Fake News App in Hacking Team Dump Designed to Bypass Google Play!!"- by Wish Wu (Mobile Threat Response Engineer)-Figure text Detailed ))-and -17/7/2015] "Analysis of Java zero-day pawn storm - reuse the old technology!" by Jack Tang (threats Analyst) - Detailed graphics))-

---來自趨勢科技的惡意軟件分析博客:16/7-2015]"新GamaPoS惡意軟件寄生在仙女座殭屍網絡; 敷於13美國國..!"(UTC-7)由周杰倫Yaneza(威脅分析員)-圖文詳解))-和-16/7/2015]"假新聞應用在黑客團隊轉儲旨在繞過谷歌播放"由希望吳(移動威脅響應工程師)-圖文詳解))-和-17/7/2015]"分析典當風暴的Java零日-重複使用舊技術 !!"由傑克湯(威脅分析員)-圖文詳解))-

---Die Malware von Trend Micro Analyse Blog: "New GamaPoS parasitäre Malware Botnets in Andromeda, breitet sich in 13 US-Bundesstaaten.."16 /

7-2015] (UTC-7) von der Jay Yaneza (Bedrohung Analyst) - Abbildung Ausführliche))-&-Jul16] - "Fake News App in Hacking-Team Dump Entwickelt, um Bypass Google Play !!"- durch Merk Wu (Mobil Threat Response Engineer)-Figure Text detailliert))-und -17/7/2015]" Analyse der Java Zero-Day-Bauernsturm - Wiederverwendung der alten Technologie "von Jack Tang (Bedrohungen Analyst) - detaillierte Grafik))-

---トレンドマイクロの分析ブログから不正なソフトウェア:"!アンドロメダの新GamaPoS寄生マルウェアボットネットは、13アメリカの州に広がる.."16/7から2015]ジェイYaneza(脅威のアナリスト)から(UTC-7) - 図テキスト詳細))-&- Jul16]-"グーグルプレイバイパスするように設計されていダンプ!!"ハッキングチームで偽のニュースアプリ - 詳細ウィッシュウー(モバイル脅威応答エンジニア)- 図のテキストによって))-および-17/7/2015]「Javaのゼロデイポーン嵐の分析 - 古い技術を再利用!」ジャック·唐(脅威のアナリスト)による - 詳細なグラフィックス)) -

---Logiciels malveillants à partir de l'analyse de Trend Micro blog: "Nouveau! GamaPoS botnets malveillants parasites dans Andromeda; propage dans 13 États des États-Unis.."16 / 7-2015] de la Jay Yaneza (menace analyste)-Figure texte détaillé))-Unis-Jul16]-"Nouvelles App Faux dans Hacking équipe Dump conçu pour contourner Google Play !!"- par la volonté Wu (Réponse menace mobile Ingénieur) texte-la figure détaillée))-et -17/7/2015]« Analyse de Java tempête de pion zero-day - réutiliser l'ancienne technologie "par Jack Tang (menaces analyste) - graphiques détaillés)) -

**All The World Lauguage**-

http://blog.trendmicro.com/trendlabs-security-intelligence/new-gamapos-threat-spreads-in-the-us-via-andromeda-botnet/

Jul16

|

7:04 am (UTC-7) | by

Jay Yaneza (Threats Analyst)

|

We discovered GamaPoS, a new breed of point-of-sale (PoS) threat currently spreading across the United States and Canada through the Andromeda botnet. GamaPoS is the latest in a long list of threats that scrape off credit card data from PoS systems. Compared to its predecessors, GamaPoS uses malware coded using the .NET framework—a first in PoS threats.

The GamaPoS threat uses a “shotgun” or “dynamite fishing” approach to get to targets, even unintended ones. This means that it launches a spam campaign to distribute Andromeda backdoors, infects systems with PoS malware, and hopes to catch target PoS systems out of sheer volume. Rough estimates show us that GamaPOS may have only hit 3.8% of those affected by Andromeda.

Based on our initial scans, we noted that GamaPoS has affected a number of organizations spread across the 14 locations in North America, 13 of which are US states.

- Arizona

- California

- Colorado

- Florida

- Georgia

- Illinois

- Kansas

- Minnesota

- Nevada

- New York

- South Carolina

- Texas

- Wisconsin

- Vancouver, Canada

GamaPoS in Focus

The GamaPoS infection starts when victims access malicious emails that contain attachments such as macro-based malware or links to compromised websites hosting exploit kit content. This kind of modus operandi is similar to past Andromeda revivals.

Once converted into Andromeda bots, the affected machines can now be manipulated via a control panel, letting cybercriminals perform different commands. Attackers use copies of the tools Mimikatz and PsExec to gain control. However, it is only on certain instances that GamaPoS would be installed.

Figure 1. Andromeda to GamaPoS infection chain

Both PsExec and Mimikatz are popular tools in targeted attacks. PsExec has been used in the Target breach to kill processes and move files. It is a legitimate whitelisted tool that attackers can use to remotely control and perform diagnostics on systems. On the other hand, Mimikatz is a publicly known tool, inserted in other tools,

which attackers typically modify. It can be considered one of the best

tools to gather credentials from a Windows system. Having both PsExec

and Mimikatz in the GamaPoS infection chain enables attackers to

laterally move inside target networks at a great degree.Some other notable findings on GamaPoS are as follows:

- GamaPoS has specific targets in several industries worldwide.

It is important to note that though the US experiences the brunt of the infections, other organizations in other countries are also affected. Below are some of the specific establishments victimized by GamaPoS:- Pet care

- Theatre

- Furniture wholesale

- Home health care

- Online Market stores

- Consumer Electronics Company

- Records Storage Facility

- Employment Agency and professional services

- Credit union

- Restaurant

- Software developer for insurance

- Software developer for telecoms

- Industrial supply distributor

- Attackers use compliance documents and MICROS updates as lures. They entice their victims to download malicious files either by making them believe that they would be assisting them in Payment Card Industry Data Security Standard (PCI DSS) compliance or help update their Oracle® MICROS® platform. The recently discovered MalumPoS threat is also known to target systems running on MICROS.

- GamaPoS holds the distinction of being a .NET scraper—something unseen in prior PoS threats.

We can attribute this development to the fact that it is easier to create malware in the .NET platform and, now that Microsoft made it available as an open-source platform, more developers are expected to use it for their applications. This makes .NET a viable platform to use for attacks.

When loading, GamaPoS evaluates a list of URLs to see which command-and-control (or control panel) is up and running. The communication is done in HTTPS and, once a good panel has been selected, it would continue execution. There are no process exemptions and GamaPoS goes through all processes and dumps Track 2 data.

- GamaPoS targets a range of cards, including Visa and Discover.

While the evaluated example does not do Luhn validation, GamaPoS does manually filter the data by evaluating the first few numbers of the scraped data.- 4 (length=12) – Visa

- 56 to 59 (length=14) – Maestro and other ATM/debit cards

- 6011 (length=12) – Discover Card

- 65 (length=14) – Discover

- Finally, it would attempt to upload the collected data via the

command-and-control server that has been selected during initial

execution.

- GamaPoS is closely linked to NitlovePOS, a new malware reported externally.

Similarities between the two campaigns are no coincidences. Both are spread using a spam campaign that uses macro malware, and the initial stages of both campaigns are hosted in the same IP block.

Andromeda is a well-known botnet that surfaced around 2011. It’s notorious for delivering threats like Gamarue. Cybercriminals use Andromeda for its wide reach, letting them gain control of endpoints, effectively turning them into bots or zombies. The highly configurable and modular design of the Andromeda botnet has been noted to fit any malicious intent, like distributing ZeuS or, more recently, distributing a Lethic bot.

Earlier this year, the Andromeda botnet was seen spreading macro-based malware—an old cybercriminal trick that has lately been regaining traction. Based on our research, the past few months seem to be quite busy for the Andromeda botnet. Its recent activity reveals its heavy presence in the United States.

Andromeda is delivered to desktops either through spammed emails or exploit kit content. Both methods inevitably lead to the download of Andromeda binaries onto the computer. We found that there are a total of 9 domains used in this campaign. All of which are hosted in one IP address. Globally, with 85% of the share, the United States is the top source of traffic going to this IP address. It is distantly followed by Canada with 2%.

Figure 2. Global distribution of Andromeda-related traffic, [insert duration]

ConclusionsUsing an old botnet as a shotgun method to cast a wide net for targets has its merits. Using spam and exploit kits to establish a large mass of bots enables operators to steal information from specific targets, some of which can be resold to other threat actors.

Another interesting move here was the deployment of PSEXEC and MIMIKATZ – two tools widely used in targeted attacks. More information about the stages of this threat and specific indicators can be found in the GamaPoS technical brief.

Note that this threat combines a classic botnet with a PoS RAM scraper, thus requiring more sophisticated methods of protection. To deal with exploit kits and botnets like Andromeda, IT managers need to stay updated on patches for vulnerabilities exploited by these kits.

Trend Micro is monitoring this ongoing activity. To read up on how to enhance your security posture on your point-of-sale systems, please read Defending Against PoS RAM Scrapers: Current Strategies and Next-Gen Technologies.

To prevent threats from coming in via malicious emails, enforce strong security policies that work according to how your company uses email so as to prevent threats like macro-malware pass through. Effective spam filters that evaluate if attachments have malicious intent work best against these threats. Email attachment analysis in the Trend Micro™ Custom Defense™ technology has been proven to detect and help protect companies from targeted PoS threats that uses email as its arrival vector.

Additional malware analysis by Erika Mendoza and Marvin Cruz; additional information from Joseph C Chen, Maydalene Salvador and Numaan Huq.

=====

http://blog.trendmicro.com/trendlabs-security-intelligence/new-gamapos-threat-spreads-in-the-us-via-andromeda-botnet/

|

7月 16日

|

該GamaPoS威脅使用“獵槍”或“炸藥捕魚”的方式去目標,甚至是意想不到的。 這意味著,它啟動一個垃圾郵件活動分發仙女座後門,感染系統的惡意軟件銷售點,並希望搭上目標POS系統出數量龐大的。 粗略估計顯示我們GamaPOS可能只有打那些受仙女座的3.8%。

根據我們的初步掃描,我們注意到GamaPoS已經影響了一些機構,分佈在14個地點在北美地區,其中13個是美國各州。

- 亞利桑那

- 加利福尼亞州

- 科羅拉多州

- 佛羅里達

- 格魯吉亞

- 伊利諾伊

- 堪薩斯州

- 明尼蘇達州

- 內華達

- 紐約

- 南卡羅來納

- 得克薩斯州

- 威斯康星

- 加拿大溫哥華

聚焦GamaPoS

該GamaPoS感染啟動時訪問受害者包含附件,如惡意電子郵件宏觀基於惡意軟件或鏈接網站洩露漏洞託管內容包。 這種作案手法相似, 過去仙女座復興 。

一旦轉換成仙女座機器人,受影響的機器現在可以通過控制面板操作,讓網絡罪犯執行不同的命令。 攻擊者使用的工具和Mimikatz PSEXEC副本來獲得控制權。 然而,這是僅在GamaPoS將安裝某些實例。

圖1.仙女座到GamaPoS感染鏈

無論PSEXEC和Mimikatz是流行的工具有針對性的攻擊。 PSEXEC已應用於目標違約終止進程和移動文件。 它是攻擊者可以用它來遠程控制和合法的白名單工具進行診斷的系統。 另一方面,Mimikatz是公知的工具, 在其他工具插入 ,該攻擊者通常修改。 它可以被認為是最好的工具之一,以收集憑據從Windows系統。 同時擁有PSEXEC和Mimikatz在GamaPoS感染鏈使攻擊者的目標橫向內部網絡在移動有很大程度的。 上GamaPoS其他一些著名的結果如下:

- GamaPoS有幾個行業的具體目標世界各地。

要注意的是,雖然美國經歷了感染的衝擊,在其他國家的其他組織也受到影響是很重要的。 下面是一些由GamaPoS受害的具體場所:- 寵物護理

- 劇院

- 家具批發

- 家庭保健

- 網上商店市場

- 消費電子公司

- 記錄存儲設施

- 就業機構和專業服務

- 信用合作社

- 餐館

- 軟件開發人員保險

- 軟件開發商電信

- 工業電源分配器

- 攻擊者使用合規性文件和MICROS更新為誘餌,引誘他們的受害者要么使他們相信,他們將幫助他們支付卡行業數據安全標準(PCI DSS)合規性,或幫助他們更新的Oracle®MICROS®平台下載惡意文件。 最近發現的MalumPoS威脅也是已知的目標來MICROS運行的系統。

- GamaPoS持有的是一個.NET刮刀看不見的東西在以前的PoS威脅的區別。

我們可以認為這發展的事實,這是更容易地創建惡意軟件在.NET平台,現在,微軟使其可以作為一個開源平台 ,更多的開發商也將用它為自己的應用。 這使得.NET一個可行的平台,用於攻擊。

加載時,GamaPoS評估的URL列表,看看哪些命令與控制(或控制面板)啟動並運行。 該通信完成在HTTPS和,一旦一個好的面板已被選中,它會繼續執行。 有沒有例外的過程和GamaPoS經過所有進程和轉儲軌道2的數據。

- GamaPoS針對各種卡,包括Visa和Discover。

而評價例並不做盧恩驗證 ,GamaPoS並手動通過評估第幾號刮下數據的篩選數據。- 4(長度= 12) - 簽證

- 56至59(長度= 14) - 大師和其他ATM /借記卡

- 6011(長度= 12) - 發現卡

- 65(長度= 14) - 發現

- 最後,將試圖通過已經初始執行過程中被選擇的命令和控制服務器上傳收集的數據。

- GamaPoS是緊密相連的NitlovePOS,外部報告的一個新的惡意軟件。

兩個戰役之間的相似之處是沒有巧合。 兩者都使用,使用宏惡意軟件的垃圾郵件活動傳播,兩項運動的初始階段都託管在相同的IP塊。

仙女座星系是一個著名的殭屍網絡浮出水面2011年左右這是臭名昭著的威脅提供像Gamarue 。 網絡犯罪分子使用仙女座其廣泛的影響力,讓他們獲得端點控制,有效地把它們變成機器人或殭屍。 仙女座殭屍網絡的高度可配置的模塊化設計已經注意到,以適應任何惡意,像分發的ZeuS或最近, 分發Lethic機器人 。

今年早些時候,仙女座殭屍網絡被認為宏觀蔓延基於惡意軟件 -an 老把戲網絡犯罪是近來被恢復牽引力。 根據我們的研究,在過去的幾個月似乎相當繁忙仙女座殭屍網絡。 最近的活動揭示了美國沉重的存在。

仙女座傳遞到桌面或者通過垃圾郵件的電子郵件或利用包中的內容。 這兩種方法都不可避免地導致仙女座二進制文件下載到計算機上。 我們發現,共有在這場運動中使用的9域是。 所有這一切都託管在一個IP地址。 從全球來看,隨著份額的85%,美國是流量的主要來源將這個IP地址。 它是遠親其次是加拿大,用2%。

仙女座相關的交通圖2.全球分佈,[插入時間]

結論 使用舊的殭屍網絡作為一把獵槍方法廣泛撒網的目標有其優點。 利用垃圾郵件和漏洞利用工具包,以建立一個大質量的機器人使運營商能夠竊取具體的目標,其中一些可以被轉賣到其他威脅者的信息。

這裡的另一個有趣的舉動是PSEXEC和MIMIKATZ部署 - 兩個工具廣泛應用於針對性的攻擊。 有關這種威脅和具體指標的階段,更多的信息可以在找到GamaPoS技術簡介 。

請注意,這種威脅結合了古典與殭屍網絡在POS RAM刮刀,因此需要保護更複雜的方法。 為應對漏洞利用工具包和殭屍網絡就像仙女座,IT經理需要保持更新的補丁針對這些工具包利用的安全漏洞。

趨勢科技是監測這個正在進行的活動。 就如何加強對銷售點的你的系統安全狀況讀了,請閱讀防禦的PoS RAM鏟運機:目前的戰略和下一代技術 。

為防止威脅通過惡意電子郵件進來,執行,根據你的工作,公司如何使用電子郵件強有力的安全策略,以防止類似威脅的宏觀惡意軟件通過。 有效的垃圾郵件過濾器,評估是否有附件的惡意的工作最好的對抗這些威脅。 在電子郵件附件分析趨勢科技™定制防禦™技術已被證明來檢測和保護企業從使用電子郵件作為它的到來矢量針對性的PoS威脅。

其他的惡意軟件分析埃里卡門多薩和Marvin克魯茲; 約瑟夫Ç陳Maydalene薩爾瓦多和胡克Numaan其他信息。

=====

http://blog.trendmicro.com/trendlabs-security-intelligence/new-gamapos-threat-spreads-in-the-us-via-andromeda-botnet/

16. Juli

|

Die GamaPoS Bedrohung verwendet eine "shotgun" oder "Dynamitfischen" -Ansatz, um die Ziele, auch unbeabsichtigte diejenigen bekommen. Das bedeutet, dass es startet eine Spam-Kampagne, um Andromeda Backdoors verbreiten, infiziert Systeme mit PoS Malware, und hofft, Ziel POS-Systeme von schiere Menge zu fangen. Grobe Schätzungen zeigen uns, dass GamaPOS kann nur getroffen 3,8% der von Andromeda betroffen.

Auf der Grundlage unserer ursprünglichen Scans haben wir festgestellt, dass GamaPoS hat eine Reihe von Organisationen in den 14 Standorten in Nordamerika, davon 13 US-Bundesstaaten ausgebreitet betroffen.

- Arizona

- Kalifornien

- Colorado

- Florida

- Georgia

- Illinois

- Kansas

- Minnesota

- Nevada

- New York

- South Carolina

- Texas

- Wisconsin

- Vancouver, Canada

GamaPoS im Fokus

Die GamaPoS Infektion beginnt, wenn die Opfer schädlichen E-Mails zugreifen, die Anhänge enthalten, wie Makro-basierte Malware oder Links zu Websites kompromittiert Hosting-Exploit-Kit Inhalt. Diese Art der Vorgehensweise ist ähnlich der Vergangenheit Andromeda Revivals .

Einmal in Andromeda Bots konvertiert, können die betroffenen Maschinen nun über ein Bedienfeld manipuliert werden, lassen Cyberkriminellen führen verschiedene Befehle. Angreifer verwenden Kopien der Tools Mimikatz und PsExec die Kontrolle zu gewinnen. Es ist jedoch nur bei bestimmten Instanzen GamaPoS würde installiert werden.

Abbildung 1. Andromeda zu GamaPoS Infektionskette

Sowohl PsExec und Mimikatz sind beliebte Werkzeuge in gezielten Angriffen. PsExec in der verwendet worden Zielverletzung , Prozesse zu töten und Verschieben von Dateien. Es ist eine legitime Whitelist-Tool, das die Angreifer nutzen kann, um die Fernsteuerung und Diagnosen durchführen auf Systemen. Auf der anderen Seite, ist Mimikatz ein öffentlich bekanntes Werkzeug, in andere Werkzeuge eingesetzt , die Angreifer in der Regel zu ändern. Es kann als eine der besten Werkzeuge, um Anmeldeinformationen von einem Windows-System zu sammeln.

Die sowohl PsExec und Mimikatz im GamaPoS Infektionskette ermöglicht es

Angreifern, seitlich innen Zielnetzwerke bewegen sich in hohem Maße. Einige andere bemerkenswerte Erkenntnisse über GamaPoS sind wie folgt:

- GamaPoS hat spezifische Ziele in verschiedenen Branchen weltweit.

Es ist wichtig zu beachten, dass, obwohl die US erfährt die Hauptlast der Infektionen, anderen Organisationen in anderen Ländern sind ebenfalls betroffen. Im Folgenden sind einige der speziellen Einrichtungen durch GamaPoS Opfer:- Tierpflege

- Theatre

- Möbel Großhandel

- Hauspflege

- Online Marktgeschäften

- Consumer Electronics Company

- Rekorde Storage Facility

- Agentur für Arbeit und professionelle Dienstleistungen

- Credit Union

- Restaurant

- Software-Entwickler für die Versicherung

- Softwareentwickler für Telekommunikations

- Industrielle Versorgungsverteiler

- Angreifer verwenden Compliance Dokumente und MICROS-Updates als Köder. Sie locken ihre Opfer, um schädliche Dateien entweder, indem sie glauben, dass sie in Payment Card Industry Data Security Standard (PCI DSS) Compliance werden ihnen hilft oder zu helfen, aktualisieren ihre Oracle® MICROS® Plattform herunterladen . Die kürzlich entdeckten MalumPoS Bedrohung ist auch bekannt, Systeme auf MICROS ausgeführt zielen.

- GamaPoS hält die Unterscheidung des Seins ein .NET-Schaber etwas Unsichtbares in PoS vor Bedrohungen.

Wir können diese Entwicklung auf die Tatsache zuzuschreiben, dass es einfacher ist, Malware in der .NET-Plattform erstellen und, jetzt, wo es Microsoft erhältlich als gemacht Open-Source-Plattform , werden mehr Entwickler erwartet, dass sie für ihre Anwendungen zu nutzen. Dies macht .NET eine tragfähige Plattform für Angriffe zu nutzen.

Beim Laden GamaPoS wertet eine Liste von URLs zu sehen, die command-and-control (oder Systemsteuerung) ist und läuft. Die Kommunikation wird in HTTPS getan und, sobald eine gute Platte ausgewählt worden ist, wäre es die Ausführung fortzusetzen. Es sind keine Ausnahmen und Verfahren GamaPoS geht durch alle Prozesse und Dumps Track 2 Daten.

- GamaPoS zielt auf eine Reihe von Karten, einschließlich Visa und Discover.

Während der Auswertung beispielsweise nicht tut Luhn Validierung , GamaPoS nicht manuell die Daten durch die Auswertung der ersten Ziffern der abgeschabt Daten zu filtern.- 4 (Länge = 12) - Visa

- 56 bis 59 (Länge = 14) - Maestro und anderen ATM / Debitkarten

- 6011 (Länge = 12) - Discover Card

- 65 (Länge = 14) - Entdecken Sie

-

Schließlich wäre es versuchen, die gesammelten Daten über das

Command-and-Control-Server, der bei der ersten Ausführung ausgewählt

wurde hochgeladen werden.

- GamaPoS ist eng mit NitlovePOS, eine neue Malware extern berichtet verknüpft.

Ähnlichkeiten zwischen den beiden Kampagnen gibt keine Zufälle. Beide sind mit einer Spam-Kampagne, die Makro-Malware verwendet zu verbreiten, und die Anfangsphasen der beiden Kampagnen werden in der gleichen IP-Block statt.

Andromeda ist eine bekannte Botnets, die aufgetaucht um 2011. Es ist berüchtigt für die Bereitstellung von Bedrohungen wie Gamarue . Cyberkriminelle nutzen Andromeda für seine große Reichweite und ließ sie die Kontrolle über Endpunkte, effektiv um sie in Bots oder Zombies. Die hochgradig konfigurierbare und modulare Aufbau der Andromeda Botnet wurde festgestellt, jede böse Absicht passt, wie der Verteilung von ZeuS oder, in jüngerer Zeit, die Verteilung eines Lethic bot .

Früher in diesem Jahr, die Andromeda-Botnet wurde gesehen Verbreitung Makro-basierte Malware -an alten Trick Cyberkriminellen , die in letzter Zeit wurde die Wiedererlangung hat Traktion. Auf der Grundlage unserer Forschung, in den letzten Monaten scheint sehr beschäftigt für die Andromeda Botnet zu sein. Seine aktuellen Aktivitäten offenbart seine starke Präsenz in den Vereinigten Staaten.

Andromeda ist mit Desktops entweder durch Spam-E-Mails ausgeliefert oder Exploit-Kit Inhalt. Beide Methoden unweigerlich zum Herunterladen der Andromeda-Binärdateien auf dem Computer führen. Wir fanden, dass es insgesamt 9 Domänen in dieser Kampagne verwendet. Von denen alle in eine IP-Adresse gehostet werden. Weltweit mit 85% des Aktien, sind die Vereinigten Staaten die oberste Quelle der Datenverkehr, der an diese IP-Adresse. Es wird weitläufig von Kanada folgte mit 2%.

Abbildung 2. Globale Verteilung der Andromeda-bezogenen Verkehr, [insert Dauer]

Schlussfolgerungen Die Verwendung eines alten Botnet als shotgun Methode zu werfen ein weites Netz für Ziele hat seine Vorzüge. Mit Hilfe von Spam und Exploit-Kits, um festzustellen eine große Masse von Bots ermöglicht es Betreibern, Informationen aus spezifischen Ziele, von denen einige auch auf andere Bedrohungs Akteure weiterverkauft werden zu stehlen.

Ein weiterer interessanter Schritt war hier die Einführung von PSEXEC und MIMIKATZ - zwei Werkzeuge häufig in gezielten Angriffen verwendet. Weitere Informationen zu den Stadien dieser Bedrohung und spezifische Indikatoren können in der gefunden werden technische kurzen GamaPoS .

Beachten Sie, dass diese Bedrohung vereint ein klassisches Botnetz mit einer PoS RAM Schaber, damit anspruchsvollere Methoden des Schutzes bedarf. Um sich mit Exploit-Kits und Botnets wie Andromeda, müssen IT-Manager auf Patches für Sicherheitslücken durch diesen Kits genutzt informiert bleiben.

Trend Micro ist die Überwachung dieser laufenden Aktivitäten. Um, wie Sie Ihren Sicherheitsstatus auf dem Point-of-Sale-Systeme zu erhöhen lesen, lesen Sie bitte Verteidigung gegen PoS RAM Scraper: Aktuelle Strategien und Next-Gen Technologien .

Um Bedrohungen kommen in über schädliche E-Mails zu verhindern, durchzusetzen starken Sicherheitsrichtlinien, die nach arbeiten, wie Ihr Unternehmen E-Mail verwendet, um Bedrohungen wie zu verhindern, um Makro-Malware durchlaufen. Effektive Spam-Filter, die beurteilen, ob Anhänge haben Vorsatz Arbeit am besten vor diesen Bedrohungen. E-Mail Anhang Analyse in der Trend Micro ™ Kundenspezifische Defense ™ Technologie hat sich bewährt, um zu erkennen und Unternehmen helfen, schützen vor gezielten Bedrohungen, die POS-E-Mail als seine Ankunft Vektor verwendet.

Zusätzliche Malware-Analyse von Erika Mendoza und Marvin Cruz; zusätzliche Informationen von Joseph C Chen, Maydalene Salvador und Numaan Huq.

=====

http://blog.trendmicro.com/trendlabs-security-intelligence/new-gamapos-threat-spreads-in-the-us-via-andromeda-botnet/

7月 16 日

|

7:04(UTC-7)|によって ジェイYaneza(脅威のアナリスト)

|

GamaPoSの脅威は、目標に到達するためにしても、意図しないものを「ショットガン」または「ダイナマイト釣り」アプローチを使用しています。 これは、アンドロメダのバックドアを配布するスパムキャンペーンを開始のPoSマルウェアにシステムに感染し、莫大な量のうち、目標POSシステムをキャッチしたいと考えていることを意味します。 概算値はGamaPOSのみアンドロメダによって影響を受ける人々の3.8%を直撃している可能性があること私たちを見ます。

我々の最初のスキャンに基づいて、我々はGamaPoSは、米国の州である13そのうち北米で14箇所、全体に広がる組織の数に影響を与えていると指摘しました。

- アリゾナ州

- カリフォルニア

- コロラド州

- フロリダ

- ジョージア

- イリノイ州

- カンザス

- ミネソタ州

- ネバダ

- ニューヨーク

- サウスカロライナ州

- テキサス州

- ウィスコンシン州

- バンクーバー、カナダ

焦点のGamaPoS

犠牲者のような添付ファイル含ま悪質な電子メールにアクセスするときGamaPoS感染が開始マクロベースのマルウェアまたはキットのコンテンツを利用するホスティング妥協ウェブサイトへのリンクを。 手口のこの種のに似ている過去のアンドロメダ復活 。

一度アンドロメダボットに変換、影響を受けたマシンが、サイバー犯罪者は、別のコマンドを実行させる、コントロールパネルで操作することができます。 攻撃者は、制御を取得するためのツールMimikatzとPsExecはのコピーを使用しています。 しかし、それだけでGamaPoSがインストールされることになる特定のインスタンスです。

図1.アンドロメダGamaPoS感染チェーンへ

PsExecはとMimikatzの両方が標的型攻撃で人気のツールです。 PsExecはをで使用されているターゲットの違反プロセスを強制終了し、ファイルを移動します。 これは、攻撃者がリモートから制御し、するために使用できる正当なホワイトリストツールである診断を実行するシステム上で。 一方、Mimikatzは公知のツールです他のツールに挿入された攻撃者は、通常、変更します、。 これは、Windowsシステムから資格情報を収集するための最良のツールの一つと考えることができます。 GamaPoS感染チェーンにPsExecはとMimikatzの両方を持つことは、横方向に大きな程度でターゲットネットワーク内を移動するために攻撃を可能にします。 次のようにGamaPoS上の他の注目すべき調査結果は以下のとおりです。

- GamaPoSは、世界中のいくつかの産業における具体的な目標を持っています。

これは、米国は感染の矛先を経験するが、他の国の他の組織にも影響を受けていることに留意することが重要です。 以下のGamaPoSの犠牲特定の施設の一部は以下のとおりです。- ペットケア

- シアター

- 家具の卸売

- ホームヘルスケア

- オンライン市場店

- コンシューマーエレクトロニクスカンパニー

- レコード貯蔵施設

- 雇用庁およびプロフェッショナルサービス

- 信用金庫

- レストラン

- 保険のためのソフトウェア開発者

- 電気通信のためのソフトウェア開発者

- 産業用電源分配器

- 攻撃者は、ルアーとしてコンプライアンス文書やMICROSの更新を使用しています。彼 らはどちらか、彼らがクレジットカード業界データセキュリティ基準(PCI DSS)準拠でそれらを支援することになると信じていたり、スキップOracleMICROS®プラットフォームをアップデートするため行うことで、悪質 なファイルをダウンロードするために彼らの犠牲者を誘惑します。 最近発見MalumPoSの脅威もMICROS上で実行されているシステムを対象とすることが知られています。

- GamaPoSは、.NETスクレーパー代前のPoS脅威で目に見えないことの区別を保持します。

我々は、Microsoftはとして、それが利用可能になることを、今、それは.NETプラットフォームでマルウェアを作成することが容易であるという事実のために、この開発を属性とすることができるオープンソースのプラットフォーム 、より多くの開発者は、アプリケーションのためにそれを使用することが期待されます。 これは、.NETの攻撃に使用する実行可能なプラットフォームになります。

ロードするときは、GamaPoSは、コマンド·アンド·コントロール(またはコントロールパネル)が稼働しているかを確認するためのURLリストを評価します。 通信はHTTPSで行われ、良好なパネルが選択された後、実行を継続します。 そこには、プロセスの免除はありませんし、GamaPoSは、すべてのプロセスを通過し、トラック2のデータをダンプします。

- GamaPoSはビザ、ディスカバーを含むカードの範囲を対象としています。

評価例は行いませんがのLuhn検証を 、GamaPoS手動掻き取り、データの最初のいくつかの数字を評価することによりデータをフィルタリングありません。- 4(長さ= 12) - ビザ

- 56から59(長さ= 14) - マエストロおよび他のATM /デビットカード

- 6011(長さ= 12) - ディスカバーカード

- 65(長さ= 14) - 発見

- 最後に、最初の実行時に選択されたコマンド·アンド·コントロール·サーバーを介して収集されたデータをアップロードしようとします。

- GamaPoSは密接NitlovePOS、外部報告新しいマルウェアにリンクされています。

2キャンペーンの間に類似性がない偶然の一致ではありません。 両マクロマルウェアを使用スパムキャンペーンを使用して拡散され、両方のキャンペーンの初期段階は、同じIPブロックでホストされています。

アンドロメダは、周りの2011それはのような脅威を提供するための悪名高いです浮上し、よく知られたボットネットであるGamarue 。 サイバー犯罪者は、彼らが効果的にボットやゾンビにそれらを回して、エンドポイントの制御を獲得せ、広い範囲のためにアンドロメダを使用しています。 アンドロメダボットネットの高度な設定が可能とモジュラー設計は、より最近では、ゼウスを配布するなど、任意の悪意にフィットするように指摘されているLethicボットを配布します 。

今年の初め、アンドロメダのボットネットが見られたマクロベースのマルウェア拡散 -an 古いサイバー犯罪のトリック最近勢いを取り戻してきました。 我々の研究に基づいて、過去数ヶ月は、アンドロメダのボットネットのために非常に忙しいように見えます。 最近の活動は、米国での重い存在を明らかにしています。

アンドロメダは、いずれかのスパムメールを介してデスクトップに配信されるか、キットの内容を利用されています。 どちらの方法は、必然的にコンピュータにアンドロメダバイナリのダウンロードにつながります。 私たちは、このキャンペーンで使用9ドメインの合計があることがわかりました。 これのすべては、一つのIPアドレスでホストされています。 世界的には、株式の85%で、米国は、このIPアドレスに向かうトラフィックのトップ源です。 それは遠く2%カナダが続きます。

図2.アンドロメダ関連トラフィックのグローバル分布、[期間を挿入]

結論 ターゲットに対して広いネットをキャストするショットガン法などの古いボットネットを使用すると、そのメリットを持っています。 ボットの大きな質量を確立するために、スパムを使用し、キットを利用すると、他の脅威のアクターに転売することができ、そのいくつかの特定のターゲットからの情報を盗むためにオペレータを可能にします。

広く標的型攻撃で使用される2つのツール - ここでもう一つの興味深い動きがPSEXECとMIMIKATZの展開でした。 この脅威のステージと具体的な指標の詳細については、に記載されていますGamaPoS技術的な短いです 。

この脅威は、このような保護のより洗練された方法を必要とする、のPoS RAMスクレーパーで古典的なボットネットを兼ね備えていることに注意してください。 アンドロメダのようなキットとボットネットを悪用に対処するために、IT管理者は、これらのキットによって悪用の脆弱性のパッチに更新滞在する必要があります。

トレンドマイクロでは、この継続的な活動を監視しています。 あなたのPOSシステムでのセキュリティ態勢を強化する方法をよく読んでするには、読んでください現在の戦略と次世代技術:PoSとRAMスクレーパーに対する防御 。

などの脅威を防止するために、悪質な電子メールを介して入ってくるからの脅威を防ぐために、あなたの会社が電子メールを使用する方法に応じて動作する強力なセキュリティポリシーを強制マクロマルウェアを通過します。 添付ファイルがこれらの脅威に対して最高の悪意の仕事を持っているかどうかを評価効果的なスパムフィルタ。 での電子メールの添付ファイル解析トレンドマイクロ™カスタム防衛™の技術を検出し、その到着ベクトルとして電子メールを使用してターゲットとのPoS脅威から企業を保護するために証明されています。

エリカメンドーサとマーヴィン·クルスによって追加のマルウェア分析。 ジョセフ·C·チェン、MaydaleneサルバドールとNumaan Huqからの追加情報。

============

http://blog.trendmicro.com/trendlabs-security-intelligence/fake-news-app-in-hacking-team-dump-designed-to-bypass-google-play/

We analyzed the recent Hacking Team dump and found a sample of a fake news app that appears to be designed to circumvent filtering in Google Play. This is following news that iOS devices are at risk of spyware related to the Hacking Team. The fake news app was downloaded up to 50 times before it was removed from Google Play on July 7.

The “BeNews” app is a backdoor app that uses the name of defunct news site “BeNews” to appear legitimate. We found the backdoor’s source code in the leak, including a document that teaches customers how to use it. Based on these, we believe that the Hacking Team provided the app to customers to be used as a lure to download RCSAndroid malware on a target’s Android device.

The backdoor, ANDROIDOS_HTBENEWS.A, can affect, but is not limited to, Android versions starting from 2.2 Froyo to 4.4.4 KitKat. It exploits CVE-2014-3153 local privilege escalation vulnerability in Android devices. This flaw was previously used by the root exploit tool TowelRoot to bypass device security, open it for malware download, and allow access to remote attackers.

Figure 1. Screenshots of the ‘BeNews” Android app by Hacking Team

Looking into the app’s routines, we believe the app can circumvent

Google Play restrictions by using dynamic loading technology. Initially,

it only asks for three permissions and can be deemed safe by Google’s

security standards as there are no exploit codes to be found in the app.

However, dynamic loading technology allows the app to download and

execute a partial of code from the Internet. It will not load the code

while Google is verifying the app but will later push the code once the

victim starts using it.

Figure 2. Screenshots of dynamic loading code path src/libbson/bson.cpp

Leaked Code Includes How-To and Google Play AccountWe also found the source code of the backdoor and its server among the Hacking Team dump. The document labeled “core-android-market-master.zip” includes detailed instructions on how customers can manipulate the backdoor as well as a ready-made Google Play account they can use.

Figure 3. Document for manipulating BeNews server settings

Figure 4. Document for managing the backdoor in Google Play

RecommendationsWith the proliferation of efforts similar to Hacking Team’s, end users need to stay alert for updates on the security front. This includes the mobile landscape as well. To protect mobile devices from threats that try to bypass built-in Google Play security measures, Trend Micro offers security for Android mobile devices through Mobile Security for Android™. Users may also acquire the mobile security solution via Google Play. Read more about mobile safety tips and tricks in our threat intelligence center for Mobile Safety.

Below is the SHA1 hash related to the threat discussed:

ANDROIDOS_HTBENEWS.A

- 9a58f0d3ddadc2854a976953d4d4a286ac53e093

=====

http://blog.trendmicro.com/trendlabs-security-intelligence/fake-news-app-in-hacking-team-dump-designed-to-bypass-google-play/

假新聞應用在黑客團隊轉儲旨在繞過谷歌播放

下午12:01(UTC-7)|通過 希望吳(移動威脅響應工程師)

我們分析了近期黑客團隊轉儲和發現的,似乎是為了逃避在谷歌過濾打一個假的新聞應用程序的樣本。 這是繼有消息稱, iOS設備處於間諜軟件的風險相關的黑客團隊。 該假新聞的應用程序被下載了50倍它從谷歌刪除之前播放7月7日。 在“BeNews”應用程序是一個後門程序,它使用了解散的新聞網站“的名義BeNews “出現合法的。 我們發現後門的源代碼中的洩漏,包括教導客戶如何使用它的文件。 在此基礎上,我們認為黑客團隊提供的應用程序,以客戶作為誘餌來下載惡意軟件RCSAndroid目標的Android設備上。

後門, ANDROIDOS_HTBENEWS.A ,可以影響,但不限於,啟動從2.2 Froyo的至4.4.4奇巧機器人版本。 它利用CVE-2014-3153中Android設備的本地權限提升漏洞。 該缺陷曾用根利用工具TowelRoot繞過設備的安全性,打開它的惡意軟件下載,並允許訪問遠程攻擊者。

圖1.“BeNews截圖”通過黑客團隊Android應用程序

尋找到應用程序的程序,我們相信應用程序可以繞過谷歌通過使用動態加載技術播放的限制。 最初,它只要求三個權限,並可以被視為安全的谷歌的安全標準,因為沒有利用代碼在應用程序中找到。 但是,動態加載技術使應用程序下載,並從互聯網上執行的部分代碼。 它不會加載代碼,而谷歌正在驗證應用程序,但稍後會推代碼,一旦受害者開始使用它。

圖2.截圖動態加載代碼路徑的src / libbson / bson.cpp

洩露的代碼包括使用說明和谷歌播放帳戶 我們還發現了後門的源代碼和它的黑客團隊轉儲中的服務器。 標有“core-android-market-master.zip”的文件,包括有關客戶如何操作後門的詳細說明,以及一個現成的谷歌Play帳戶,他們可以使用。

圖3.文檔操縱BeNews服務器設置

圖4.文檔管理借殼在谷歌播放

建議 隨著類似的黑客團隊的努力氾濫,最終用戶需要保持警覺的在安全方面的更新。 這包括移動領域也是如此。 為了保護移動設備免遭威脅那些試圖繞過內置的谷歌播放的安全措施,趨勢科技提供的安全性,通過Android移動設備的移動安全為Android™ 。 用戶還可以通過收購的移動安全解決方案谷歌播放 。 了解更多關於移動安全提示和技巧在我們的威脅情報中心, 移動安全 。

下面是SHA1哈希相關討論的威脅:

ANDROIDOS_HTBENEWS.A

- 9a58f0d3ddadc2854a976953d4d4a286ac53e093

=====

http://blog.trendmicro.com/trendlabs-security-intelligence/fake-news-app-in-hacking-team-dump-designed-to-bypass-google-play/

Fake News App in Hacking-Team Dump Entwickelt, um Google Play umgehen

12.01 Uhr (UTC-7) | von Wünschen Wu (Mobil Threat Response Engineer)

Wir

analysierten die letzten Hacking-Team-Dump und fand eine Probe eines

gefälschten Nachrichten-App, die zur Filterung zu umgehen in Google Play

wird angezeigt. Dies ist folgende Nachricht, dass iOS-Geräte sind in Gefahr von Spyware auf die Hacking-Team zusammen. Die gefälschten Nachrichten App wurde bis zu 50 Mal heruntergeladen, bevor es von Google entfernt spielen am 7. Juli. Die "BeNews" app ist ein Backdoor-Anwendung, die den Namen des nicht mehr existierenden Nachrichtenseite "verwendet BeNews "legitim erscheinen. Wir fanden den Quellcode der Hintertür in das Leck, darunter ein Dokument, das Kunden lehrt, wie man es benutzt. Auf dieser Grundlage sind wir der Meinung, dass das Hacking-Team zur Verfügung gestellt der App, Kunden als Köder verwendet, um RCSAndroid Malware auf Android-Gerät eines Ziel herunterzuladen.

Die Hintertür, ANDROIDOS_HTBENEWS.A kann beeinflussen, aber nicht beschränkt auf, Android Versionen ab 2.2 Froyo auf 4.4.4 KitKat begrenzt. Es nutzt CVE-2014-3153 lokalen Privilegieneskalation Verletzlichkeit in Android-Geräte. Dieser Fehler wurde zuvor von der Wurzel verwendet auszunutzen Werkzeug TowelRoot an Gerätesicherheit zu umgehen, öffnen Sie es für Malware-Download, und erlauben den Zugriff auf Remote-Angreifer.

Abbildung 1: Screenshots des "BeNews" Android App von Hacking-Team

Suchen Sie in der App-Routinen, glauben wir, die App zu umgehen Google

Play Einschränkungen durch die Verwendung dynamischer Belastung

Technologie.

Zunächst fragt es nur für drei Berechtigungen und kann als sicher

werden von den Sicherheitsstandards von Google, da es kein

Exploit-Codes, um in der App zu finden.

Allerdings dynamischer Belastung Technologie ermöglicht die App

herunterzuladen und auszuführen eine teilweise von Code aus dem

Internet.

Es wird nicht den Code zu laden, während Google ist die App überprüft,

aber später schieben Sie den Code einmal das Opfer beginnt es zu

benutzen.

Abbildung 2. Screenshots von dynamischer Belastung Codepfad src / libbson / bson.cpp

Durchgesickert Code enthält Anleitungen und Google Play Konto Wir fanden auch, den Quellcode der Hintertür und seine Server unter den Hacking-Team-Dump. Das Dokument mit der Bezeichnung "core-android-market-master.zip" enthält detaillierte Anweisungen, wie Benutzer können die Hintertür zu manipulieren sowie eine fertige Google Play Konto sie nutzen können.

Abbildung 3. Dokument zum Manipulieren BeNews-Server-Einstellungen

Abbildung 4. Document für die Verwaltung der Hintertür in Google Play

Empfehlungen Mit der Verbreitung von Bemühungen ähnlich wie Hacking-Teams, müssen Endbenutzer-Warnung für Updates im Sicherheitsbereich zu bleiben. Dies beinhaltet die mobile Landschaft sowie. Auf mobilen Geräten von Bedrohungen, die auf Bypass integrierte Google Play Sicherheitsmaßnahmen versuchen zu schützen, bietet Trend Micro Security für Android-Geräte über Mobile Security für Android ™ . Benutzer können auch erwerben die mobile Sicherheitslösung über Google Play . Lesen Sie mehr über Mobilsicherheit Tipps und Tricks in unserer Bedrohungen Zentrum für Mobilsicherheit .

Unten ist der SHA1-Hash auf die Bedrohung diskutiert bezogen werden:

ANDROIDOS_HTBENEWS.A

- 9a58f0d3ddadc2854a976953d4d4a286ac53e093

=====

http://blog.trendmicro.com/trendlabs-security-intelligence/fake-news-app-in-hacking-team-dump-designed-to-bypass-google-play/

ハッキングチームで偽のニュースアプリは、Googleのプレイをバイパスするように設計ダンプ

12:01(UTC-7)|によって 呉(モバイル脅威応答エンジニア)を望みます

我々は最近のハッキングチームダンプ分析し、Googleのプレイでフィルタを回避するように設計されるように見える偽のニュースアプリのサンプルを発見しました。 これは、次のニュースですiOSデバイスは、スパイウェアの危険にさらされているハッキングチームに関連します。 それは7月7日にGoogleのプレイから除去される前に偽のニュースアプリは、50回までダウンロードされました。 「BeNews "アプリは亡きニュースサイト」の名称使用するバックドアアプリですBeNewsを合法的な表示されるように」。 我々はそれを使用する方法を顧客を教えて文書を含め、漏れにバックドアのソースコードを発見しました。 これらに基づいて、我々はハッキングチームが対象のAndroidデバイス上でRCSAndroidマルウェアをダウンロードするルアーとして使用する顧客にアプリを提供することを信じています。

バックドア、 ANDROIDOS_HTBENEWS.Aは 、フローズンヨーグルト2.2から4.4.4キットカットを起動アプリのバージョンに影響を与えることができるが、これらに限定されません。 これは、利用CVE-2014から3153のAndroidデバイス内のローカル権限昇格の脆弱性を。 以前にルートで使用されていたこの欠陥は、ツール活用TowelRootを 、デバイスのセキュリティをバイパスするマルウェアのダウンロードのためにそれを開いて、リモートの攻撃者へのアクセスを許可します。

図1.「BeNewsのスクリーンショット"ハッキングチームによるAndroidアプリ

アプリのルーチンを見ると、私たちは、アプリは動的ローディング技術を使用してGoogle Playでの制限を回避することができると信じています。 最初は、それは3つだけの権限を要求し、何のアプリで発見されるコードを悪用が存在しないようにGoogleのセキュリティ基準により、安全とみなすことができます。 しかし、動的ロードテクノロジーはアプリは、インターネットからのコードの一部をダウンロードして実行することができます。 それは、Googleがアプリを確認している間にコードをロードしませんが、被害者は、それを使用し始めると、後にコードをプッシュします。

動的ロードのコードパスのSRCの図2のスクリーンショット/ libbson / bson.cpp

リークされたコードは、する方法とGoogleアカウントを再生含まれています また、ハッキングチームダンプ間のバックドアとそのサーバーのソースコードを発見しました。 「core-android-market-master.zip」と表示された文書では、顧客は、バックドアを操作することができるだけでなく、既製のGoogleは、彼らが使用できるアカウントを再生する方法についての詳細な説明が含まれています。

BeNewsサーバーの設定を操作するための図3.ドキュメント

グーグルプレイでバックドアを管理するための図4.ドキュメント

提言 ハッキングチームのと同様の取り組みの普及により、エンドユーザーは、セキュリティ面での更新プログラムのために警戒する必要があります。 これは、同様にモバイル風景が含まれています。 内蔵のGoogleがセキュリティ対策を再生迂回しようとする脅威からモバイルデバイスを保護するため、トレンドマイクロでは、スルーAndroidモバイルデバイスのセキュリティを提供していますAndroidの™のためのモバイルセキュリティ 。 また、ユーザーが経由でモバイルセキュリティソリューションを取得することができるGoogleのプレイ 。 私たちの脅威インテリジェンスセンターでモバイル安全のためのヒントやコツについてもっと読むモバイルの安全を 。

以下で説明するの脅威に関連するSHA1ハッシュは、次のとおりです。

ANDROIDOS_HTBENEWS.A

- 9a58f0d3ddadc2854a976953d4d4a286ac53e093

========

http://blog.trendmicro.com/trendlabs-security-intelligence/analyzing-the-pawn-storm-java-zero-day-old-techniques-reused/

Jul17

|

This can be attributed, in part, to stepped up security measures for Java. As Oracle notes on the Java home page itself, out of date Java plugins are now disabled by major browsers. In addition, Java 7 Update 51 (released in January 2014) tightened the rules on what kind of applets could be run. By default, self-signed and unsigned applets (the ones most likely to be used by attackers) would not run by default in browsers. JRE also has click-to-play protection for all applet (signed and unsigned). Taken together, these have made Java a far less attractive platform for attackers.

Now that the Java zero-day (designated as CVE-2015-2590) has been patched, we can talk about some more technical details. This exploit has two components: one bypasses the click-to-play protection in Java. We will not disclose this portion of the vulnerability, but we can discuss the other component. As we noted earlier, this has now been fixed in the newest Java version (Java 8 Update 51).

Java provides a class ObjectInputStream to deserialize buffers to objects. The buffer (which is to be deserialized) contains the object’s class information and filed data. More details about this class can be found in the Official Java documentation.

The vulnerability is in how these objects are deserialized. An attacker can use this vulnerability to modify a field in the deserialized object (even if it is private) and introduce other class information. The Java Runtime Environment allows an attacker (in some cases) to read an object’s fields from a stream buffer even if the object or the object’s outer object’s class type is not found in the serialized buffer. The figure below shows the impact of the vulnerability:

Figure 1. Vulnerability impact

In Figure 1, the objects in the serialized objects buffer will be

desterilized. During the process, Object A can intercept the

desterilized process with an overriding function (for example, readResolve).

In the function, the attacker coder can return to other object with

other class which are not in the serialized object buffer (see the red

word in F.1) to overwrite the original private field. In most cases, JRE

can find it and raise exception. But if the objects, which are the

outer objects of A, are crafted and overload readObject function to

raise “Class Not Found ” exception. The vulnerability will trigger. In

one words, the vulnerability give attacker a way to change directly one

deserialized object ‘s private filed with class type which is not in the

stream buffer.How does an attack proceed?

First, an attacker crafts a serialized buffer. This contains an AtomicReferenceArray object. After exploiting the vulnerability, an AtomicReferenceArray class object’s private field array points to a Help type object array. After this step, memory layout like this:

Figure 2. Memory layout

In the above figure, the rar variable is a reference to the AtomicReferenceArray object which is deserialized and the AtomicReferenceArray object’s array references the array variable. Help is a subclass of the ClassLoader class. In other words the array variable control the AtomicReferenceArray object’s private field array.Next, the attacker gets a current ClassLoader object.

The rar variable’s element is set to the acquired ClassLoader Object. (The attacker uses an index of 0.) Because rar.array is a reference to the Helper[] array, the real object of array[0] is changed.

The type of array[0] in this case is Help. In the Help class, an attacker can use array[0] to access the function ClassLoader.defineClass. (This is a protected function; if an attacker directly uses the ClassLoader object to call defineClass in the current class scope, it will raise a compile error.)

An attacker can use this access to define a privileged class and close SecurityManager. This allows the attacker to run their malicious code. One can ask why the attacker didn’t use the AtomicReferenceArray public API to get the field array’s content? This is because the JRE will check whether the type’s element is correct for the type that it is to be cast to.

Overall, the steps necessary to perform this exploit are similar to other previous exploits. For example, CVE-2012-0507 used a similar technique many years ago.

Because of the severity of this vulnerability, we highly recommend that Java users update to the latest version.

Other posts related to Operation Pawn Storm can be found here:

- Pawn Storm C&C Redirects to Trend Micro IP Address

- An In-Depth Look at How Pawn Storm’s Java Zero-Day Was Used

- Pawn Storm Update: Trend Micro Discovers New Java Zero-Day Exploit

- Pawn Storm Espionage Attacks Use Decoys, Deliver SEDNIT

- Operation Pawn Storm: Putting Outlook Web Access Users at Risk

- Pawn Storm Update: iOS Espionage App Found

- Operation Pawn Storm Ramps Up its Activities; Targets NATO, White House

- Pawn Storm: First Java Zero-Day Attack in Two Years Targets NATO & US Defense Organizations

http://www.trendmicro.com/vinfo/us/security/news/cyber-attacks/targeted-attack-campaigns-and-trends-2014-annual-report

Targeted Attack Campaigns and Trends: 2014 Annual Report

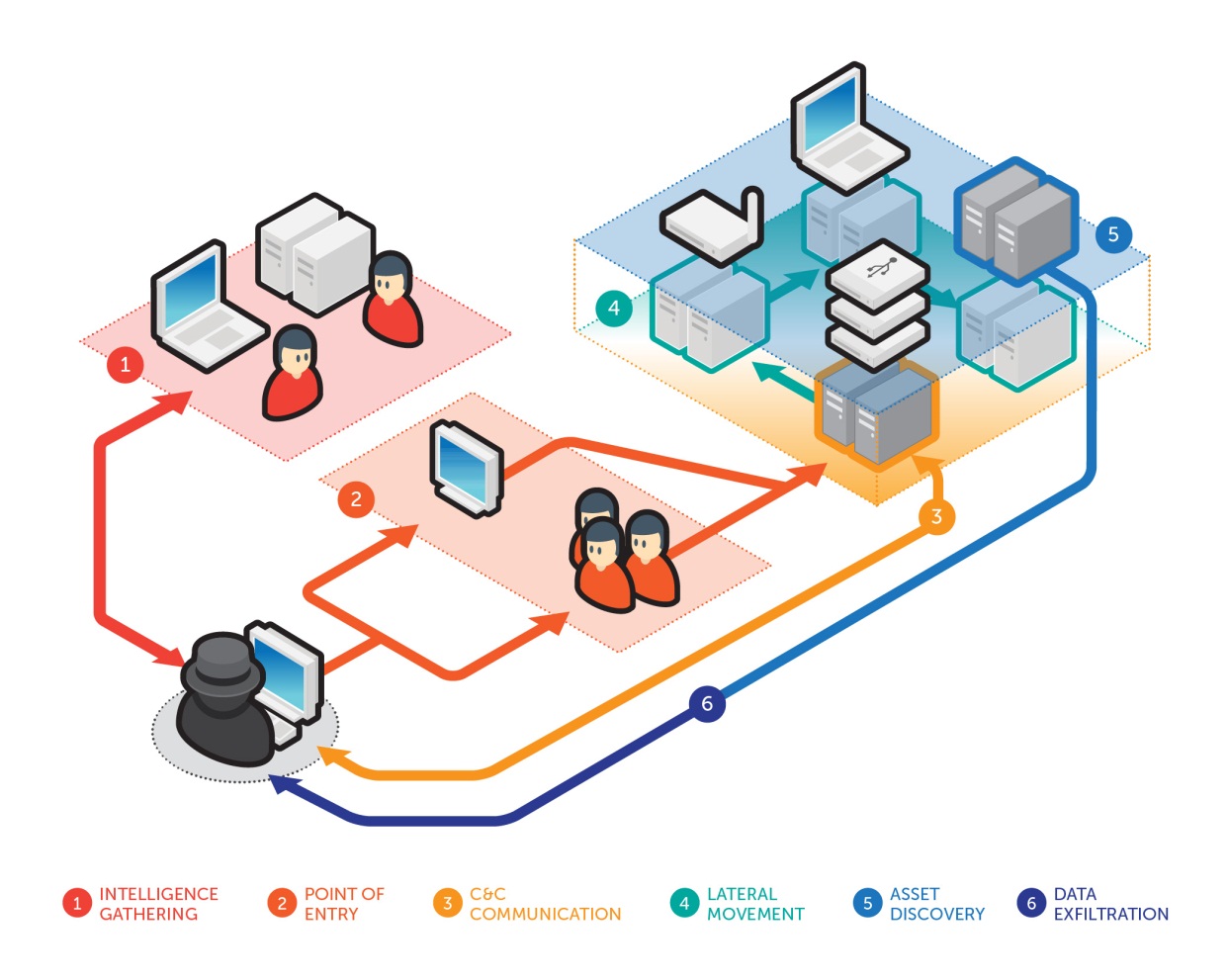

April 14, 2015A targeted attack is a type of threat that aims to exfiltrate data from target systems. It is composed of six components: intelligence-gathering, point of entry, command and control communication, lateral movement, asset/data recovery, and data exfiltration. Contrary to some notions, targeted attacks are non-linear; as these are often cyclical in nature with overlapping stages. Data exfiltration is not a one-time event, while C&C communication and lateral movement can occur throughout a campaign. Lastly, maintenance can be considered as the final “stage” of a targeted attack, wherein attackers perform certain activities to make sure incident response or a takeover from other hackers fails.

Our 2014 annual report features the targeted attack cases that Trend Micro analyzed in 2014, including information on monitored attack-related C&C infrastructure. The report also includes details about campaigns we investigated, as well as trends and observations on targeted attack tactics, techniques, and procedures (TTPs):

- Attributing targeted attack campaigns to specific threat actors/groups remained difficult.

Threat actors made it to a point not to

leave identifiable traces in target networks, thus making attribution

arduous. In 2014, we saw a mix of state and nonstate-sponsored

attacks. Examples of the latter include Operation Arid Viper and Pitty

Tiger. According to Trend Micro cybersecurity officer Tom Kellermann, a

growing number of threat actors use destructive attacks for activism or

as part of counter-incident response.

Figure 1. Components of a targeted attack

Organizations also have to deal with the

probability of insider threats, like in the case of Amtrak breach last

year that resulted in the loss of 20 years’ worth of passengers’

personal identifiable information (PII).

Figure 2. Threat actors’ identities and motivations

- Highly specific configurations did not necessarily stop threat actors.

Apart from targeting commercial and

popular software and tools, threat actors also launched attacks using

highly specific applications, programs, OSs, and setups. An example of

which was the attack that employed GE intelligent Platform’s COMPLICITY.

Apple devices were also targeted to infiltrate the network and further

the espionage goals of threat actors as seen in Operation Pawn Storm.

- Targeted attack tactics continued to push the envelope with newly identified techniques.

New targeted attack methodologies were

observed in 2014. These tactics involved the abuse of legitimate tools

like Windows PowerShell and cloud storage platforms such as Dropbox. We

also observed that malware that specifically runs on 64-bit systems are

becoming prevalent.

[Can you defend your organization from cyber attacks? Play as the company CIO in Targeted Attack: The Game]- Tried-and-tested and newly discovered zero-day vulnerabilities continued to be exploited in attacks.

We saw evidence of use of both zero-day

exploits in targeted attacks along with exploits of older

vulnerabilities that have been around for years.

- Targeted attacks remained a global problem.

Based on the cases monitored in 2014, the

top countries that hosted targeted attack C&C servers are

Australia, Brazil, China, Egypt, and Germany. In our threat monitoring,

we also observed that many countries communicated with targeted attack

C&C servers which showed that US, Russia, and China were no longer

the only favored targets.

- Cybercriminal adoption of targeted attack techniques blurred the boundaries that set them apart.

Cybercriminals emulated techniques

commonly seen and associated with targeted attacks because these proved

effective in increasing their victim base and consequently, financial

gain. For instance, the attackers behind Predator Pain and Limitless,

which went after small and medium-sized businesses, were able to earn as

much as US$75 million in six months.

To learn more about targeted attack trends from last year, read our full report, Targeted Attack Campaigns and Trends: 2014 Annual Report.http://www.trendmicro.com/vinfo/us/security/news/

=====////////

http://blog.trendmicro.com/trendlabs-security-intelligence/analyzing-the-pawn-storm-java-zero-day-old-techniques-reused/

7月 17日

|

通過 傑克湯(威脅分析員)

|

這可以歸因,部分地加強了對Java安全措施 。 作為Oracle注意到自身在Java主頁上 ,過時的Java插件是現在主要的瀏覽器禁用。 此外, Java 7的更新51 (發布於2014年1月),加強了對什麼樣的小程序可以運行的規則。 缺省情況下,自簽名和未簽名applet(那些最有可能被攻擊者使用的)將不被默認在瀏覽器上運行。 JRE也有點擊即玩保護所有小程序(符號和無符號)。 綜合起來,這些都取得了Java的一個遠不如吸引力的平台為攻擊。

現在的Java零日(指定為CVE-2015至2590年)已經修補,我們可以談一些技術細節。 此漏洞有兩個組成部分:一是繞過的點擊播放保護的Java。 我們不會透露該漏洞的這一部分,但我們可以討論其他的組件。 正如我們前面提到的,這已得到修復在最新的Java版本(Java的8更新51)。

Java提供了一個類ObjectInputStream的反序列化緩衝區對象。 緩衝區(這是進行反序列化)包含對象的類信息和數據歸檔。 關於這個類的更多細節可以在中找到官方的Java文檔 。

該漏洞是如何將這些對象的反序列化。 攻擊者可以利用這個漏洞來修改,在反序列化對象的字段(即使是私有的),並引入其他類信息。 Java運行時環境允許攻擊者(在某些情況 下),以從流緩存讀出的對象的字段即使對象或對象的外部對象的類型沒有在序列緩衝器中找到。 下圖顯示了該漏洞的影響:

圖1.漏洞的影響

在圖1中,在序列化的對象緩衝區中的對象將被desterilized。 在此過程中,對象A可以用攔截壓倒一切的功能(例如, 的readResolve)的desterilized過程。 在功能方面,攻擊者的編碼器可以返回到與其他類不屬於在序列化對象緩衝器其他對象(見紅色字在F.1)覆蓋原始私有字段。 在大多數情況下,JRE可以找到它,提高異常。 但如果對象,這是A的外物,都精雕細琢和過載的readObject功能,以提高“找不到類”異常。 該漏洞會觸發。 在一個字,該漏洞給攻擊者的方式來改變一個直接反序列化對象的私有提交類型這不是在流緩衝器。 如何攻擊進行?

首先,攻擊者工藝品序列化的緩衝區。 這包含AtomicReferenceArray對象。 之後,利用此漏洞,AtomicReferenceArray類對象的私有字段陣列指向一個幫助對象類型的數組。 這一步後,類似這樣的內存佈局:

圖2.內存佈局

在上圖中,RAR變量是參考其反序列化和AtomicReferenceArray對象的數組引用數組變量的AtomicReferenceArray對象。 幫助是ClassLoader類的子類。 換句話說數組變量控制AtomicReferenceArray對象的私有字段陣列。 接著,將攻擊者得到一個當前類加載器對象。

該RAR可變的元件被設置為所獲得的類加載器對象 。 (該攻擊者使用一個為0的索引)因為rar.array是參照助手[]數組, 數組的真實物體[0]被改變。

陣列[0]在此情況下的類型是幫助 。 在幫助類,攻擊者可以利用陣列[0]進入功能ClassLoader.defineClass。 (這是一個受保護的功能;如果攻擊者直接使用的ClassLoader對象調用defineClass在當前類的範圍,這將引發一個編譯錯誤。)

攻擊者可以利用此訪問定義一個特權階級和關閉的SecurityManager。這允許攻擊者運行惡意代碼。 有人可能會問,為什麼攻擊者沒有使用AtomicReferenceArray公共API來獲取字段數組的內容? 這是因為JRE將檢查的類型的元件是否是正確的,它是對被轉換為的類型。

總的來說,這利用需要執行的步驟類似於其他先前的攻擊。 例如,CVE-2012-0507多年前採用了類似的技術。

由於此漏洞的嚴重性,我們強烈建議用戶的Java更新到最新版本。

相關操作典當風暴其他職位可以在這裡找到:

- 典當風暴C&C重定向到趨勢科技的IP地址

- 在深入看一下如何典當風暴的Java零日使用

- 典當風暴更新:趨勢科技發現了新的Java零日漏洞

- 典當風暴間諜攻擊使用誘餌,交付SEDNIT

- 操作典當風暴:把Outlook Web Access用戶的風險

- 典當風暴更新:iOS的應用程序間諜發現

- 操作典當風暴坡道的活動; 針對北約,白宮

- 典當風暴:第一個Java 0day攻擊在兩年瞄準北約和美國國防機構

=====

*---Malicious software from Trend Micro analysis blog: 16/7-2015] "New GamaPoS parasitic malware botnets in Andromeda; spreads in 13 US States..!" (UTC-7) from the Jay Yaneza (threat Analyst) -Figure text Detailed))-&-Jul16]-"

Fake News App in Hacking Team Dump Designed to Bypass Google Play!!"- by Wish Wu (Mobile Threat Response Engineer)-Figure text Detailed ))-and -17/7/2015] "Analysis of Java zero-day pawn storm - reuse the old technology!" by Jack Tang (threats Analyst) - Detailed graphics))-

---來自趨勢科技的惡意軟件分析博客:16/7-2015]"新GamaPoS惡意軟件寄生在仙女座殭屍網絡; 敷於13美國國..!"(UTC-7)由周杰倫Yaneza(威脅分析員)-圖文詳解))-和-16/7/2015]"假新聞應用在黑客團隊轉儲旨在繞過谷歌播放"由希望吳(移動威脅響應工程師)-圖文詳解))-和-17/7/2015]"分析典當風暴的Java零日-重複使用舊技術 !!"由傑克湯(威脅分析員)-圖文詳解))-

---Die Malware von Trend Micro Analyse Blog: "New GamaPoS parasitäre Malware Botnets in Andromeda, breitet sich in 13 US-Bundesstaaten.."16 /

7-2015] (UTC-7) von der Jay Yaneza (Bedrohung Analyst) - Abbildung Ausführliche))-&-Jul16] - "Fake News App in Hacking-Team Dump Entwickelt, um Bypass Google Play !!"- durch Merk Wu (Mobil Threat Response Engineer)-Figure Text detailliert))-und -17/7/2015]" Analyse der Java Zero-Day-Bauernsturm - Wiederverwendung der alten Technologie "von Jack Tang (Bedrohungen Analyst) - detaillierte Grafik))-

---トレンドマイクロの分析ブログから不正なソフトウェア:"!アンドロメダの新GamaPoS寄生マルウェアボットネットは、13アメリカの州に広がる.."16/7から2015]ジェイYaneza(脅威のアナリスト)から(UTC-7) - 図テキスト詳細))-&- Jul16]-"グーグルプレイバイパスするように設計されていダンプ!!"ハッキングチームで偽のニュースアプリ - 詳細ウィッシュウー(モバイル脅威応答エンジニア)- 図のテキストによって))-および-17/7/2015]「Javaのゼロデイポーン嵐の分析 - 古い技術を再利用!」ジャック·唐(脅威のアナリスト)による - 詳細なグラフィックス)) -

---Logiciels malveillants à partir de l'analyse de Trend Micro blog: "Nouveau! GamaPoS botnets malveillants parasites dans Andromeda; propage dans 13 États des États-Unis.."16 / 7-2015] de la Jay Yaneza (menace analyste)-Figure texte détaillé))-Unis-Jul16]-"Nouvelles App Faux dans Hacking équipe Dump conçu pour contourner Google Play !!"- par la volonté Wu (Réponse menace mobile Ingénieur) texte-la figure détaillée))-et -17/7/2015]« Analyse de Java tempête de pion zero-day - réutiliser l'ancienne technologie "par Jack Tang (menaces analyste) - graphiques détaillés)) -

**All The World Lauguage**-

http://melody-free-shaing.blogspot.com/2015/07/malicious-software-from-trend-micro.html

===Melody.Blog===THE END===>/

&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

沒有留言:

張貼留言

window.___gcfg = {

lang: 'zh-CN',

parsetags: 'onload'

};