---由csoonline.com發布的**撒旦暴露物聯網的漏洞**! - &--HackingTeam手機,PC間諜軟件為政府跨越許多國家 !-&&-**警察故事:!黑客團隊的政府監視惡意軟件!**-

---csoonline.com에 의해 출시 **Shodan는 만약 IoT 취약점을 노출** - & - **HackingTeam 모바일은, 정부에 대한 PC의 스파이웨어가 많은 국가에 걸쳐** - && - **경찰 이야기 :! 해킹 팀의 정부 감시 악성 코드!**-

---Libéré par csoonline.com **Shodan expose vulnérabilités IdO** - & - **HackingTeam mobile, PC les logiciels espions pour les gouvernements de nombreux pays se étend** - && - **Police Story:! Surveillance Malware gouvernement de Hacking équipe!**-

---csoonline.comによってリリース**初段はIoTの脆弱性を公開します** - & - ** HackingTeamのモバイルは、政府にとってのPCスパイウェアは、多くの国にまたがる** - && - **警察ストーリー!:ハッキングチームの政府監視マルウェア!**-

---Durch csoonline.com Freigegeben **Shodan macht IoT Schwach** - & - **HackingTeam Handy, PC Spyware Regierungen reicht vielen Ländern** - && - **Police Story:! Hacking Teams Regierung Surveillance Malware!**-

---Ĵetita de csoonline.com **Shodan elmontras IoT vulnerabilidades!** - & - **HackingTeam móviles, PC spyware por registaroj ĉirkaŭprenas multaj landoj!** -&&-**Polico Story: Hacking Team Registaro Surveillance

Malware!**-

Malware!**-**USA/UK/SEAOUL KOREAN/TW/MACAU(FDZ)/HKS/FR/JP/UKN/DE/FA/POL/VI/ESP`/CO/ARG/PY/MEX/MO/AUST./RU/HO/MAL/NW/CA/IT/PH/Swedis/Mongolian/TUR/Arabic/Latin/INDON./Greek/Dansk/THAI/......All the world lauguage**-

-**Please use the god home use Google translator to translate

the language of your country or city Oh ^^-

-**請各位用家善用谷歌大神的翻譯器,來翻譯你們的國家或城市的語言喔^^-

-**국가 또는 도시 오 ^^의 언어를 번역하는the 하나님의 가정에서 사용하는 구글 번역기를 사용하십시오-

-**Se il vous plaît utiliser l'utilisation de la maison de Dieu

traducteur de Google pour traduire la langue de votre pays ou ville Oh ^^-

-**あなたの国や都市ああ^^の言語を翻訳するために神の家庭用のGoogle翻訳を使用してください -

-**Будь ласка, використовуйте бог домашнього використання

перекладач Google перевести мову вашої країни або міста Oh ^^-

-**Bitte benutzen Sie den Gott den Heimgebrauch Google

Übersetzer, um die Sprache Ihres Landes oder Stadt Oh ^^ übersetzen-

-**Käytäthe jumala kotikäyttöön Googlen kääntäjä kääntääthe

kieli maata tai kaupunkia Oh ^^-

-**Proszę używać korzystania bóg

startowej Google Translator przetłumaczyć język

kraju lub miasta Oh ^^-

-**Vui lòng sử dụng việc sử dụng thần chủ Google phiên dịch để dịch các ngôn ngữ của đất nước, thành phố của bạn Oh ^^-

-**Utilice el uso dios casa traductor de Google para traducir el

idioma de su país o ciudad Oh ^^-

-**Utere deo, domum usu translator Google Translate to the

language of patriae, civitatem O ^^-

-**Пожалуйста, используйте бог домашнего использования

переводчик Google перевести язык вашей страны или города Oh ^^ -

-**Gebruik de god thuisgebruik Google vertaler naar de taal van

uw land of stad Oh ^^ vertalen-

-**Sila gunakan digunakan di rumah tuhan penterjemah Google

untuk menterjemahkan bahasa negara atau bandar anda Oh ^^-

-**Bruk gud hjemmebruk Google oversetter til å oversette språket

i landet eller byen Oh ^^-

-**Si prega di utilizzare l'uso dio Home page di Google

traduttore per tradurre la lingua del proprio paese o città Oh ^^-

-**Mangyaring gamitin ang bahay diyos paggamit tagasalin ng Google

upang i-translate ang wika ng iyong bansa o lungsod Oh ^^-

-**Använd guden hemmabruk Google översättare att översätta

språket i ditt land eller stad Oh ^^-

-**الرجاء استخدام استخدام إله المنزل مترجم جوجل لترجمة لغة بلدك أو المدينة أوه ^^-

- **Utere deo, domum usu translator Google Translate to the

language of patriae, civitatem O ^^-

-**Silahkan gunakan penggunaan dewa rumah Google translator

untuk menerjemahkan bahasa negara atau kota Oh ^^-

-**Brug venligst gud hjemmebrug Google oversætter til at oversætte

sproget i dit land eller by Oh ^^-

-**Παρακαλώ χρησιμοποιήστε το θεό οικιακή χρήση του Google μεταφραστή να μεταφράσει τη γλώσσα της χώρας ή της πόλης σας Ω ^^-

-**กรุณาใช้theใช้งานที่บ้านพระเจ้าของ Google แปลที่จะแปลภาษาของประเทศหรือเมืองของคุณโอ้ ^^the-

-**Bonvolu uzi la dio hejmo uzo Google

tradukisto por traduki la lingvon de via lando aŭ urbo Ho ^^- ** http://www.csoonline.com/article/2867407/network-security/shodan-exposes-iot-vulnerabilities.html

Shodan exposes IoT vulnerabilities

Credit: CSO staff.

The Shodan search engine is the Google for the Internet of Things, a playground for hackers and terrorists -- and, maybe, a useful tool for companies looking to lock down their own environment

CSO | Jan 13, 2015

The Shodan search engine can be used to find routers with exposed

backdoors, unsecured webcams, and industrial control systems still using

default passwords.

It's the Google for the Internet of Things, a playground for hackers and terrorists -- and, maybe, a useful tool for companies looking to lock down their own environment.

Shodan founder John Matherly launched the search engine more than five years ago as a marker intelligence tool, designed to provide technology companies with information about where and how their products was being used.

"And of course the same type of information can be queried about competitors, to better understand how they're positioned in the market using empirical data," said Matherly.

Since its launch, however, the search engine has taken on a life of its own, he admits.

"It has become a tool by security experts to gain a better understanding of the Internet," he said.

The public website is actually a small piece of what Shodan offers. Enterprise clients can buy raw, real-time access to all the data it collects.

For example, a company can use Shodan to search its own networks.

"It is very common for large companies to have a random computer laying around running Telnet or having a building automation system online that wasn't properly configured by a contractor," he said. "And with the advent of cloud computing, I've seen a big increase in the number of publicly-accessible cloud servers that don't have any authentication enabled and therefore leak their entire contents to the Internet."

A company can also use Shodan to check the security of companies they're considering acquiring or doing business with.

[ Study finds firmware plagued by poor encryption and backdoors ]

Another use of Shodan is to find the malware command and control servers used by cybercriminals, which is normally a very time-intensive process.

"However it is very straight-forward to identify them with Shodan once a fingerprint has been established," Matherly said.

"I don't see it as a threat," said Leonard Jacobs, president and CEO at Minneapolis-based managed security service provider Netsecuris Inc. "For our practice, we see it as a good thing for our customers, we use it to confirm what we find through other techniques."

In theory, a company would know about all the devices and systems it has exposed on the Internet, he said.

But sometimes, for the sake of convenience, corners are cut.

"You'll be surprised what you'll find out there," he said.

"For example, every web-connected Furby could be identified quickly by going to Shodan and looking for the appropriate signature, versus the hacker having to scan the entire Internet," said Shane MacDougall, a partner at Canadian security consultancy Tactical Intelligence Inc.

Cybercriminals, terrorists, rogue nation-states, even rival companies can use Shodan to identify critical infrastructure and cause it to malfunction, said Jean Taggart, security researcher at San Jose-based Malwarebytes Corp.

And fixing these problems isn't always a high priority for organizations, he added.

"I worry that we won’t see movement until a serious enough event occurs," he said. "A government-led effort to identify the owners of these devices and secure them is in high order."

Using Shodan also means that a hacker doesn't set off any warning bells at a targeted company.

According to Michael Baucom, vice president of R&D at Columbia, Md.-based Tangible Security, the true power of Shodan is that all the scanning has already been done -- the user is simply querying the results without revealing their address or actions to the target, and with minimal effort.

"Scans of the magnitude of Shodan would take a long time and would be very noisy," he said.

But Shodan doesn't actually create any vulnerabilities, said Hagai Bar-El, CTO at Sansa Security, an Israel-based security firm focusing on the Internet of Things.

"It merely points them out," he said. "Unarguably, detecting weak nodes is an important part of an attack, but hackers have been able to do this with automated crawlers, long before Shodan was developed."

In addition, most independent security researchers agree that once a vulnerability is discovered, the public is better off if it is publicized rather than kept secret, he said.

"The public that relies on the vulnerable system has a right to be made aware of its vulnerable state," he said. That way, they can do something about it, such as switching vendors.

"Publishing a flaw found in a commercial product is the only effective way of encouraging the vendor to actually fix it," he added. "History is full of examples of vendors that have ignored security issues in their products for months and years until those flaws are made public."

Meanwhile, every unfixed vulnerability is a "ticking timebomb," he said.

But it's not just that the bad guys already have these tools available, said Shodan's Matherly,. The Shodan website requires that users register for an account, and only the first set of search results is free.

There are also "numerous technical measures" to prevent abuse, Matherly added.

"In reality, it is much cheaper and effective for the bad guys to use a botnet or a compromised host running [open source network scanning tools] zmap or masscan than to search Shodan."

It's the Google for the Internet of Things, a playground for hackers and terrorists -- and, maybe, a useful tool for companies looking to lock down their own environment.

Shodan founder John Matherly launched the search engine more than five years ago as a marker intelligence tool, designed to provide technology companies with information about where and how their products was being used.

"And of course the same type of information can be queried about competitors, to better understand how they're positioned in the market using empirical data," said Matherly.

Since its launch, however, the search engine has taken on a life of its own, he admits.

"It has become a tool by security experts to gain a better understanding of the Internet," he said.

The public website is actually a small piece of what Shodan offers. Enterprise clients can buy raw, real-time access to all the data it collects.

For example, a company can use Shodan to search its own networks.

"It is very common for large companies to have a random computer laying around running Telnet or having a building automation system online that wasn't properly configured by a contractor," he said. "And with the advent of cloud computing, I've seen a big increase in the number of publicly-accessible cloud servers that don't have any authentication enabled and therefore leak their entire contents to the Internet."

A company can also use Shodan to check the security of companies they're considering acquiring or doing business with.

[ Study finds firmware plagued by poor encryption and backdoors ]

Another use of Shodan is to find the malware command and control servers used by cybercriminals, which is normally a very time-intensive process.

"However it is very straight-forward to identify them with Shodan once a fingerprint has been established," Matherly said.

"I don't see it as a threat," said Leonard Jacobs, president and CEO at Minneapolis-based managed security service provider Netsecuris Inc. "For our practice, we see it as a good thing for our customers, we use it to confirm what we find through other techniques."

In theory, a company would know about all the devices and systems it has exposed on the Internet, he said.

But sometimes, for the sake of convenience, corners are cut.

"You'll be surprised what you'll find out there," he said.

A force for evil?

Shodan allows attackers to quickly identify specific devices, or specific software, on a very large scale."For example, every web-connected Furby could be identified quickly by going to Shodan and looking for the appropriate signature, versus the hacker having to scan the entire Internet," said Shane MacDougall, a partner at Canadian security consultancy Tactical Intelligence Inc.

Cybercriminals, terrorists, rogue nation-states, even rival companies can use Shodan to identify critical infrastructure and cause it to malfunction, said Jean Taggart, security researcher at San Jose-based Malwarebytes Corp.

And fixing these problems isn't always a high priority for organizations, he added.

"I worry that we won’t see movement until a serious enough event occurs," he said. "A government-led effort to identify the owners of these devices and secure them is in high order."

Using Shodan also means that a hacker doesn't set off any warning bells at a targeted company.

According to Michael Baucom, vice president of R&D at Columbia, Md.-based Tangible Security, the true power of Shodan is that all the scanning has already been done -- the user is simply querying the results without revealing their address or actions to the target, and with minimal effort.

"Scans of the magnitude of Shodan would take a long time and would be very noisy," he said.

But Shodan doesn't actually create any vulnerabilities, said Hagai Bar-El, CTO at Sansa Security, an Israel-based security firm focusing on the Internet of Things.

"It merely points them out," he said. "Unarguably, detecting weak nodes is an important part of an attack, but hackers have been able to do this with automated crawlers, long before Shodan was developed."

In addition, most independent security researchers agree that once a vulnerability is discovered, the public is better off if it is publicized rather than kept secret, he said.

"The public that relies on the vulnerable system has a right to be made aware of its vulnerable state," he said. That way, they can do something about it, such as switching vendors.

"Publishing a flaw found in a commercial product is the only effective way of encouraging the vendor to actually fix it," he added. "History is full of examples of vendors that have ignored security issues in their products for months and years until those flaws are made public."

Meanwhile, every unfixed vulnerability is a "ticking timebomb," he said.

But it's not just that the bad guys already have these tools available, said Shodan's Matherly,. The Shodan website requires that users register for an account, and only the first set of search results is free.

There are also "numerous technical measures" to prevent abuse, Matherly added.

"In reality, it is much cheaper and effective for the bad guys to use a botnet or a compromised host running [open source network scanning tools] zmap or masscan than to search Shodan."

==============================================

http://www.csoonline.com/article/2367682/data-protection/hackingteam-mobile-pc-spyware-for-governments-spans-many-countries.html

governments spans many countries

By Antone GonsalvesCSO | Jun 24, 2014

Newly released research has uncovered several hundred

command-and-control servers across more than 40 countries powering

controversial spyware sold to governments and law enforcement.

In addition, researchers found that the legal malware of Italian company HackingTeam is capable of spying on, and stealing data from, users of Android and Apple iOS devices. While suspected, such capabilities had not been proven previously.

[The process and tools behind a true APT campaign: Command & Control]

Research teams from anti-virus vendor Kaspersky Lab and Citizen Lab, based at the Munk Centre for International Studies in the University of Toronto, presented their findings Tuesday at an event in London. The teams had collaborated on the research.

The researchers identified a total of 326 C&C servers, with the largest number in the U.S., Kazakhstan and Ecuador. Who was behind the servers and whether they were being used in the countries where they were located was not known.

"Unfortunately, we can’t be sure that the servers in a certain country are used by that specific country’s LEAs (law enforcement agencies)," Kaspersky experts said on the company's Securelist blog. "However, it would make sense for LEAs to put their C&Cs in their own countries in order to avoid cross-border legal problems and the seizure of servers."

The newly discovered mobile version of HackingTeam's Remote Control System (RCS) malware was capable of infecting Android phones and jailbroken Apple iPhones.

To infect pristine iPhones, a personal computer would first have to be infected with malware that would first run a jailbreaking tool, such as Evasi0n, when the phone is synchronized with the PC. Malware would be planted after the phone is jailbroken.

The mobile malware, versions of which had already been discovered for Windows Mobile and BlackBerry, is capable of recording voice from phone calls and the microphone. It can also take pictures, copy the address book and calendar and capture email and messages sent via Skype, WhatsApp and Viber.

The Android version could also hijack Facebook, Google Talk and Tencent applications. The latter is a Chinese Internet company that provides social networks and other services.

HackingTeam's malware has been used by governments to gather information and to spy on criminals, political activists and journalists.

HackingTeam says on its website that the RCS toolkit is targeted at "law enforcement and intelligence communities." However, there is nothing preventing cybercriminals from finding a way to get a hold of the malware and targeting companies.

"This malware can be repurposed and used against the 'good guys,'" Sergey Golovanov, principal security researcher for Kaspersky Lab, said.

Companies are advised to scan PCs and Macs with anti-virus products capable of finding RCS malware. If the malware is found, then companies should also check mobile devices, which could have been infected when connected to one of the compromised systems.

[Google clarifies commercial spyware ban for Play store]

"Unfortunately there is no way to guarantee 100 percent detection of malware in iOS, Blackberry or Windows Mobile phones," Golovanov said.

Therefore, companies should watch for other indicators that malware is running, such as unusually low battery life and high network traffic.

In addition, researchers found that the legal malware of Italian company HackingTeam is capable of spying on, and stealing data from, users of Android and Apple iOS devices. While suspected, such capabilities had not been proven previously.

[The process and tools behind a true APT campaign: Command & Control]

Research teams from anti-virus vendor Kaspersky Lab and Citizen Lab, based at the Munk Centre for International Studies in the University of Toronto, presented their findings Tuesday at an event in London. The teams had collaborated on the research.

The researchers identified a total of 326 C&C servers, with the largest number in the U.S., Kazakhstan and Ecuador. Who was behind the servers and whether they were being used in the countries where they were located was not known.

"Unfortunately, we can’t be sure that the servers in a certain country are used by that specific country’s LEAs (law enforcement agencies)," Kaspersky experts said on the company's Securelist blog. "However, it would make sense for LEAs to put their C&Cs in their own countries in order to avoid cross-border legal problems and the seizure of servers."

The newly discovered mobile version of HackingTeam's Remote Control System (RCS) malware was capable of infecting Android phones and jailbroken Apple iPhones.

To infect pristine iPhones, a personal computer would first have to be infected with malware that would first run a jailbreaking tool, such as Evasi0n, when the phone is synchronized with the PC. Malware would be planted after the phone is jailbroken.

The mobile malware, versions of which had already been discovered for Windows Mobile and BlackBerry, is capable of recording voice from phone calls and the microphone. It can also take pictures, copy the address book and calendar and capture email and messages sent via Skype, WhatsApp and Viber.

The Android version could also hijack Facebook, Google Talk and Tencent applications. The latter is a Chinese Internet company that provides social networks and other services.

HackingTeam's malware has been used by governments to gather information and to spy on criminals, political activists and journalists.

HackingTeam says on its website that the RCS toolkit is targeted at "law enforcement and intelligence communities." However, there is nothing preventing cybercriminals from finding a way to get a hold of the malware and targeting companies.

"This malware can be repurposed and used against the 'good guys,'" Sergey Golovanov, principal security researcher for Kaspersky Lab, said.

Companies are advised to scan PCs and Macs with anti-virus products capable of finding RCS malware. If the malware is found, then companies should also check mobile devices, which could have been infected when connected to one of the compromised systems.

[Google clarifies commercial spyware ban for Play store]

"Unfortunately there is no way to guarantee 100 percent detection of malware in iOS, Blackberry or Windows Mobile phones," Golovanov said.

Therefore, companies should watch for other indicators that malware is running, such as unusually low battery life and high network traffic.

=============================================

https://citizenlab.org/2014/06/backdoor-hacking-teams-tradecraft-android-implant/

Police Story: Hacking Team’s Government Surveillance Malware

June 24, 2014Download PDF version I Read on ISSUU

Authors:

Morgan Marquis-Boire, John Scott-Railton, Claudio Guarnieri, and Katie Kleemola

For media coverage of this report, see The Economist, Associated Press, Wired, VICE, International Business Times, Forbes, Ars Technica, Kaspersky’s Threatpost, Slash Gear, Engadget, Help Net Security, The Verge, CIO Today, Voice of America (VOA), Computer World, Infosecurity Magazine, and Slate.

Read the Arabic Version / النسخة العربية translated by Cyber Arabs

The left newspapers might whine a bit

But the guys at the station they don’t give a shit

Dispatch calls “Are you doin’ something wicked?”

“No siree, Jack, we’re just givin’ tickets”

Police Truck, Dead Kennedys (1980)

Summary

- In Part 1, we analyze a newly discovered Android implant that we attribute to Hacking Team and highlight the political subtext of the bait content and attack context.

- In Part 2, we expose the functionality and architecture of Hacking Team’s Remote Control System (RCS) and operator tradecraft in never-before published detail.

Introduction

This report analyzes Hacking Team’s Android implant, and uses new documents to illustrate how their Remote Control System (RCS) interception product works. This work builds on our previous research into the technologies and companies behind “lawful interception” malware. This technology is marketed as filling a gap between passive interception (such as network monitoring) and physical searches. In essence, it is malware sold to governments. Unlike phone monitoring and physical searches, however, most countries have few legal guidelines and oversight for the use of this new power. In light of the absence of guidelines and oversight, together with its clandestine nature, this technology is uniquely vulnerable to misuse. By analysing the tools, and their proliferation at the hands of companies like Hacking Team and Gamma Group, we hope to support efforts to ensure that these tools are used in an accountable way, and not to violate basic principles of human rights and rule of law.In a report published earlier this year, we presented the results of a global scanning effort, and identified 21 countries with deployments of Hacking Team’s Remote Control System monitoring solution. In addition, alongside other researchers, we have uncovered a range of cases where “lawful interception” software has been used against political targets by repressive regimes. Political and civil society targets have included Mamfakinch in Morocco, human rights activist Ahmed Mansoor in the UAE, and ESAT, a US-based news service focusing on Ethiopia. In all of these cases, a tool marketed for “law enforcement” was used against political, rather than security threats. In still other cases, like Malaysia [PDF], we have found bait documents and seeding suggestive of political targeting.

Part 1: An Android Hacking Team Backdoor in Saudi Arabia

Protests in Saudi Arabia and Qatif

While Saudi Arabia has not seen protests comparable to those elsewhere during the Arab Spring, it has experienced protests since 2011, primarily in the Ash-Sharqīyah province. There are a number of reasons for political tensions, ranging from demographic pressures, cost of housing, and unemployment, to issues of women’s and minority rights. The province is predominantly Shia, who have long-standing grievances over perceived political and cultural marginalization by the Sunni ruling regime. These grievances were magnified when, in early 2011, the Bahraini government violently suppressed Shia protests with the assistance of Saudi Arabian troops.Protests then spread in a number of areas, including in the predominantly Shia Qatif Governorate. In 2011, Shia most protesters appear to have initially demanded reform, rather than the regime-change advocated in other Arab countries. Interestingly, Qatif has a history of Shia protest, most famously in widespread protests in 1979. In response to the protests, which demanded greater political and economic participation, the regime provided extensive economic concessions. In 2011, however, authorities responded with violence and arrests of prominent Shia figures. Protesters were wounded and others allegedly killed by security forces, according to Human Rights Watch. This crackdown may have contributed to shifting protesters’ demands; today, some explicitly demand regime change using secular language, according to researchers and journalists directly familiar with recent developments who spoke with us. In what might be described as an inflammatory response, Saudi authorities also arrested an outspoken and highly visible Shia Sheikh.

“… the prosecutor demanded he face not only the death sentence, but an additional punishment mandated by sharia law for the most heinous offences in which the dead body is defiled by being hanged from a pole.” -Reuters

The escalation, which has been accompanied by violence against security services among some Shia, is used by the regime to justify harsh measures, including “riot control,” arrests, and sentences including death for protesters on charges of “Sedition.” Others have been charged with espionage on behalf of Iran, in a case that has been claimed by many Shia to have been politically motivated.

Human rights organizations that have catalogued alleged abuses, like the Adala Center for Human Rights, have been denied the ability to register as formal organizations, subject to URL blocking, and had staff harassed and imprisoned. Journalists attempting to report on Qatif are blocked from entering, and regularly subjected to threats and government pressure.

Social media and mobile phones are a key part of how protests are organized, with protesters taking measures, like using pseudonymous accounts, to share their message. Nevertheless, according to people familiar with the events, digital operational security practices are often piecemeal, and do not match the capabilities of the security services.

Surveillance, Monitoring and Information Control in Saudi Arabia

Saudi Arabia is a unique and complex security environment, and its security services play a range of roles. On the one hand, Saudi Arabia faces undeniable foreign and domestic security threats from hostile groups, extremists and other governments. On the other hand, the regime has been exceptionally aggressive in its attempts to control and stifle dissent and political pluralism.The security services in Saudi Arabia make use of a range of instruments of formal and informal state power to control the electronic information environment in the country. Beginning at government-maintained Internet chokepoints and extending to ISPs, the state blocks a wide range of political, religious and cultural content. This includes social media, whether specific users or whole platforms. Extending further, the state requires that news websites (defined broadly) register with the authorities. Registered websites are subject to extensive regulation, while unregistered operators that have not registered risk severe penalties. Site operators are encouraged to self-monitor and moderate content, under threat of financial penalties, jail time, and corporal punishment like lashes. In addition, anti-cybercrime legislation has also been used to prosecute online dialogue that most societies would consider acceptable political speech.

The public use of mobile monitoring extends into forms of social control that many societies would find highly objectionable. For example, the government earned international condemnation when it announced that it would implement a system to enable their male guardian to monitor the travel behavior of women under their care. Replacing an older permission-slip based system (“yellow cards”), male guardians receive text messages when women arrive on the premises of the international airport, asking whether the women are permitted to travel.

Internet and social media users are encouraged to self-censor and report on each other. The government engages in public advertising campaigns to encourage both behaviours, and makes it clear to Saudi citizens that they are watching, and listening. In particular, the state has implemented specific penalties for re-sharing, privately or publicly, content deemed objectionable. In addition to using the explicit tools of the law, it is widely believed that the state encourages an “electronic army” of pro-government individuals to swamp social media conversations with pro-regime voices and harass dissenters.

Speech involving religious themes is especially risky, as the government is willing to use serious religious charges, including the death penalty and corporal punishment, and tools of international jurisprudence like extradition, to detain and punish those who violate its strict norms for political, religious, and cultural speech.

In two notable cases, the operator of the Saudi Liberals discussion forum was eventually sentenced to 10 years in prison and 1000 lashes for maintaining a forum on the discussion of religion and reform. This was a reduction of sorts, as the prosecution demanded his execution. Many similar cases, using various charges, have been reported by human rights organizations and commentators.

These measures have an intentionally chilling effect on political speech, and are regularly the subject of criticism by the international human rights community. Nevertheless, social media remains the primary outlet for political speech. Many users practice some degree of self censorship, or indirect speech, while others use pseudonyms and other technical means to preserve their anonymity. To access banned content, the use virtual private networks (VPNs) is also common. In response, security services use police and investigative powers to unmask the posters, and punishes them severely, sometimes after arrests where the name of the detainee(s) is kept secret.

Phone use in Saudia Arabia has a penetration rate of 170%, with an estimated average of 30% of individual income spent on mobile phone and Internet costs in 2014. As a result, older mechanisms of Internet surveillance, like monitoring Internet cafes, are being replaced. Individual users are required to use real identities when registering mobile devices, and it is clear that the state is seeking greater visibility into encrypted traffic. In 2010, for example, Saudi Arabia successfully gained access to BlackBerry communications after making Saudi-located servers a quid-pro-quo of allowing the devices on Saudi Networks. More recently, the government’s appetite for encrypted communications was revealed by Moxie Marlinspike, a security researcher and developer, who received an overture from Saudi telecom company Mobily seeking his assistance in accessing encrypted traffic. The firm was seeking an intercept solution (on request of the Saudi Government, they said) for access to a range of mobile chat clients (Viber, LINE, WhatsApp) as well as the mobile-version of Twitter.

The use of mobile malware can be understood as part of this desire, by no means limited to Saudi Arabia, to match the technologies in use by their population.

Seeding: A Lure with Political Subtext?

Using signatures developed as part of our ongoing research into “lawful intercept” malware developed by Hacking Team, we identified a suspicious Android installation package (APK). The file was a functional copy of the ‘Qatif Today’ (القطيف اليوم) news application bundled with a Hacking Team payload. Documents we have reviewed suggest that Hacking Team refers to this kind of mobile implant as an “Installation Package,” where a legitimate third party application file is bundled with the implant (See: Developing and Deploying Implants). This kind of tactic with Android package implants has been seen in other targeted malware attacks (that do not use commercial “lawful intercept” products) including the LuckyCat campaign, and in attacks against Tibetan activists, and groups in the Uyghur community.The genuine ‘Qatif Today’ app is an Android (download here) and iPhone application that provides news and information in Arabic with a special relevance to the Qatif Governorate of Saudi Arabia.

The connection to Qatif is interesting, given the recent history of protest in Qatif as outlined above. We are not in a position to determine the identity of the group or individual targeted with this malware, however, we speculate that the attack may be linked to political protest in eastern Saudi Arabia.

Hacking Team Samples

The malicious APK, QatifNews.apk, has the following hash:At the time of first submission to the VirusTotal database, the file was detected by zero out of 50 AntiVirus products in VirusTotal:

It appears that an APK of the same name was seeded on Twitter 5 days later by a Twitter account (@_bhpearl) linked to Bahrain, a country of great interest to Shia in Qatif.

The tweeted links were shortened using the goo.gl service. These resolved to:

and

The first link to the iTunes store has 18841 clicks on the shortened link and appears legitimate. The second link, however, does not redirect to the genuine app at the Android App Store. Instead, it redirects to a Dropbox file that has since been removed. Examination of analytics on the shortened second link is interesting; there were only 13 clicks. We can discount 7 of these clicks (those in US and Germany) as researchers, while three are in Saudi Arabia. One click in Taiwan may be a VPN, or a security researcher.

While we cannot confirm that the file on Dropbox was the same APK, we suspect the timing of the tweet, and the use of a non-standard method for sharing an Android application, is not a coincidence.

Malicious APK Code Signing

The malicious apk was signed by the following certificate:A broader discussion of code-signing practices for Hacking Team implants is discussed later in the document in the section “Code Signing and Certificates”.

Additional Samples

We were able to identify an additional six samples signed with the same certificate:The first sample of this list (…db4) was submitted to VirusTotal as:

| Date | File Name | Submitter ID | Submitter Country |

|---|---|---|---|

| 2012-08-28 10:06:01 | rcs.apk | 18e48a9b (api) | Germany |

Permissions

The original app requires the following permissions:The implant requests the following permissions, which give it the ability to process calls, read and write SMS messages, monitor the user’s GPS location, and more.

The following permission was requested by several of the other identified Hacking Team android implants:

This value allows applications to change the APN (Access Point Name), a setting on a mobile phone that identifies an external network the phone can access for data. This value is marked as not for use by third party applications in the Android Developers reference.1 For further discussion of this functionality, see: Other Capabilities.

Behavior & Network Communication

After analyzing the behavior of the application we were able to further confirm the malicious nature of the file.When executed, the app performs a POST to:

This server is hosted at iWeb in Montreal:

| IP Address | 174.142.97.245 |

| Host | server.5edma.com |

| Location | |

| City | Montréal, QC H3E 1Z6 |

| Organization | IWeb Technologies |

| ISP | IWeb Technologies |

| AS Number | AS32613 iWeb Technologies Inc. |

We also observed command and control (C2) communication with two additional servers. We later found the same IP addresses in decrypted text from the implant’s config file (see: Obfuscation / Implant Configuration). Incidentally, this was consistent with how Hacking Team implants store C2 addresses.

The first server is hosted on Leaseweb in Germany:

| Host | 91.109.17.189 |

| Location | |

| Organization | Leaseweb Germany GmbH (previously netdirekt e. K.) |

| AS Number | AS16265 LeaseWeb B.V. |

| IP Address | 106.186.17.60 |

| Host | li528-60.members.linode.com |

| Location | |

| Organization | Kddi Corporation |

| AS Number | AS2516 KDDI KDDI CORPORATION |

This additional IP is in a block owned by the hosting provider SoftLayer Technologies.

Rooting Exploit

The malicious implant attempts to stat() the following files:This behavior is consistent with a known exploit (CVE-2012-6422) that permits a user without permissions to write to a compromised device’s physical memory. An in depth analysis of this exploit is provided by Azimuth Security here.

While this exploit would not be effective against the latest version of the Android operating system, a high percentage of users still use legacy versions which may be vulnerable.2

Background on Rooting Android Devices

Rooting an Android phone typically involves two components: the su binary and a supervisor application.In order to install the su binary, either the device manufacturer has allowed the boot loader to be unlocked or a vulnerability is exploited to temporarily elevate permissions. Once the su binary is installed, applications may use it in a controlled way to elevate their permissions for other purposes.

The su is much like the traditional Unix – it uses the suid flag so applications that call it elevate their permissions to that of the executable they are calling – in most cases, including this one, root. Each application on Android is run by its own user in order to prevent applications from accessing resources it does not have permissions for.

A supervisor application (usually Superuser.apk) is used by people who intentionally root their phone so the su binary can call the supervisor which will then notify the user and allow them to approve or deny the privilege escalation. Thus, even with a rooted phone the user is still notified when applications perform actions requiring root access.

How this applies to the RCS Android Implant

In this case a vulnerability is exploited to initially gain root access, and a binary is dropped. It copies itself to /system/bin/rilcap (through /proc/self/exe) and sets its owner to be root as well as setting the executable and suid flags. This allows for persistent root access.RILCAP Functionality

Examination of the binary revealed that basic techniques such as simple encryption of strings are used to hinder analysis.Encryption algorithm:

The binary contains the following functionality:

- Capture information from the framebuffer (/dev/graphics/fb0) — which can then be used to assemble screenshots

- Kill the volume daemon (which automatically detects and mounts storage devices when added)

- Mount /system as read only or read write

- Check /proc/mounts for an sdcard

- Execute commands from unprivileged applications using system()

- Execute commands from a file using execv /system/bin/sh

- Modify /data/system/device-policies.xml to add the application as device admin

- Copy files

- Modify file permissions

- Change file owners

- Unlink self

- Restart the device

A full list of of commands can be found in Appendix B.

Functionality

Looking at the samples as a group, we identified a range of behaviors indicative of the implant’s surveillance capabilities.Attempts to access 3rd party chat / voice apps:

We found that the apps attempt to access the local files stored by popular social media, chat, and call apps including Facebook, Viber, WhatsApp, Skype, LINE and QQ.

In addition, the app accesses the locally stored mail files belonging to the compromised user’s mail account.

Obfuscation / Implant Configuration

In order to prevent additional scrutiny into the internals of the backdoor, the source code appears to have been heavily obfuscated through the use of DexGuard (0r similar), which can provide encryption for strings, entire classes and assets, considerably slowing and complicating the reverse engineering process.While analyzing the implant, we de-obfuscated the configuration file. Below, we highlight a number of lines that match functionality in RCS (for a more complete list see: Implant Modules and Functionality).

We find a range of audio recording, camera, video, key logging, “live mic,” chat, device info etc. configuration settings relevant to the surveillance functionality of the implant. We also note the presence of a “crisis” module, which provides anti-analysis functionality explained below (see: Anti-Analysis Functionality & Anti Forensics).

We also see what appear to be, location, screenshot-taking, and browsing activity modules.

We also found that the implant seems to have been deployed with a filter to specify a date range (“datefrom” and “dateto” for the Mail, SMS and MMS messages it is seeking.

We also see information about how the implant exfiltrates data, along with its C2 servers. Interestingly, it appears that the implant is capable of monitoring the devices connectivity (e.g. wifi, cellular network), choosing connection type, and rate limiting the bandwidth. Note that these are the same servers we observed in the implant’s network communications.

Part 2: Hacking Team RCS Operation

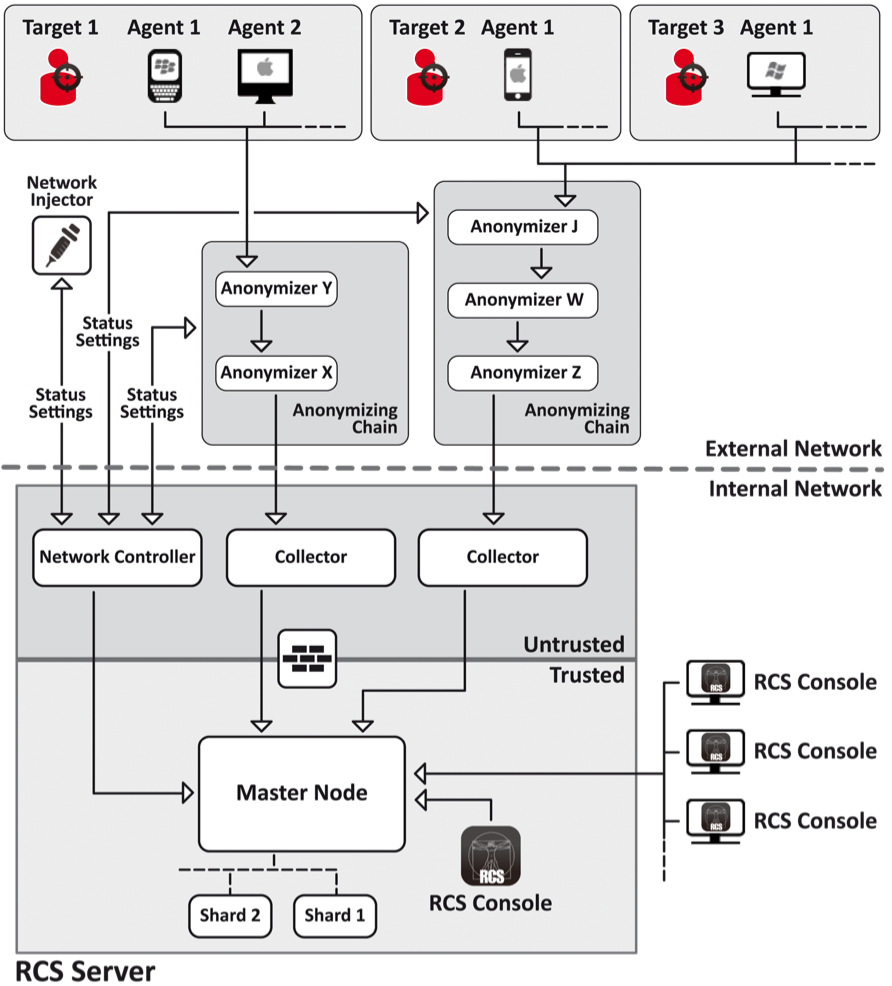

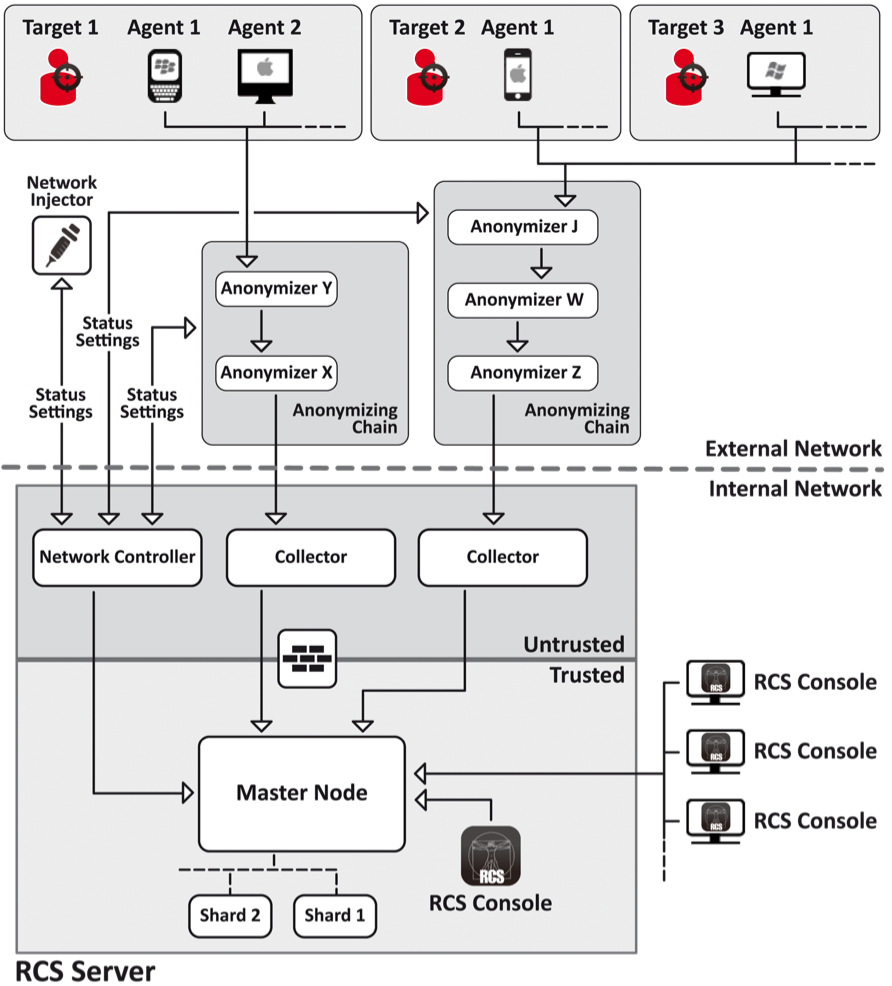

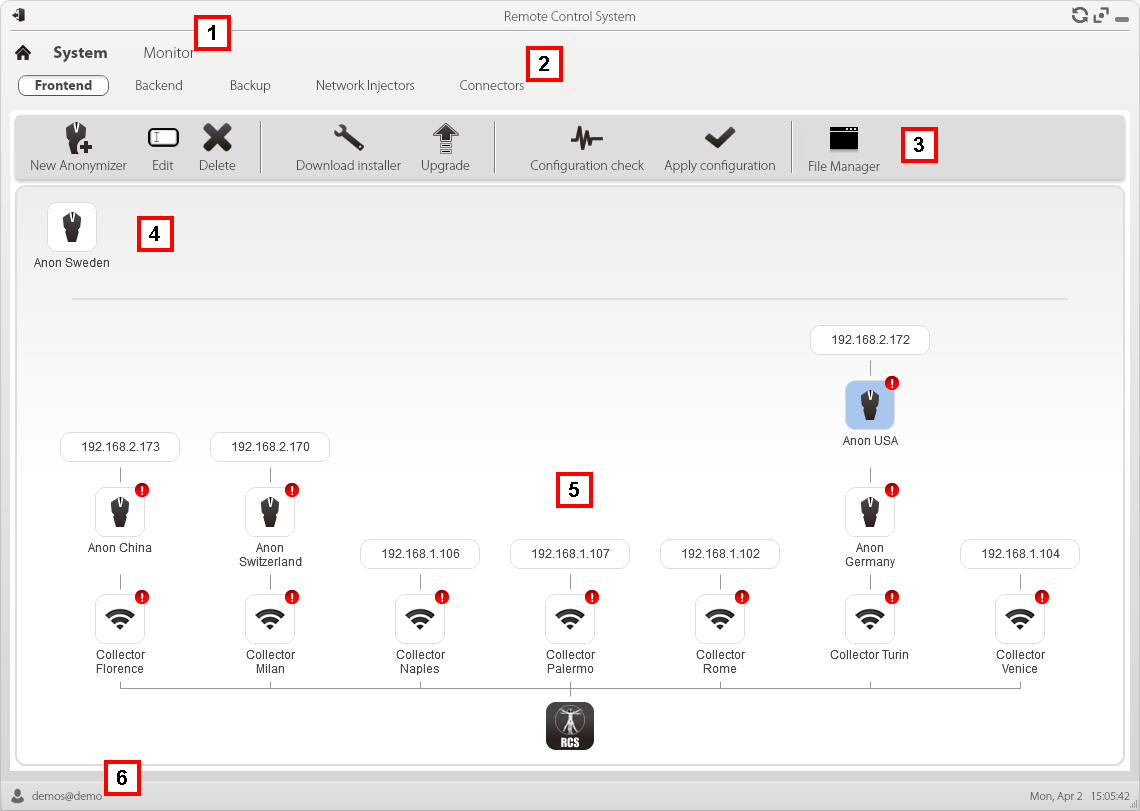

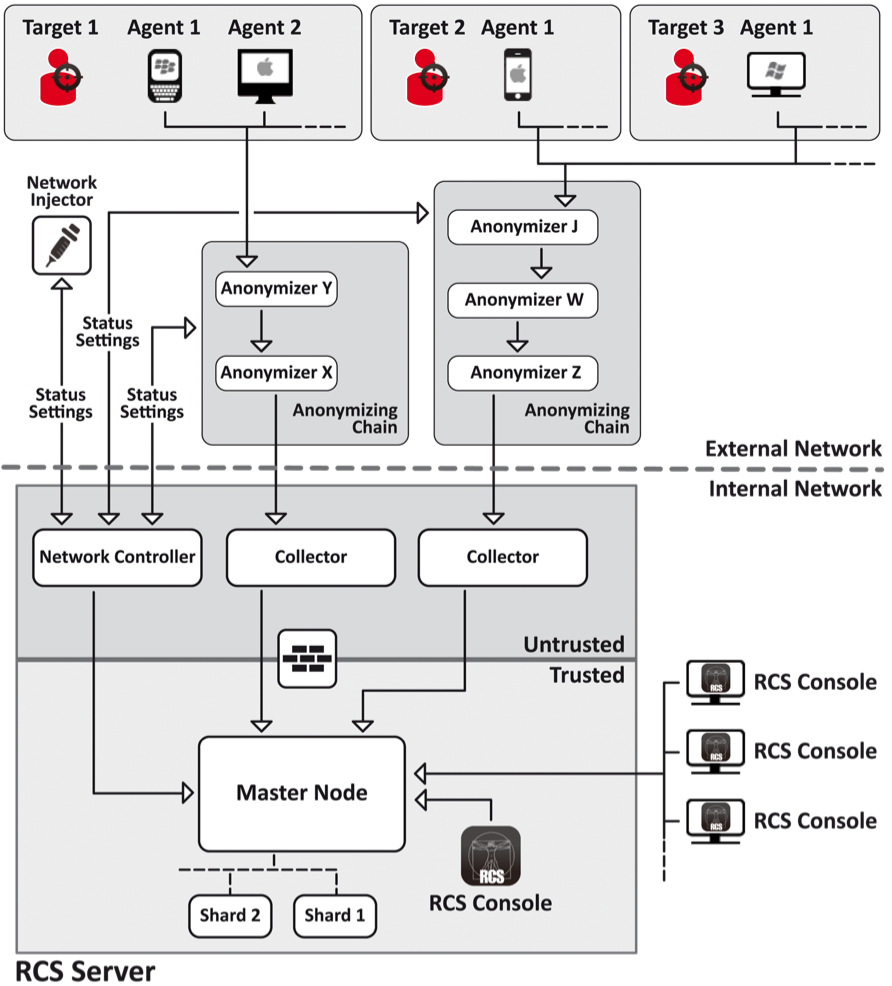

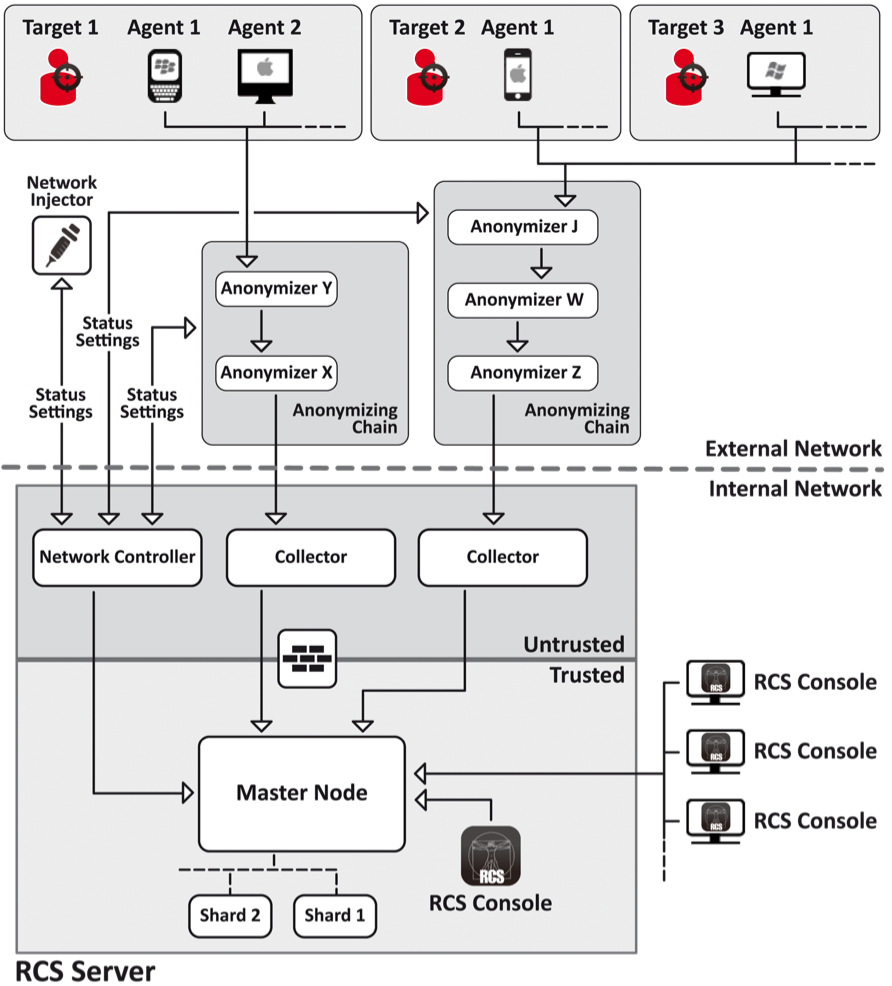

After we released our research on Hacking Team earlier this year, we were sent documentation by an anonymous individual pertaining to the set up and operation of Hacking Team’s RCS that Hacking Team provides to its customers. The documents appear to date from fall 2013. We have no knowledge as to the origin of the documents, and whoever sent them took steps to conceal their identity. While the authenticity of these documents is unverified, we have not identified inconsistencies with what is currently known about Hacking Team RCS (our latest findings included). We are concerned, however, that releasing the documents in their full form could bring risk to the source. The following is thus a general overview of some of the functionality and specifics of the Remote Control System, according to these documents. The screenshots that we excerpt are clearly from instances marked as “Demo” copies, rather than actual operations.Architecture of a Hacking Team RCS Deployment

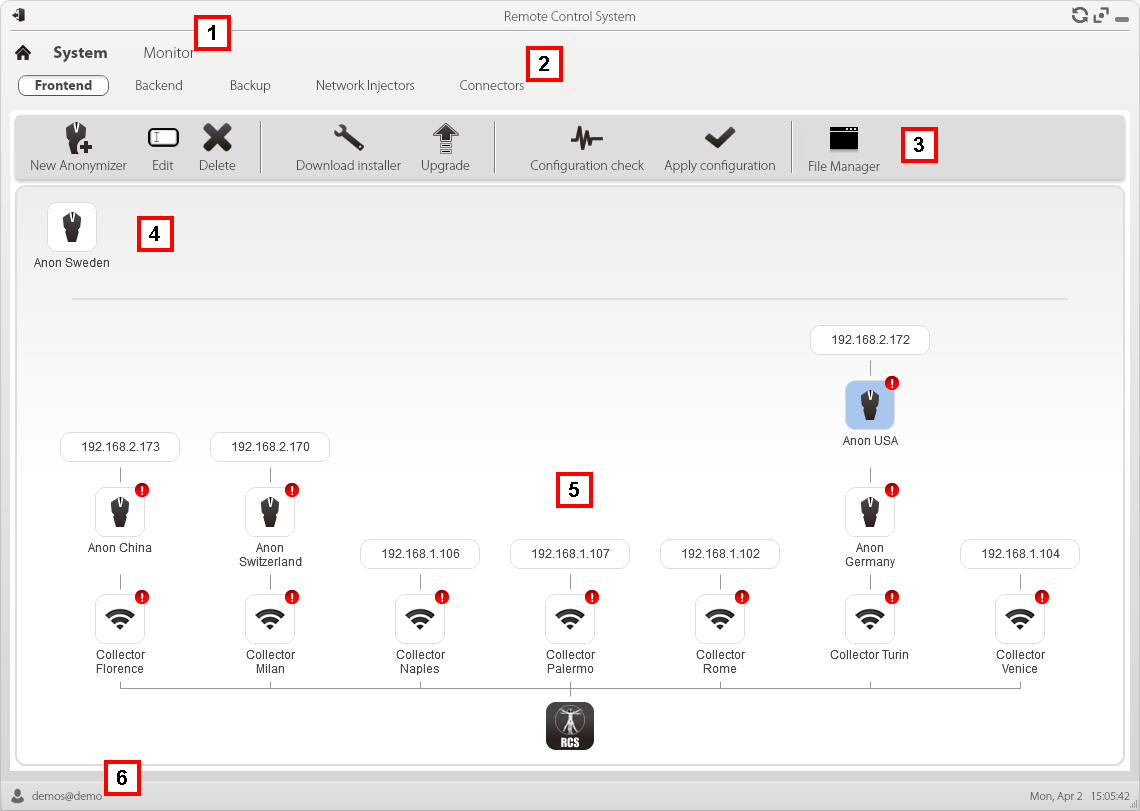

The following image suggests the logical architecture of a prototypical Hacking Team RCS deployment. In specific instances, according to these documents, a “distributed” architecture can be used (see: Appendix: Distributed Hacking Team RCS Architecture).

Image Source: “Hacking Team, RCS 9: The hacking suite for governmental interception, System Administrator’s Guide,” 2013.

Players in System Operation

According to the documents, RCS has a series of defined roles, each with their own responsibilities and permissions on the system. In brief:- A System Administrator appears to receive training from Hacking Team during the “Contract Phase”, as well as other system administration tasks, including installing and updating RCS server networks as well as network injectors.

- An Administrator creates accounts, and creates both operations and designates targets.

- A Technician is responsible for creating implants (named “agents” in the documentation) and managing network injectors.

- Analysts handle outputs from the system and perform intelligence analysis via the RCS console.

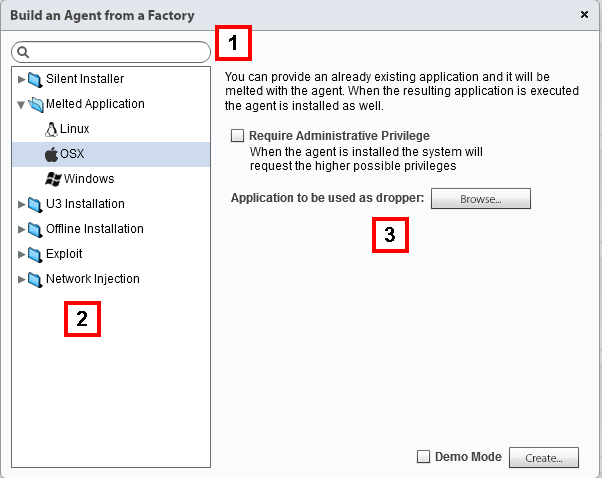

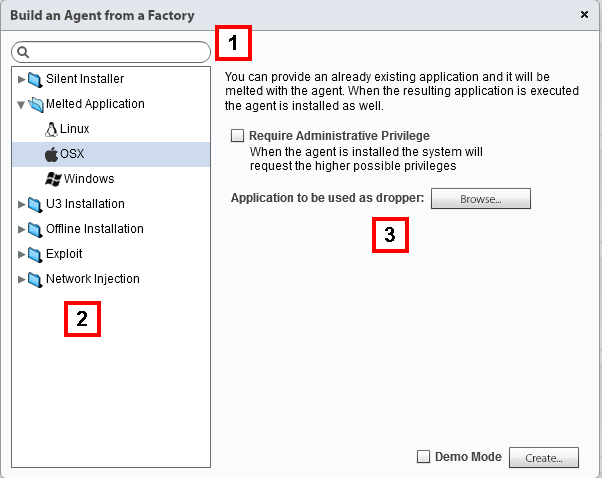

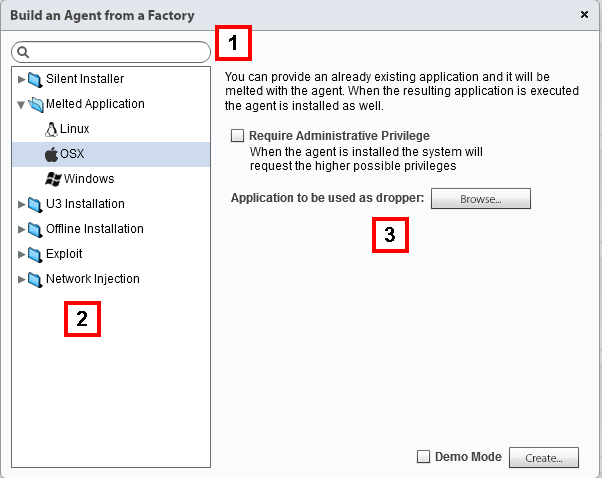

Developing and Deploying Implants

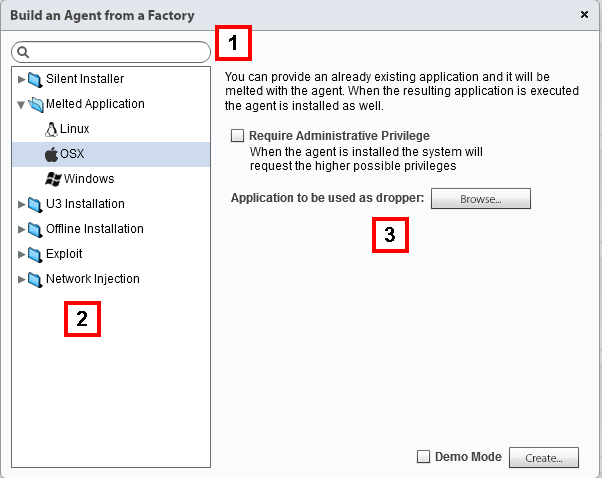

According to the documents, the software can create a full range of implants through a “factory” which is compiled specifically for an investigation. The Technician is responsible for creating these agents using the “factory.” Here is the prompt presented to the Technician:

In

this image, the technician is preparing a Mac OSX implant. Image

Source: “Hacking Team, RCS 9: The hacking suite for governmental

interception,Technician’s Guide,” 2013.

- Network Injection: via injected malicious traffic in cooperation with an ISP

- Tactical Network Injection: on LAN or WiFi

- Melted Application: bundling a Hacking Team dropper alongside a bait application

- Installation Package: a mobile installer

- Exploit: document-based exploit for mobile and desktop

- Local Installation: mobile installation via USB or SD card

- Offline Installation: create an ISO for a bootable SDHC, CD, or USB. This option includes the ability to infected hibernated and powered off devices

- QR Code: a mobile link that, when pictured, will infect the target

- Applet Web: likely a malicious website (depreciated after v. 8.4)

- Silent Installer: a desktop executable that will install the implant

- Infected U3 USB: an auto-infecting U3 USB

- WAP Push Message: the target will be infected if the user accepts the message (works on all mobile operating systems apart from iOS)

Infection: “Scout Agents” and “Agents”

The documents indicate that RCS makes use of a “scout agent,” commonly known as a “validator” that helps to determine whether a full implant (“agent”) should be installed. This thin implant collects screenshots and device information to determine whether the target is of interest.The documents suggest that Hacking Team is explicitly concerned with the possibility that their implant could become unmasked, and instructs technicians that a function of “scout agents” is to determine whether the system is ‘safe’ to infect, or whether it could risk unmasking the agent.

When the system is determined to be safe to infect, the “scout agent” is replaced by the full implant. According to the documents, Hacking Team advises users to gradually add functionality to implants. These implants exfiltrate data and receive instructions through a process called “synchronizing.”

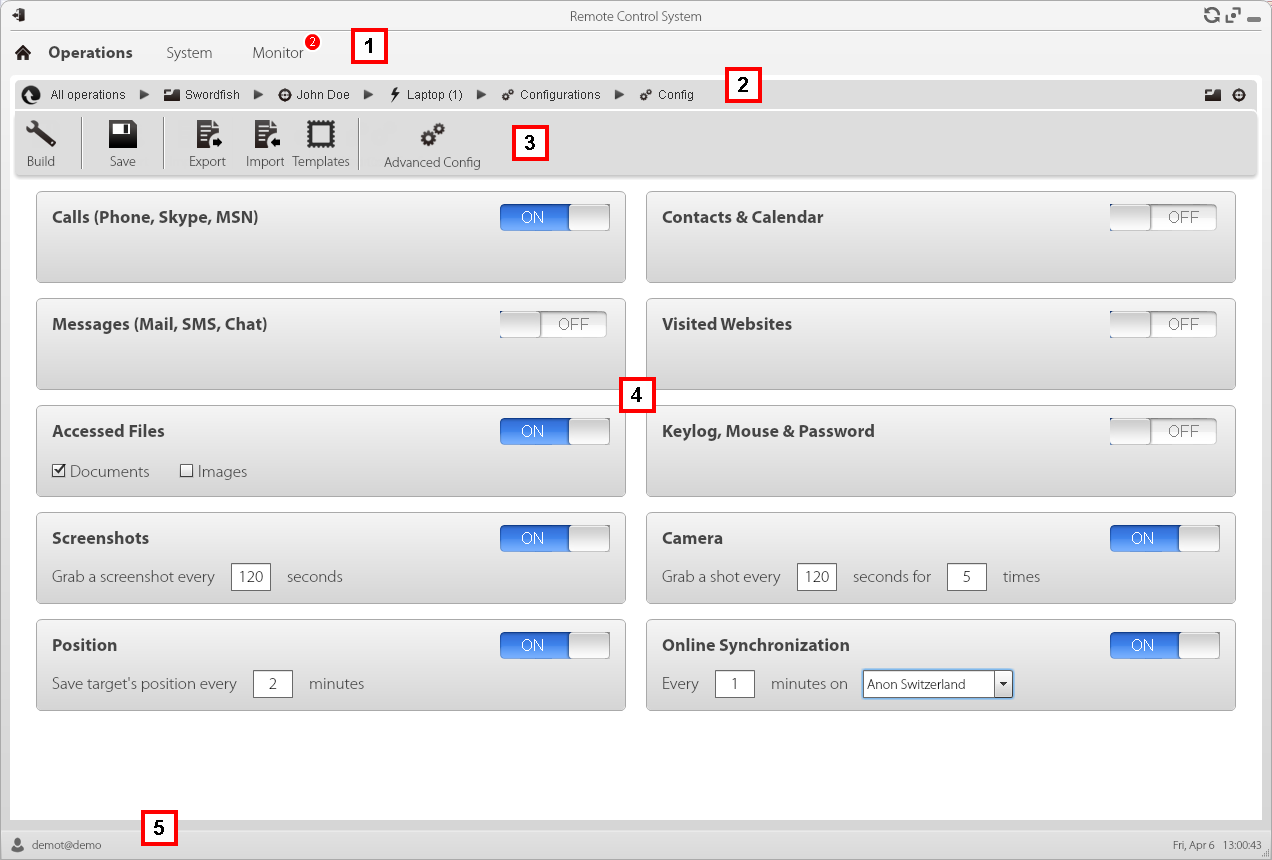

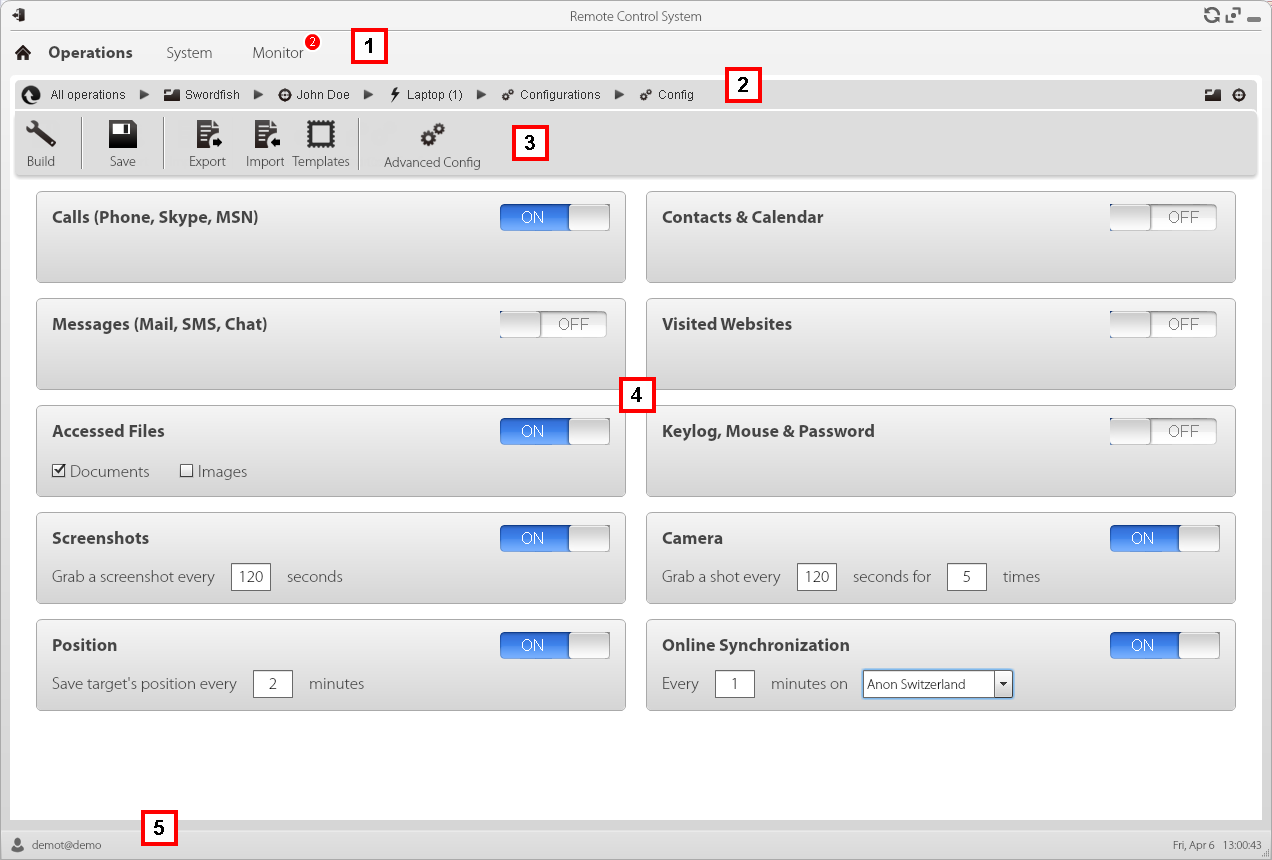

Implant Modules and Functionality

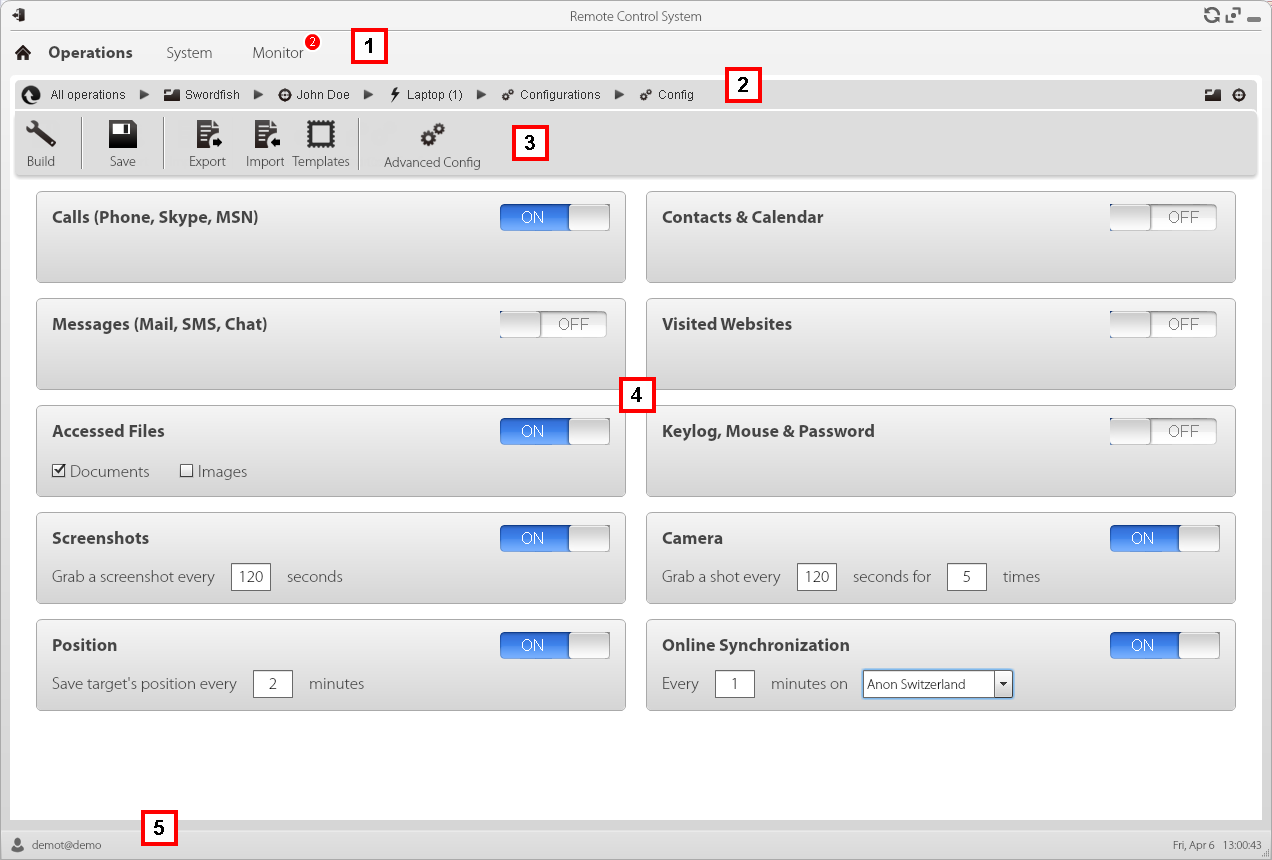

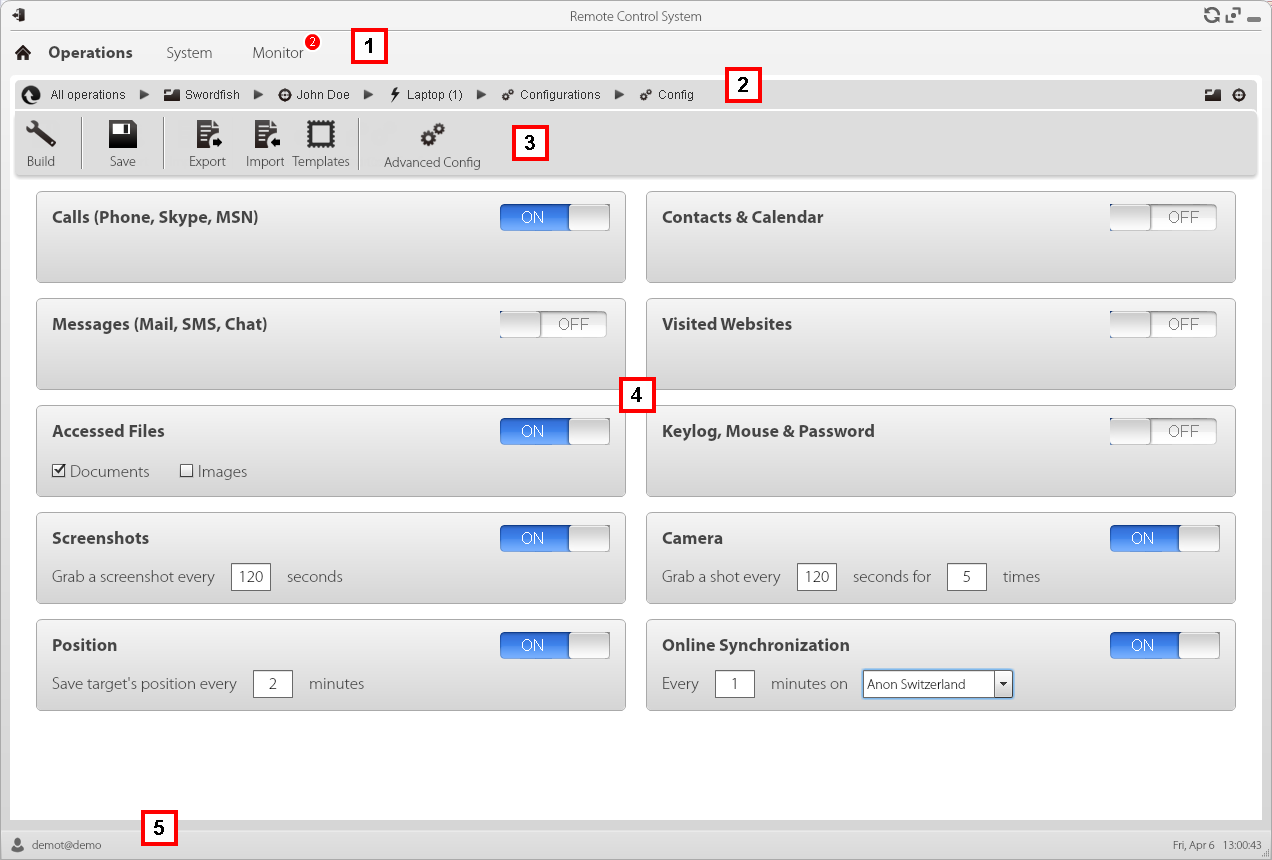

The implant (“agent”) offers one-click functionality for requesting information from target devices. Technicians are encouraged to add functionality as needed.

Image Source: “Hacking Team, RCS 9: The hacking suite for governmental interception,Technician’s Guide,” 2013.

The documents provide an example of such a sequence:

Image Source: “Hacking Team, RCS 9: The hacking suite for governmental interception,Technician’s Guide,” 2013.

Selection of available surveillance modules

Other Capabilities

Once an implant is operational its collection operations can be updated. In addition files can be sent to and received from the device.In addition, implants have a default cap on “evidence” space of 1GB on the target device. Recording of new material stops when the space is reached. Operators also have the ability to delete not-yet-transmitted data on the device.

Synchronizing & Data Exfiltration

The synchronizing process has a number of steps, paraphrased here:- Authorization between implant and server

- Time syncing between implant and RCS server

- Implant removal (if case specified as “closed” by technician)

- Implant configuration update

- Implant downloads material sent from the RCS server

- Upload to RCS server of “download” cue material

- Upload to RCS server of evidence, combined with secure delete

- Additional secure deletion of evidence

Technicians can force the type of data channel (WiFi or Cell Network) that the implant uses to update. Interestingly, technicians can specify login credentials for the APN used to exfiltrate data. This allows the implant to avoid incurring data charges and displaying traffic to the victim. The feature is specified as only available on BlackBerry and Symbian OS in Version 9 of RCS.

Anti-Analysis Functionality & Anti Forensics

A functionality referred to as “crisis” allows for actions on detection of “hostile” activity (the documents give the example of a packet sniffer). This functionality can be triggered by a range of scenarios and have a number of options based on identifying processes. In desktop versions, these options can including pausing synchronizing, and not hooking programs. For mobile versions these options includes pausing audio, camera, location collecting, and synchronizing.A wipe can also be triggered, and according to the documents, Hacking Team informs users that it will leave “no trace” of the implant. The uninstall action has several features that could be of interest in forensic analysis of potentially infected devices: (i) uninstall on BlackBerry triggers an automatic restart; (ii) uninstall on Android devices where root was not successfully gained results in a user prompt requesting permission to uninstall; (iii) on Windows Phone, uninstall deletes all files but does not remove the Application Icon from the list of programs.

Code Signing and Certificates

RCS is designed to incorporate code signing when creating implants. The documents helpfully suggest Verisign, Thawte and GoDaddy as sources of code signing certificates. In addition, the documents encourage users to contact Hacking Team technical support for assistance in obtaining a certificate.Interesingly, for Symbian, users are instructed to purchase a “Developer Certificate” directly from TrustCenter and even provides the URL (https://www.trustcenter.de/en/products/tc_ publisher_id_for_symbian.htm).

For infecting Windows Phones, users are encouraged to register a Microsoft account (signup.live.com) and a Windows Phone Dev Center account (https://dev.windowsphone.com/en-us/join/).

The documents indicate that Hacking Team is concerned with ensuring users correctly manage the approval process (managed by Symantec) and instructs users to promptly reply to phone and e-mail communications from Symantec. Users also get instsructions in how to obtain an Enterprise Mobile Code Signing Certificate (https://products.websecurity.symantec.com/orders/enrollment/microsoftCert.do)

Android Specific Issues

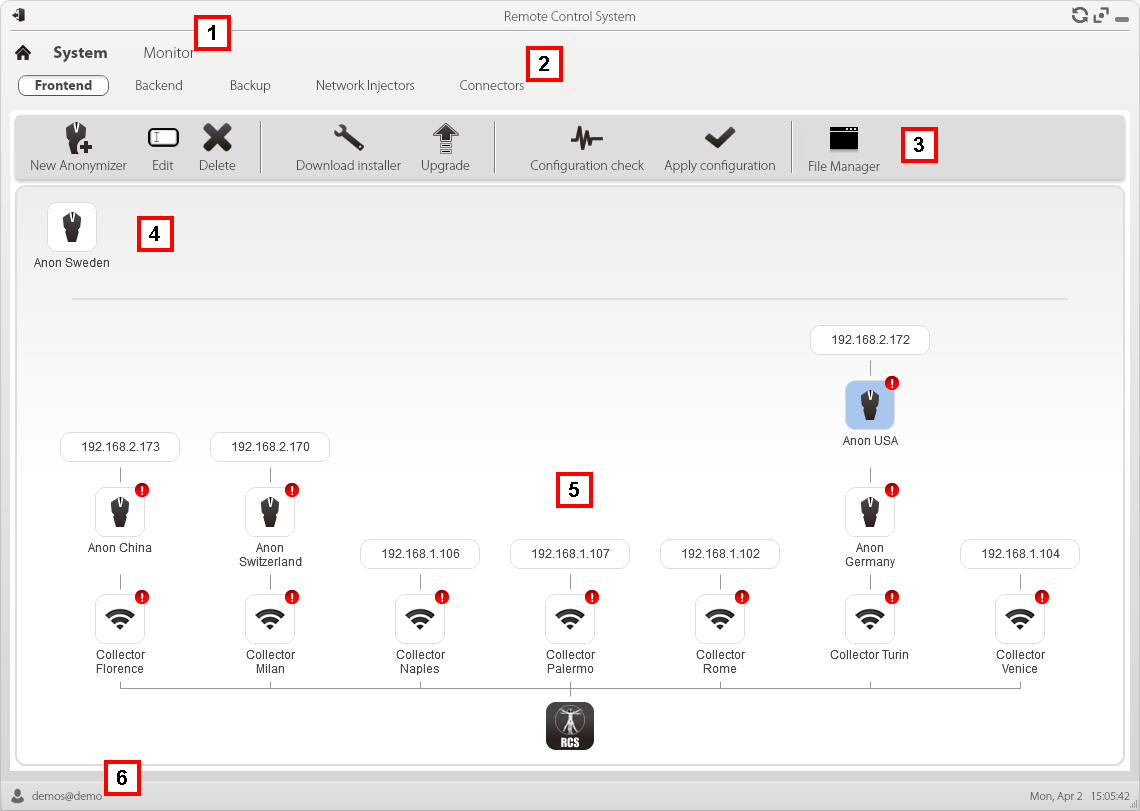

In order to run some of its modules (Chat, Messages, Screenshot), the Android implant requires root privileges on the device. In some cases, where acquisition of root privileges is unsuccessful, the victim can be manually asked to give the application root access. In addition, in cases where root has not been successfully acquired on an Android device, the victim sees a prompt requesting permission if an uninstall has been triggered.Anonymizer & Proxy Chain Architecture

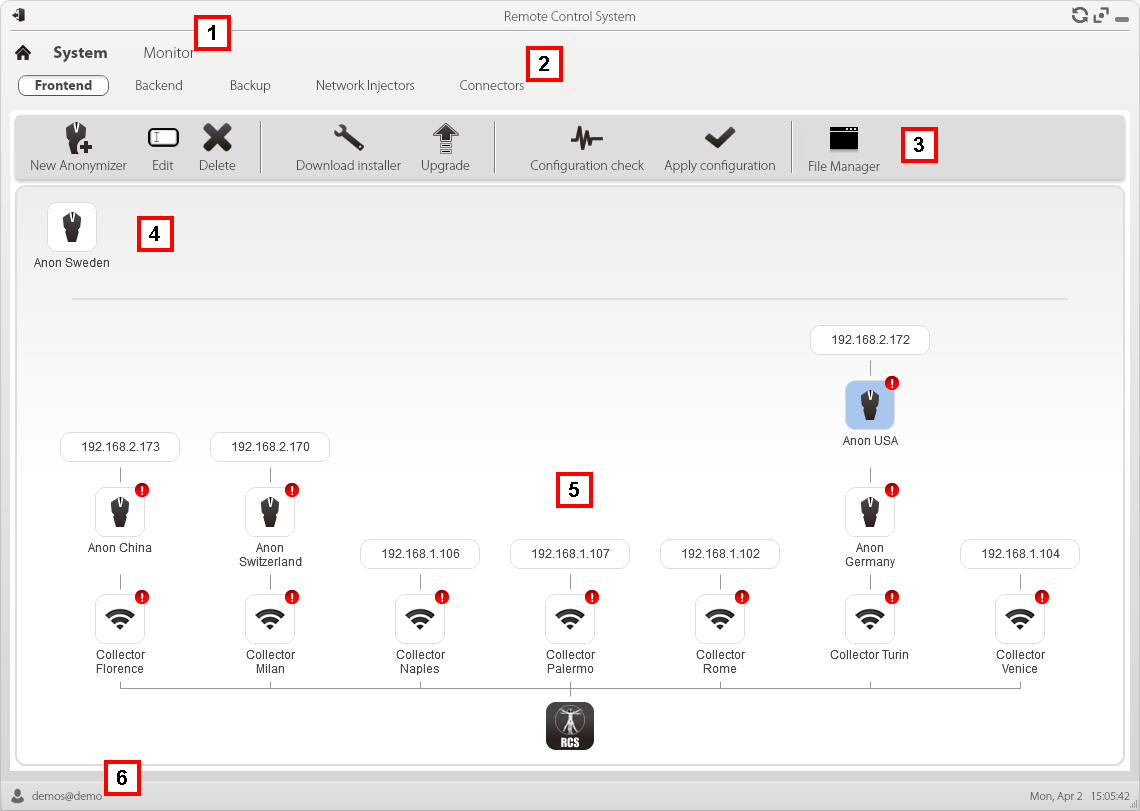

This image highlights how a system administrator sees a distributed proxy chain (see: Appendix: Distributed Hacking Team RCS Architecture) and collector architecture.

Image Source: “Hacking Team, RCS 9: The hacking suite for governmental interception, System Administrator’s Guide” 2013

Licensing, Updates

At the time of creation of a collection architecture, a license file from Hacking Team is required by the software, according to the documents. Other licenses are required for for specific functionality, as well as the more developed analysis toolkits.The documents suggest that Hacking Team maintains an update cycle for its products. The updating process is performed by a System Administrator using updates provided by Hacking Team and includes updates both to the collection and injector infrastructure, and to implants.

Auditing

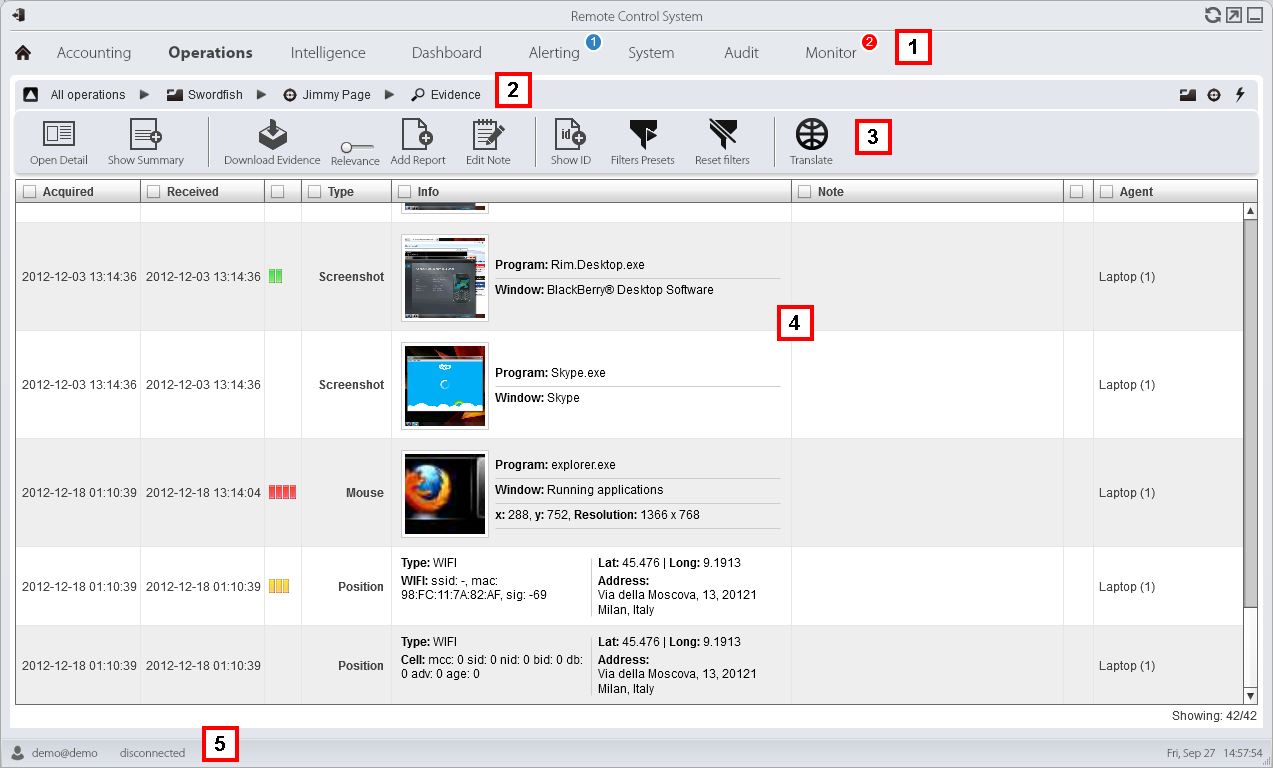

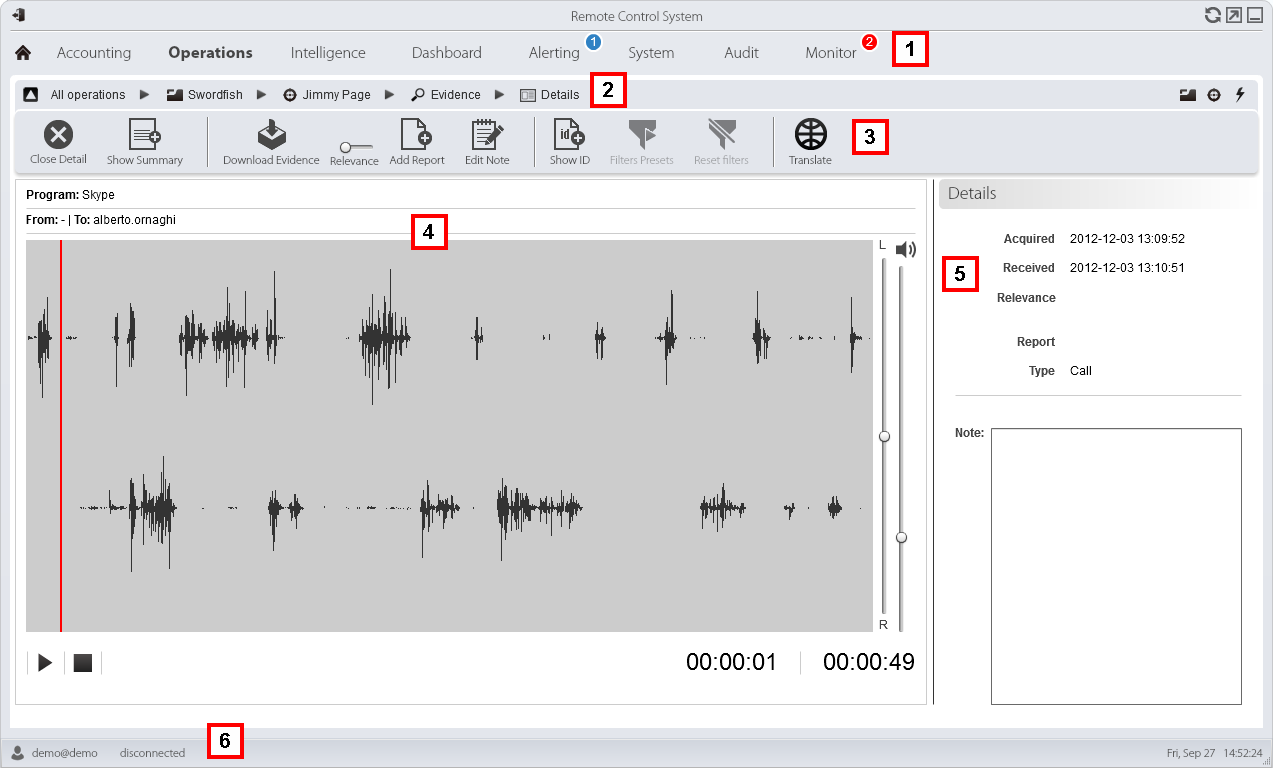

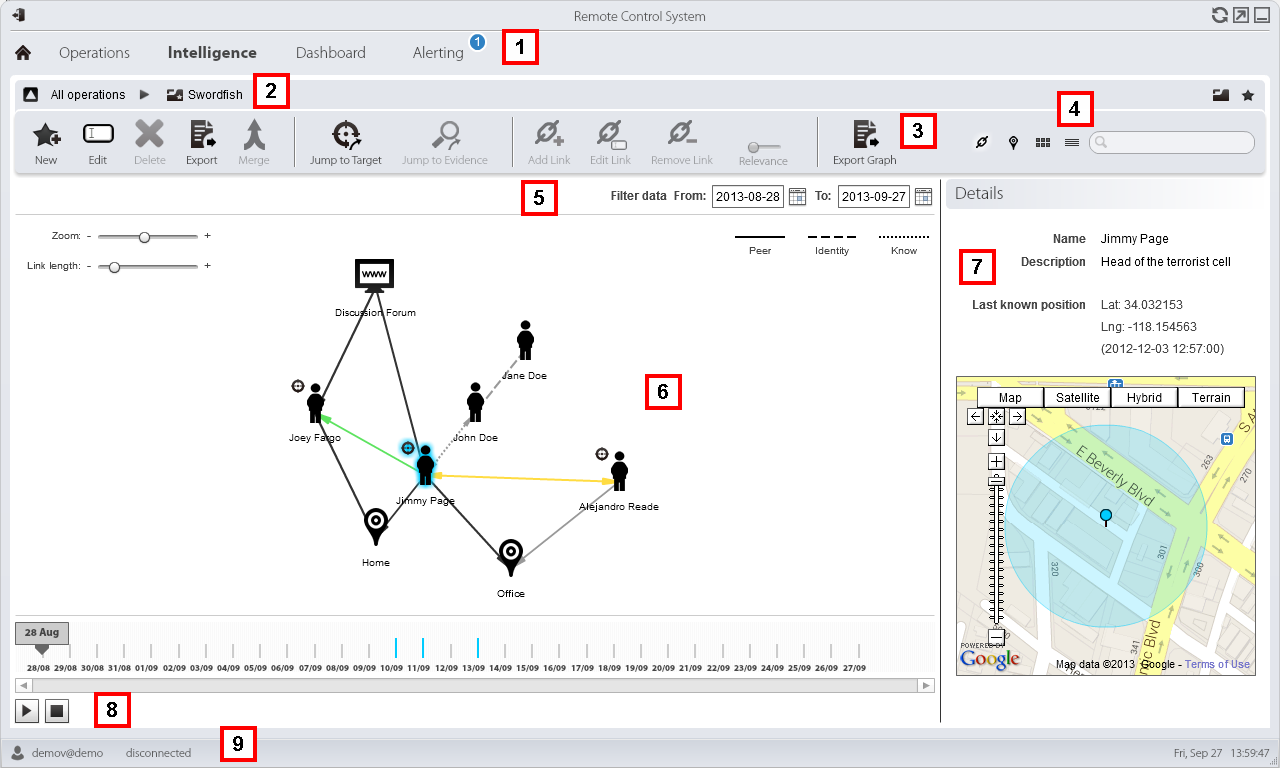

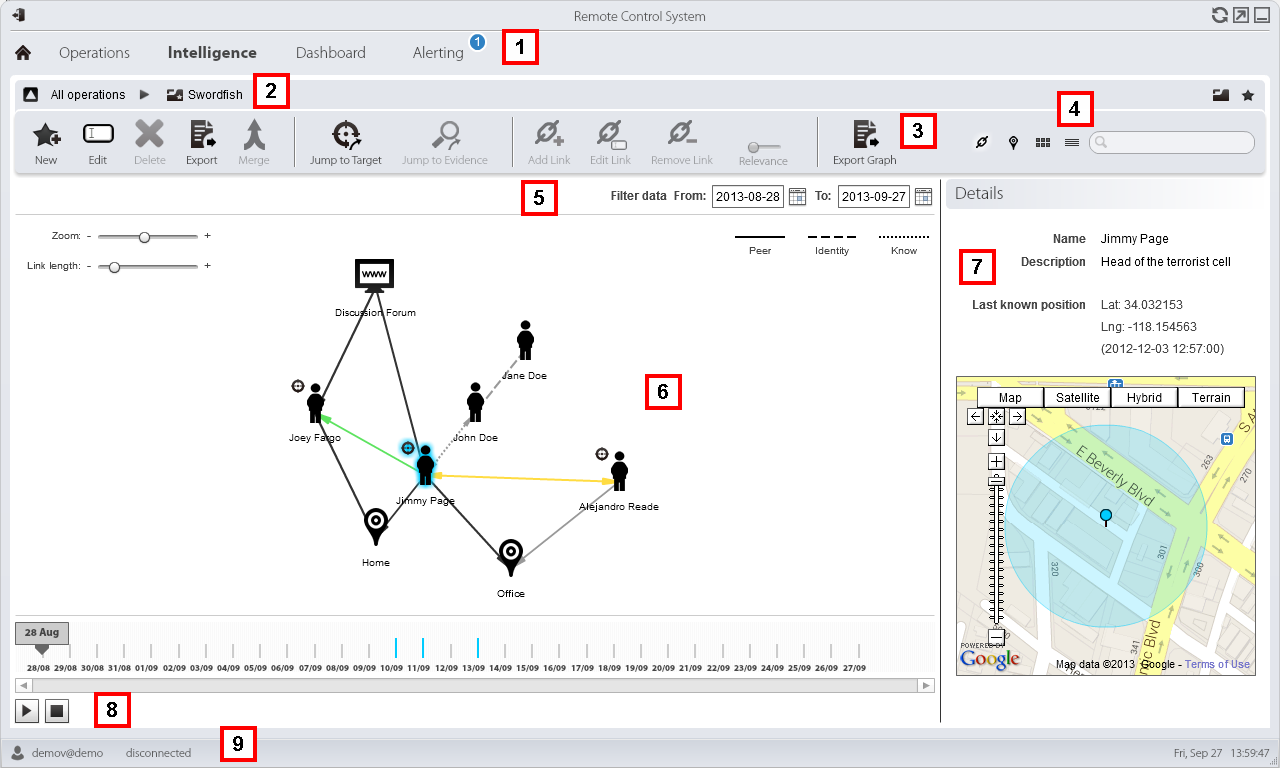

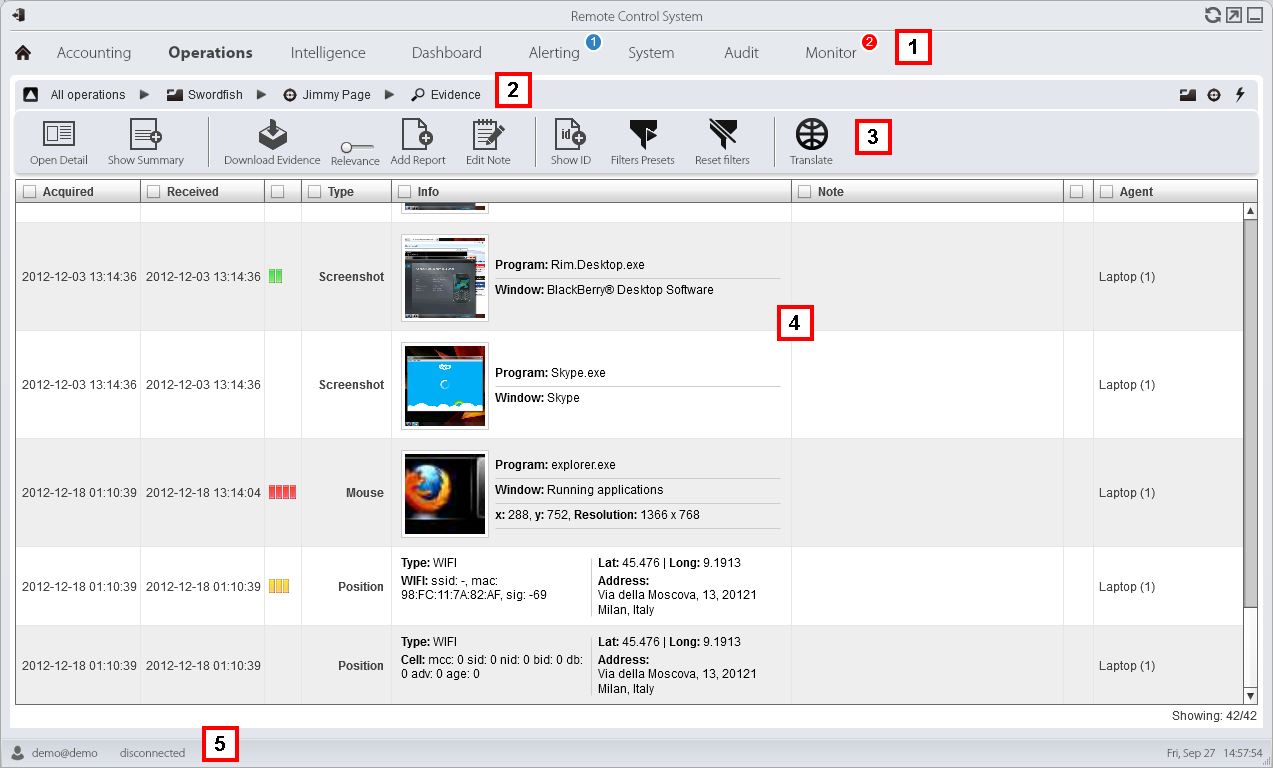

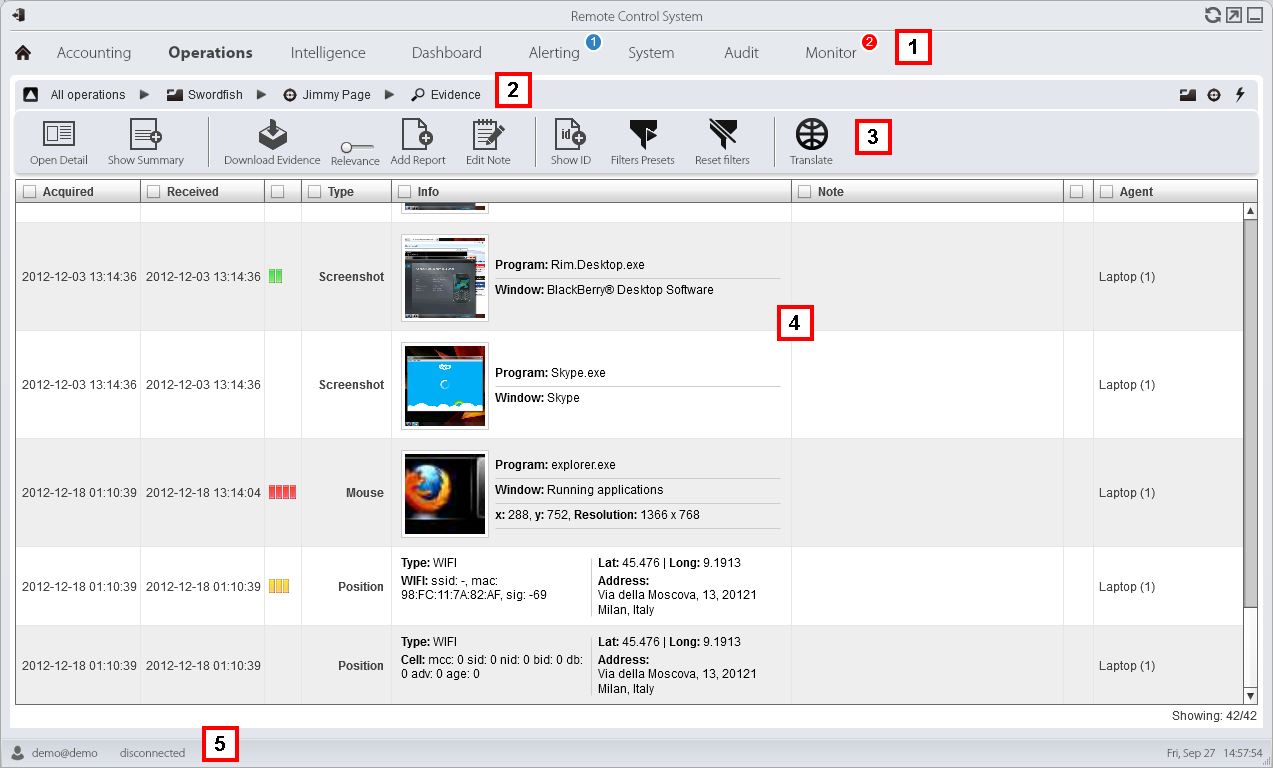

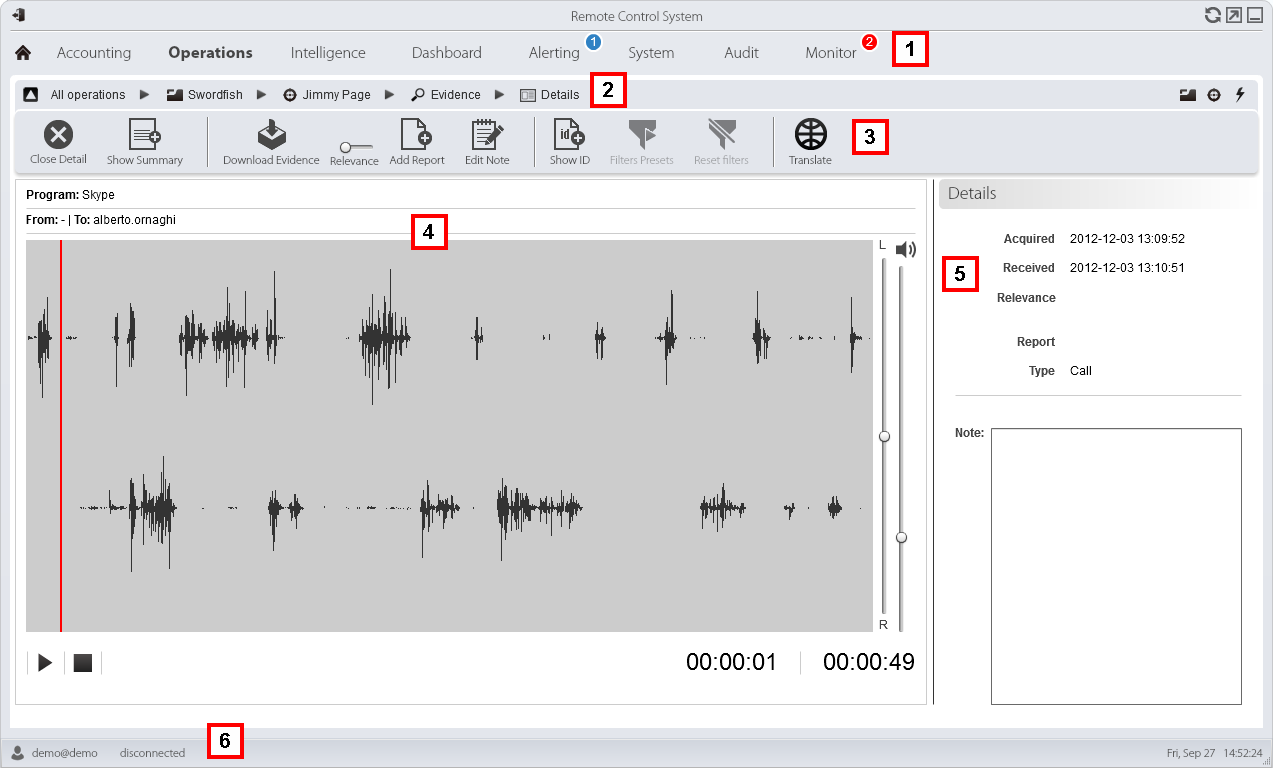

The program does appear to have a basic logging function and auditing capability, allowing authorized administrators to view logs of user actions throughout the system, including interactions with implants. This capability appears to have been developed to make the toolkit more compatible with evidence requirements for with digital material. We note however, the ease with which evidence, logs, implants, and “factories” can be irreversibly deleted by authorized users.Analysts Eye View

This image graphically shows the ways in which multiple devices of a single target may be compromised and simultaneously monitored.

Image Source: “Hacking Team, RCS 9: The hacking suite for governmental interception, Analysts Guide,” 2013

Data storage makes use of the open source MongoDB, and documentation indicates that Hacking Team RCS uses MongoDB 2.4.8.

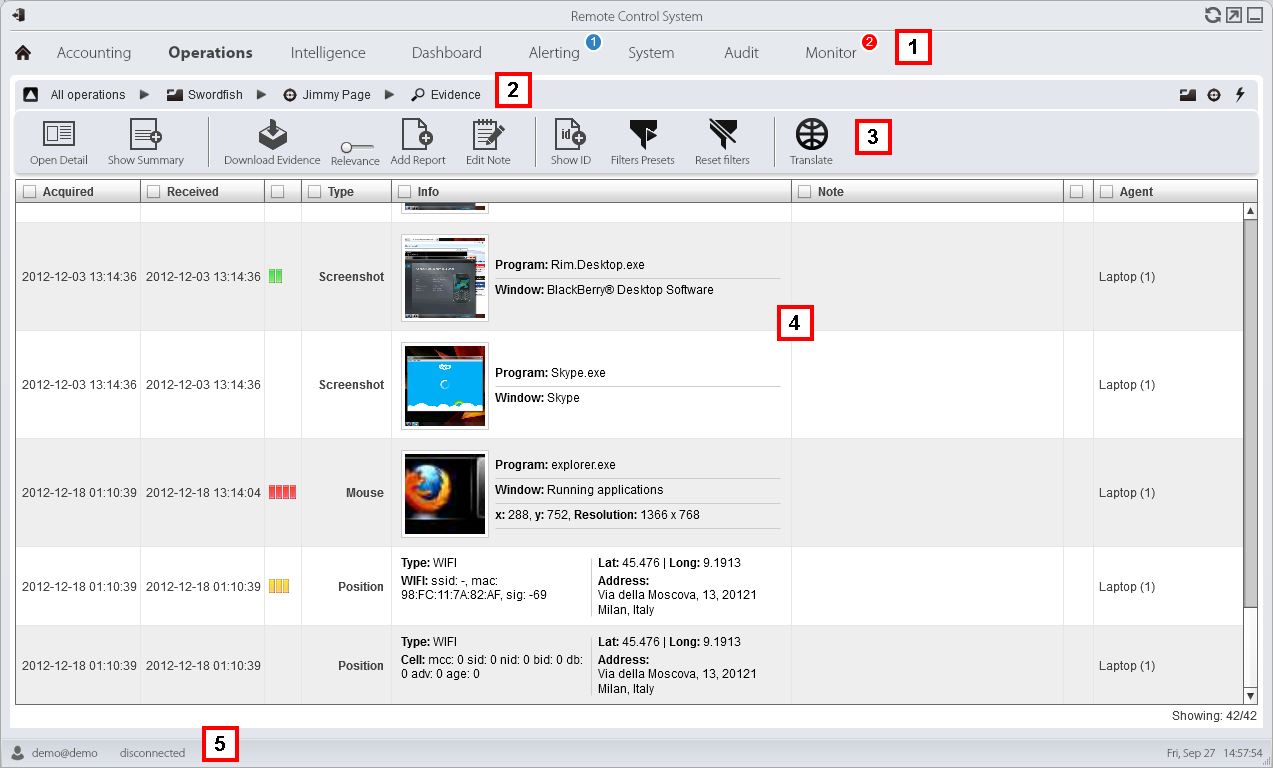

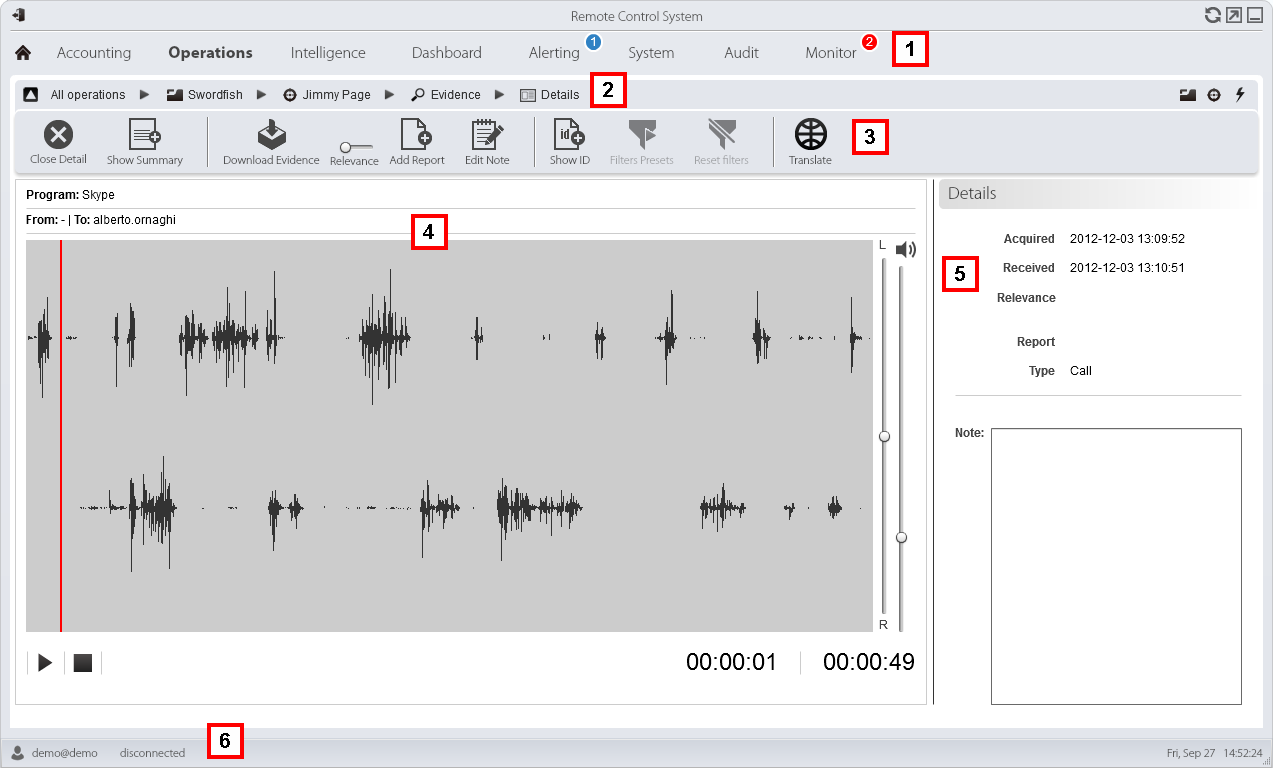

Next, also from a demo instance, we see the information exfiltrated from a target computer. Of note is the use of a basic color coded flagging system (red, green, yellow) to flag evidence, as well as the kind of information available to the analyst from each capture. Here we see screenshots of particular program operations (e.g. running BlackBerry Desktop software, and Skype) as well as location information. Addresses in the location information are identical to the publicly available address of Hacking Team.

Image Source: “Hacking Team, RCS 9: The hacking suite for governmental interception, Analysts Guide,” 2013.

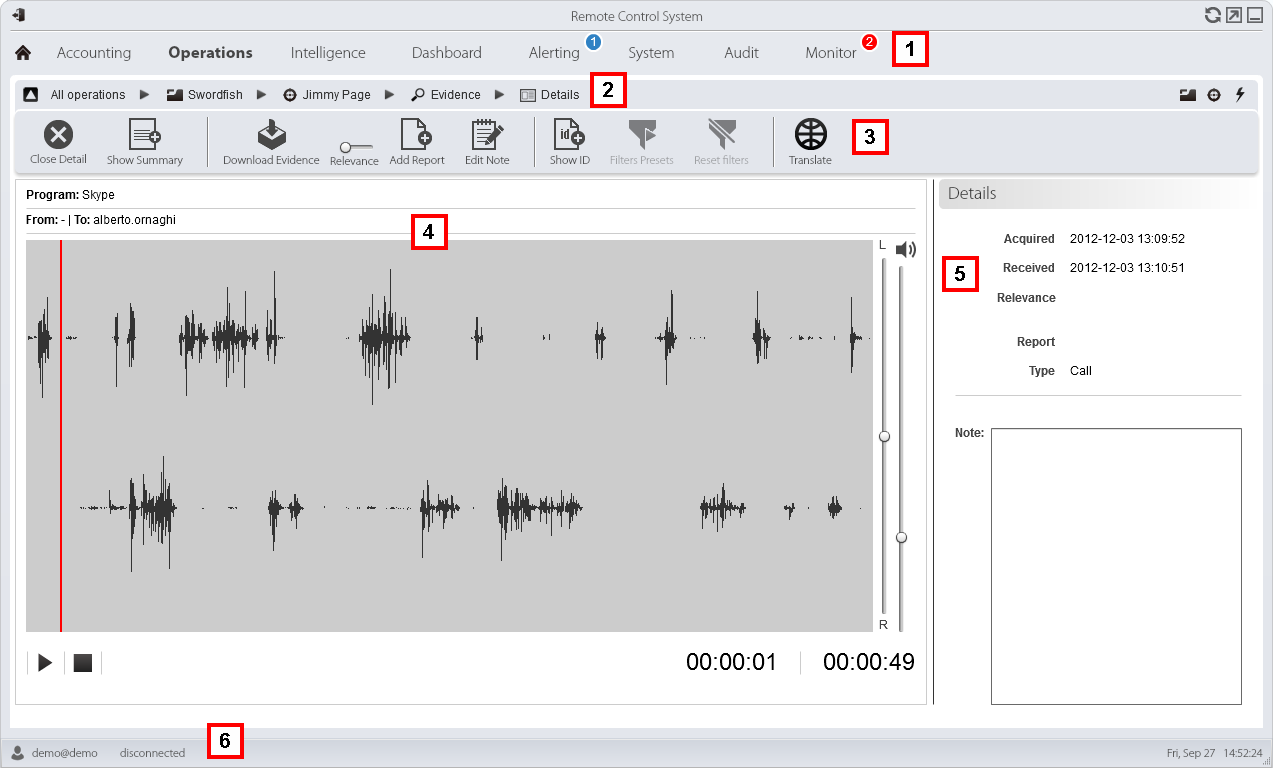

Image Source: “Hacking Team, RCS 9: The hacking suite for governmental interception, Analysts Guide,” 2013.

Image Source: “Hacking Team, RCS 9: The hacking suite for governmental interception, Analysts Guide,” 2013.

Image Source: “Hacking Team, RCS 9: The hacking suite for governmental interception, Analysts Guide,” 2013.

In addition, Google Maps traffic, even using SSL, has been subject to successful traffic analysis by third parties in the past. While we have not demonstrated this vulnerability, we believe this possibility warrants further investigation.

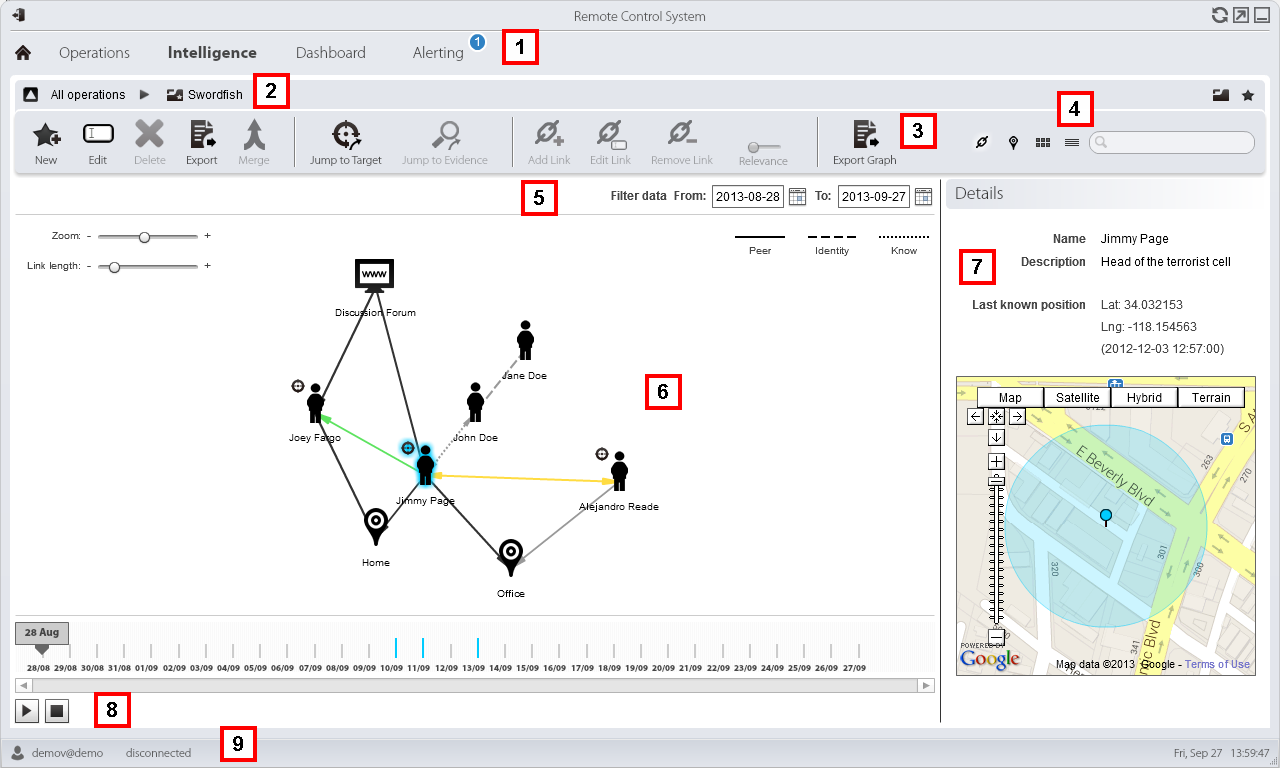

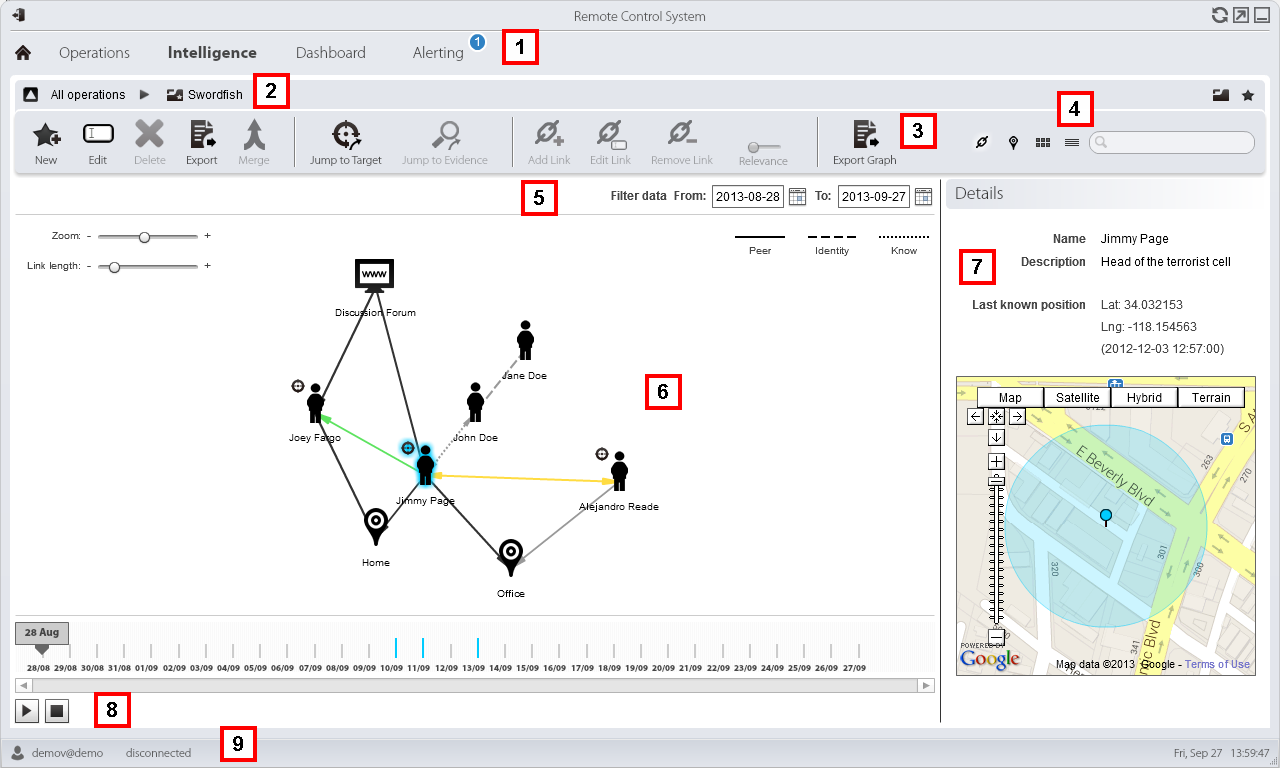

Beyond collection of data, the documents indicate that Hacking Team is offering a basic investigation management toolkit including basic link analysis and other features with the purchase of an additional license. The software can build very basic link analysis using “Peer” (contact between entities like calls) and “Know” (one or both individuals found in others phone book) links. The system also automatically attempts to create identity links when details are shared between entities (e.g. a phone number). Time-series and locational data can also be displayed.

Image Source: “Hacking Team, RCS 9: The hacking suite for governmental interception, Analysts Guide,” 2013

Evolving Terminology

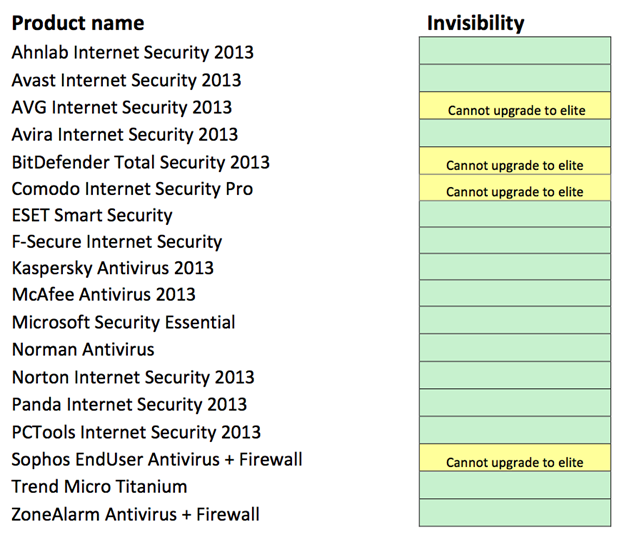

The documents suggest that Hacking Team has made a number of changes in the language it uses to describe its tools. We found for example that in v7.6 and below they used the term “Backdoor” to refer to their implant, but changed the term in v 8.0 and above to “Agent.” Similarly, they changed the term “Backdoor Class” to “Factory” in the same time period.“Invisibility”

According to the documents, Hacking Team appears to supply customers with an “Invisibility Report” for its RCS solultion. For example, we have reviewed the “Version 9.0 – Invisibility Report” for the Silent Installer, Melted application, Network Injector INJECT-EXE attack, and Offline CD.”The document informs customers: Tests were performed on a default 64-bit Windows 7 installation.

Conclusion

Hacking Team’s Remote Control System is a surveillance malware toolkit marketed for “lawful interception” use. We identified and analyzed RCS Android implants that had lures with a political subtext suggesting targets in the Qatif Governorate of Saudi Arabia. Analysis of these implants revealed a range of surveillance functions.In the past several years, we have researched both Gamma Group and Hacking Team, exposing their global proliferation, and highlighting the technologies and tactics that they use. Our interest in these groups is not because they create the most sophisticated implants. Indeed, since the Aurora incident in 2009, there have been many public reports of sophisticated malware used by nation states. For example, Turla, a campaign attributed to Russia, was described as “one of the most complex cyber espionage programs uncovered to date.” Additional campaigns of note include Careto, linked to Spain [PDF], and Miniduke. Meanwhile, significant analysis and public discussion has gone into the Stuxnet, Duqu, and Flame, which are allegedly a product of US and Israeli collaboration.

These high-impact (and typically high development cost) implant kits all appear to be used exclusively by the countries they are attributed to, and are designed to perform targeted intrusions.

Hacking Team and Gamma Group are different for several reasons. First, their software is available to all but a few countries, provided they pay. Second, their software is marketed to target everyday criminality and “security threats,” whereas the state-sponsored campaigns we outlined above are designed to support espionage operations against hardened, high-value targets.

This type of exceptionally invasive toolkit, once a costly boutique capability deployed by intelligence communities and militaries, is now available to all but a handful of governments. An unstated assumption is that customers that can pay for these tools will use them correctly, and primarily for strictly overseen, legal purposes. As our research has shown, however, by dramatically lowering the entry cost on invasive and hard-to-trace monitoring, the equipment lowers the cost of targeting political threats for those with access to Hacking Team and Gamma Group toolkits.

Acknowledgements

Seth Hardy, Sarah McKune, Marcia Hoffman, Sebastian Porst, Masashi Crete-Nishihata, Bill Marczak, Ron Deibert, Human Rights Watch, Abeer Allam, and several journalists and researchers who were very generous with their time.Appendix A: Distributed Hacking Team RCS Architecture

This image shows a distributed Hacking Team RCS collection infrastructure, according to the documents.

Image Source: “Hacking Team, RCS 9: The hacking suite for governmental interception, System Administrator’s Guide,” 2013

Appendix B: List of ‘rilcap’ commands

Commands provided by:Piednotoj

1 http://developer.android.com/reference/android/Manifest.permission.html2 https://developer.android.com/about/dashboards/index.html

=============================

''Saudi Arabia by various malware undermine global network system!

Friends Readers please carefully read ~

The latest news stories ISIS terrorist extremists,

The two Japanese people prisoners,

How to we always felt very wrong with ..

In ISIS extremists have killed a lot of the Americas, Europe people,

The transaction as a way of life!

A lot of dollars in ransom in exchange for the hostages.

Southeast Asia for the first time such a terrible event occurred.

We are curious and wondering how IS terrorists captured Japanese hostage?

Under what circumstances? Japanese people investment company in the Middle East in the land Well?

We discuss the day 'Charlie weeks Chatter' big parade,

No personality alone big ambitions Communist mainland Chinaman dog feces greatly missed this freedom march of civilization.

Chinaman Communist mainland hybrids often show in the world,

It was dog feces how countries 'strong, how' democracy, often to the United States, Britain, France, Spain, Japan, South Korea, Taiwan, ... and so on national / local regarded as enemies!

US President "Barack Obama" Mr. after directing a terrorist attack ISIS extremists organizations,

France, Britain, the European Union also have joined the sniper battle

The Prime Minister of Japan, Mr. Abe also set aside 30 million to support the US / international action against terrorism IS.

Chinaman from the Communist mainland alone since the event occurred,

Had never stand for such as they are just like murder and other big deal,

Living organ stripping, tortured people is the world's first brutal.

Silent on such statements in the media spread a miracle,

Communist mainland Chinaman favorite make many false news on the size of the media.

The fact is that every day to suppress dissent and threaten people's health and freedom of thought,

Manufacturing closed Mainland limitations social networks.

Communist mainland Chinaman how big does this incident made national deception lies ah?!

Chinaman is not often traveled worldwide (since that is Viagra, but guilty of all the hate!), All make the same corruption cited as helping to build "bean dregs pay" an excuse for his country's railway Well !!

Is Chinaman's ISIS leader in mainland !!

The world's only uncivilized, inhuman, not fair, cold-blooded spiteful Chinaman,

Same with a thorough IS!

How can we let our doubts ah hum .. !! ''

Best wishes "

"Japanese people safe from the evil!"

Small as dust Melody.Blog sincerely `` `

http://melody-free-shaing.blogspot.com/2015/01/released-by-csoonlinecomshodan-exposes.html

=========================

http://www.csoonline.com/article/2867407/network-security/shodan-exposes-iot-vulnerabilities.html

撒旦暴露物聯網的漏洞

來源:CSO工作人員

撒旦搜索引擎是谷歌在對物聯網,遊樂場黑客和恐怖分子 - 和,也許,為企業尋求鎖定自己的環境,一個有用的工具

CSO | 2015年1月13日

撒旦的搜索引擎可用於查找與外露的後門,無抵押的攝像頭,並且還在使用默認密碼的工業控制系統的路由器。 這是谷歌為物聯網,遊樂場黑客和恐怖分子 - 和,也許,為企業尋求鎖定自己的環境中的有用工具。

撒旦創始人John Matherly五年多前推出的搜索引擎作為標記智能工具,旨在為科技公司提供有關的地方和他們的產品是如何被使用的信息。

“當然還有同類型的信息可以被質疑的競爭對手,以更好地了解使用經驗數據他們是如何定位市場,”Matherly說。

自推出以來,然而,搜索引擎已在其自己的生命,他承認。

“這已經成為安全專家的工具來更好地理解互聯網的,”他說。

公眾的網站實際上是一小片東西撒旦提供。 企業客戶可以購買原材料,實時訪問所有它收集的數據。

例如,一個公司可以使用的Shodan來搜索其自己的網絡。

“這是很常見的大公司有一個隨機的電腦周圍鋪設運行Telnet或有樓宇自動化系統的在線,這不是正確的由承包商配置的,”他說。 “隨著雲計算的到來,我已經看到了在沒有任何身份驗證啟用,因此它們的全部內容洩露到互聯網公開訪問雲服務器的數量有較大增長。”

一個公司也可以使用撒旦來檢查他們的公司正在考慮收購或做生意的安全性。

[ 研究發現固件困擾加密窮人和後門 ]

另一個用途撒旦是為了找到惡意軟件的命令和控制服務器所使用的網絡犯罪分子,這通常是一個非常耗時的過程。

“但是它是非常直接的與撒旦識別它們一旦指紋已經確立,”Matherly說。

“我不認為這是一種威脅,”倫納德·雅各布,總裁兼首席執行官,在明尼阿波利斯的託管安全服務提供商Netsecuris公司“對於我們的實踐說,我們認為這是為我們的客戶是好事,我們用它來證實了我們通過其他方法找到的。“

從理論上講,一個公司會了解所有設備和系統已經暴露在互聯網上,他說。

但有時,為方便起見,角部被切斷。

“你會驚訝你會發現在那裡,”他說。

的力為邪?

撒旦允許攻擊者快速識別特定的設備或特定的軟件,在一個非常大的規模。“舉個例子,每一個網絡連接的菲比可以迅速通過去撒旦,並尋找合適的簽名,與不必掃描整個網絡黑客認定,“巴蒂爾麥克杜格爾在加拿大安全諮詢戰術情報公司的合夥人說,

網絡罪犯,恐怖分子,流氓國家,甚至是競爭對手的公司可以利用撒旦確定關鍵基礎設施和導致故障,說讓塔格特,在聖何塞的公司的Malwarebytes安全研究員

和修復這些問題並不總是一個高優先級的組織,他補充說。

“我擔心我們會不會看到,直到非常嚴重的事件發生的運動,”他說。 “一個政府主導的努力,以確定這些設備的業主和他們固定在高位。”

用撒旦也意味著黑客不掀起任何警告的鐘聲在有針對性的公司。

根據邁克爾Baucom,R&D哥倫比亞,馬里蘭州為基礎的有形安全副總裁,撒旦的真正強大之處在於所有的掃描已經完成 - 用戶只需查詢結果沒有透露自己的地址或行動的目標,並以最小的努力。

“撒旦的幅度掃描需要很長的時間,會很吵,”他說。

但是撒旦實際上並不產生任何的漏洞,說Hagai酒吧 - 薩爾瓦多,首席技術官的Sansa安全,一個以色列的安全公司專注物聯網在互聯網上。

“它只是指出他們出去,”他說。 “無可爭議,檢測弱節點是攻擊的一個重要組成部分,但黑客已經能夠與自動化爬蟲做到這一點,早在撒旦的開發。”

此外,大多數的獨立安全研究人員都認為,一旦發現漏洞,公眾更好,如果它是公開而不是秘密了,他說。

“依賴脆弱的系統上的公眾,必須意識到其脆弱的狀態,”他說。 這樣一來,他們可以做一些事情,如開關供應商。

“發布在商業產品中發現的一個缺陷是鼓勵供應商實際解決它的唯一有效的方法,”他補充說。 “歷史是充滿了,在他們的產品都忽視了安全問題,幾個月甚至幾年,直到這些漏洞被公佈於眾廠商的例子。”

同時,每一個不固定的漏洞是一個“滴答作響的定時炸彈”,他說。

但它不只是壞人已經有可用這些工具,說撒旦的Matherly ,. 撒旦的網站要求用戶註冊一個賬號,只有第一個搜索結果集是免費的。

此外還有“大量的技術措施”,以防止濫用,Matherly補充。

“在現實中,它是非常便宜和有效的壞人利用殭屍網絡或損害主機上運行[開源網絡掃描工具] ZMAP或masscan比搜索撒旦”。

========================================

http://www.csoonline.com/article/2867407/network-security/shodan-exposes-iot-vulnerabilities.html

Shodan는 만약 IoT 취약점을 노출

신용 : CSO 직원.

아마, 자신의 환경을 잠글하고자하는 기업을위한 유용한 도구 및 - Shodan 검색 엔진 것들의 인터넷에 대한 구글, 해커와 테러리스트 놀이터

CSO | 2015년 1월 13일

Shodan 검색 엔진은 여전히 디폴트 패스워드를 사용하여 노출 백도어 비보안 웹캠, 및 산업 제어 시스템과 라우터를 찾는데 사용될 수있다. 아마, 자신의 환경을 잠글하고자하는 기업을위한 유용한 도구와 - 그것은 사물의 인터넷, 해커와 테러리스트 놀이터에 대한 구글의.

Shodan 설립자 존 Matherly가 사용 된 위치 및 방법을 자신의 제품을에 대한 정보 기술 기업을 제공하도록 설계, 마커 인텔리전스 도구로 5 년 이상 전에 검색 엔진을 출시했다.

"그리고 물론 동일한 유형의 정보가 더 나은 그들은 경험적 데이터를 사용하여 시장에 위치하는 방법을 이해하는, 경쟁 업체에 대해 조회 할 수있다"Matherly 말했다.

출시 이후, 그러나, 검색 엔진 자체의 수명 취했다 그는 인정한다.

"그것은 인터넷의 더 나은 이해를 얻기 위해 보안 전문가 도구가되고있다"고 말했다.

공개 웹 사이트는 실제로 Shodan가 제공하는 것에의 작은 조각이다. 기업 고객은 수집 된 모든 데이터를 원시 실시간 액세스를 살 수있다.

예를 들어, 회사는 자신의 네트워크를 검색 Shodan를 사용할 수있다.

"대기업 임의의 컴퓨터가 텔넷을 실행 중이거나 제대로 계약자에 의해 구성되지 않은 건물 자동화 시스템을 온라인으로 가지고 주위에 누워있다하는 것은 매우 일반적이다"고 말했다. "그리고 클라우드 컴퓨팅의 출현으로, 나는 어떤 인증이 활성화되어 있으므로 인터넷에 자신의 전체 내용을 누설하지 않는 공개적으로 접근 가능한 클라우드 서버의 수에 큰 증가를 보았다."

이 회사는 또한 그들이 취득 또는 함께 사업을 고려하고 기업의 보안을 확인 Shodan를 사용할 수 있습니다.

[ 연구는 펌웨어 가난한 암호화 및 백도어에 시달리고 찾습니다 ]

Shodan의 또 다른 사용하는 악성 코드 명령 및 제어 서버를 찾을 수 일반적으로 매우 시간이 많이 사용하는 프로세스입니다 사이버 범죄자에 의해 사용을.

"그것은 지문이 설립 된 후 Shodan을 식별 할 수 있도록 매우 수월하다 그러나"Matherly 말했다.

"나는 위협으로 볼 수 없다"레너드 제이콥스, 우리의 연습 미네 아 폴리스 기반의 관리 형 보안 서비스 제공 Netsecuris 주식 회사 "의 사장 겸 CEO는 말했다, 우리는 우리의 고객을 위해 좋은 일이으로 볼, 우리는에 사용 우리가 다른 기술을 통해 무엇을 발견 확인합니다. "

이론적으로, 회사가 인터넷에 노출 한 모든 장치 및 시스템에 대해 알게 될 것입니다, 그는 말했다.

그러나 때때로 편의상, 모서리가 절단된다.

"당신은 당신이 거기 밖으로 찾을 수 있습니다 무엇 놀라게 될 것이다"고 말했다.

악을위한 힘?

Shodan은 공격자가 빠르게 매우 큰 규모로, 특정 장치 또는 특정 소프트웨어를 식별 할 수 있습니다."예를 들어, 모든 웹 연결 Furby가 인터넷 전체를 스캔하는 데 해커 대, Shodan에 가서 적절한 서명을보고 빠르게 식별 할 수있다 "셰인 맥도 갤, 캐나다 보안 컨설팅 전술 지능 Inc.의 파트너가 말했다,

사이버 범죄자, 테러리스트, 불량 민족 국가, 심지어 경쟁사가 중요한 인프라를 식별하고 오작동을 일으킬 Shodan를 사용할 수 있습니다, 진 태 거트, 산호세 기반 Malwarebytes 사의 보안 연구원은 말했다

그리고 이러한 문제를 해결하는 것은 항상 조직을위한 우선 순위가 높은 아니라, 그는 덧붙였다.

"나는 심각한만큼 이벤트가 발생할 때까지 우리가 움직임을 볼 수 없습니다 걱정"이라고 말했다. "이 장치의 소유자를 식별하고이를 확보하기 위해 정부 주도의 노력이 높은 순서입니다."

사용 Shodan 또한 해커가 대상 회사의 경고 벨을 설정하지 않음을 의미한다.

마이클 바우 콤, 컬럼비아, Md. 기반 실감 보안에 R & D 담당 부사장에 따르면, Shodan의 진정한 힘은 모든 검사가 이미 수행 된 것입니다 - 사용자가 단순히 자신의 주소 또는 조치를 노출하지 않으면 서 결과를 조회한다 대상 및 최소한의 노력으로.

"Shodan의 크기의 스캔 시간이 오래 걸릴 것 매우 시끄러운 것"이라고 말했다.

그러나 Shodan 실제로 어떤 취약점을 만들지 않습니다, 산사 보안, 사물의 인터넷을 중심으로 이스라엘 기반의 보안 회사 인 Hagai 바 - 엘, CTO는 말했다.

"그것은 단지를 지적한다"고 말했다. "말할 나위도, 약한 노드를 검출하는 공격의 중요한 부분이지만, 해커 Shodan이 개발되었다 오래 전에 자동화 된 크롤러이 작업을 수행 할 수있게되었습니다."

또한 대부분의 독립적 인 보안 연구자 취약점이 발견되면, 대중이 공개가 아닌 비밀로 유지되는 경우 더 나을 것에 동의, 그는 말했다.

"취약한 시스템에 의존 공개가 취약한 상태를인지 할 수있는 권리가있다"고 말했다. 그런 식으로, 그들은 같은 스위칭 공급 업체로, 그것에 대해 뭔가를 할 수 있습니다.

"상용 제품에서 발견 된 결함을 게시하는 것은 실제로 그것을 해결하기 위해 공급 업체에 격려의 유일한 효과적인 방법이다"고 덧붙였다. "역사는 그 결함이 공개 될 때까지 개월 동안 자사 제품에 보안 문제를 무시 한 업체의 예 가득합니다."

한편, 모든 고정되지 않은 취약점이있다 "똑딱 Timebomb이가있다"고 말했다.

그러나 나쁜 사람이 이미이 도구를 사용할 수 있습니다, 그냥 Shodan의 Matherly 말했다 아니에요 ,. Shodan 웹 사이트는 사용자가 계정을 등록해야하고, 검색 결과의 첫 번째 세트는 무료입니다.

남용을 방지하기 위해 "많은 기술적 인 수단"도 있습니다, Matherly 덧붙였다.

"현실에서는 봇넷 또는 손상된 호스트 실행 [오픈 소스 네트워크 스캐닝 도구] zmap를 사용하거나 Shodan를 검색하는 것보다 masscan하는 나쁜 놈들 훨씬 저렴하고 효과적입니다."

=========================================

http://www.csoonline.com/article/2867407/network-security/shodan-exposes-iot-vulnerabilities.html

Shodan expose vulnérabilités IdO

Crédit: personnel des OSC.

Le moteur de recherche est le Shodan Google pour l'Internet des objets, une aire de jeux pour les pirates et les terroristes - et, peut-être, un outil utile pour les entreprises qui cherchent à verrouiller leur propre environnement

OSC | 13 janvier 2015

Le

moteur de recherche Shodan peut être utilisé pour trouver des routeurs

avec des portes dérobées apparentes, les webcams non garantis, et les

systèmes de contrôle industriels qui utilisent encore les mots de passe

par défaut. Ce est la Google pour l'Internet des objets, une aire de jeux pour les pirates et les terroristes - et, peut-être, un outil utile pour les entreprises qui cherchent à verrouiller leur propre environnement.

Shodan fondateur John Matherly lancé le moteur de recherche il ya plus de cinq ans comme un outil marqueur de l'intelligence, conçu pour fournir aux entreprises des technologies de l'information sur où et comment leurs produits a été utilisé.

"Et bien sûr, le même type d'informations peut être interrogé sur les concurrents, afin de mieux comprendre comment ils sont positionnés sur le marché en utilisant des données empiriques», a déclaré Matherly.

Depuis son lancement, cependant, le moteur de recherche a pris une vie propre, admet-il.

«Ce est devenu un outil par des experts de sécurité pour acquérir une meilleure compréhension de l'Internet," at-il dit.

Le site Web public est en fait un petit morceau de ce Shodan offre. Les entreprises clientes peuvent acheter, accès brut en temps réel à toutes les données qu'elle recueille.

Par exemple, une entreprise peut utiliser Shodan à la recherche de ses propres réseaux.

"Il est très fréquent pour les grandes entreprises d'avoir un ordinateur aléatoire autour de la pose Exécution de Telnet ou d'avoir un système en ligne d'automatisation du bâtiment qui n'a pas été correctement configuré par un entrepreneur," at-il dit. "Et avec l'avènement du cloud computing, je ai vu une grande augmentation du nombre de serveurs cloud accessibles au public qui ne ont pas toute authentification activé et donc fuite tout leur contenu à l'Internet."

Une entreprise peut également utiliser Shodan pour vérifier la sécurité des entreprises qu'ils envisagent d'acquérir ou faire des affaires avec.

[ étude constate firmware en proie à une mauvaise cryptage et backdoors ]

Une autre utilisation de Shodan est de trouver les serveurs de commande et de contrôle de logiciels malveillants utilisés par les cybercriminels, qui est normalement un processus de temps très intensif.

"Toutefois, il est très simple pour les identifier avec Shodan fois une empreinte digitale a été établi", a déclaré Matherly.

"Je ne vois pas cela comme une menace», a déclaré Leonard Jacobs, président et chef de la direction au basée à Minneapolis fournisseur de services de sécurité gérés Netsecuris Inc. "Pour notre pratique, nous voyons cela comme une bonne chose pour nos clients, nous l'utilisons pour confirmons ce que nous trouvons par d'autres techniques. "

En théorie, une entreprise savoir sur tous les appareils et systèmes, il a exposés sur Internet, at-il dit.

Mais parfois, pour des raisons de commodité, les coins sont coupés.

"Vous serez surpris de ce que vous trouverez là-bas," dit-il.

Une force pour le mal?

Shodan permet aux pirates d'identifier rapidement les dispositifs spécifiques, ou un logiciel spécifique, sur une très grande échelle."Par exemple, chaque connecté à Internet Furby pourrait être rapidement identifié en allant à Shodan et la recherche de la signature appropriée, contre le pirate ayant pour numériser l'ensemble d'Internet », a déclaré Shane MacDougall, un partenaire au conseil de sécurité canadienne du renseignement tactique Inc.

Les cybercriminels, les terroristes, les États-nations voyous, même les entreprises rivales peuvent utiliser Shodan à identifier l'infrastructure critique et entraîner des dysfonctionnements, dit Jean Taggart, chercheur en sécurité au basée à San Jose Malwarebytes Corp.

Et la fixation de ces problèmes ne est pas toujours une priorité pour les organisations, at-il ajouté.

"Je crains que nous ne verrons pas le mouvement jusqu'à ce qu'un événement suffisamment grave se produit," at-il dit. "Un effort mené par le gouvernement d'identifier les propriétaires de ces appareils et les fixer est en ordre élevé."

Utilisation Shodan signifie également qu'un hacker n'a pas allumé de sonnette d'alarme dans une entreprise ciblée.

Selon Michael Baucom, vice-président de la R & D au matériel de sécurité basée à Maryland-Britannique, le vrai pouvoir de Shodan est que tout le balayage a déjà été fait - l'utilisateur est simplement interroge les résultats sans révéler leur adresse ou actions à la cible, et avec un effort minimal.

"Analyse de l'ampleur de Shodan faudrait beaucoup de temps et serait très bruyant," at-il dit.

Mais Shodan ne crée pas de vulnérabilités, a déclaré Hagai Bar-El, CTO chez Sansa sécurité, une firme de sécurité basée en Israël en se concentrant sur l'internet des objets.

"Il leur rappelle simplement," at-il dit. "Incontestablement, la détection des nœuds faibles est une partie importante d'une attaque, mais les pirates ont réussi à le faire avec les robots automatisés, bien avant Shodan a été développé."

En outre, les chercheurs de sécurité les plus indépendants se entendent pour que, une fois une vulnérabilité est découverte, le public est mieux si elle est rendue publique plutôt que gardé secret, dit-il.

"Le public qui repose sur le système vulnérable a le droit d'être mis au courant de son état de vulnérabilité», at-il dit. De cette façon, ils peuvent faire quelque chose, comme les vendeurs de commutation.

«Publication d'un défaut constaté dans un produit commercial est le seul moyen efficace d'encourager le vendeur à fait réparer," at-il ajouté. «L'histoire est pleine d'exemples de fournisseurs qui ont ignoré les questions de sécurité dans leurs produits pendant des mois et des années jusqu'à ce que ces défauts sont rendus publics."

Pendant ce temps, toutes les vulnérabilités non fixée est une "bombe à retardement", at-il dit.

Mais ce ne est pas juste que les méchants ont déjà ces outils disponibles, dit Matherly de Shodan ,. Le site Shodan nécessite que les utilisateurs se inscrivent à un compte, et seul le premier ensemble de résultats de recherche est gratuite.

Il ya aussi de nombreux "mesures techniques" pour prévenir les abus, Matherly ajouté.

"En réalité, il est beaucoup moins cher et efficace pour les méchants à utiliser un botnet ou d'un hôte compromis en cours d'exécution [outils open source de numérisation en réseau] ZMap ou masscan que de chercher Shodan."

=============================================

http://www.csoonline.com/article/2867407/network-security/shodan-exposes-iot-vulnerabilities.html

初段はIoTの脆弱性を公開します

クレジット:CSOスタッフ

、多分、自分の環境をロックダウンするために求めている企業のための有用なツールと - 初段の検索エンジンは、モノのインターネットのためのGoogle、ハッカーやテロリストのための遊び場です

CSO | 2015年1月13日

初段の検索エンジンはまだデフォルトのパスワードを使って露出バックドアとルータ、担保ウェブカメラ、および産業用制御システムを見つけるために使用することができる。 、多分、自分の環境をロックダウンするために求めている企業のための有用なツールと - それは、モノのインターネット、ハッカーやテロリストのための遊び場のためのGoogleの。

初段創設者ジョン·マザリーを使用していたどこで、どのように自社製品をについての情報技術企業を提供するように設計され、マーカー·インテリジェンス·ツールとして五年以上前に検索エンジンを立ち上げました。

「そしてもちろん、同じタイプの情報がより良い彼らが経験的データを使用して、市場内に位置しているかを理解するために、競合他社について照会することができ、「Matherlyは語った。

発売以来、しかし、検索エンジンは、自身の人生を取った、と彼は認めている。

「これはインターネットのより良い理解を得るために、セキュリティの専門家によるツールとなって、 "と彼は言った。

公開ウェブサイトは、実際には初段が提供するものの小片である。 エンタープライズクライアントは、それが収集するすべてのデータへの生の、リアルタイムのアクセスを購入することができます。

たとえば、企業は、独自のネットワークを検索するために初段を使用することができます。

「大企業は、Telnetを実行しているか、適切に請負業者によって構成されていなかったビルオートメーションシステムをオンラインで持つの周りに敷設ランダムにコンピュータを持っていることは非常に一般的である、 "と彼は言った。 "そして、クラウドコンピューティングの出現により、私はすべての認証が有効になっているので、インターネットに彼らの全体の内容を漏洩しない公的にアクセス可能なクラウドサーバーの数に大きな増加を見てきました。」

同社はまた、彼らが獲得するかとのビジネスを検討している企業のセキュリティをチェックするために初段を使用することができます。

[ 研究貧しい暗号化とバックドアに悩まさファームウェアを見つけ ]

初段の別の使用は、することですマルウェアコマンド&コントロールサーバ見つける正常に非常に時間のかかるプロセスであり、サイバー犯罪者が使用して、。

「しかしそれは指紋が確立されると初段でそれらを識別するために、非常に単純明快で、「Matherlyは語った。

「私が脅威としてそれを見ることはありません、 "レオナルド·ジェイコブス、私たちの練習のためにミネアポリスベースのマネージドセキュリティサービスプロバイダNetsecuris株式会社」の社長 兼最高経営責任者(CEO)は、我々の顧客のために良いこととして、それを参照してください、私たちは、それを使用我々は他の技術を介して何を見つけるこ とを確認します。」

理論的には、同社はインターネット上で公開しているすべてのデバイスおよびシステムについて知っているだろう、と彼は言った。

しかし、時には、便宜上、コーナーがカットされる。

"あなたはそこに何を見つける驚かれることでしょう」と彼は言った。

邪悪な力?

初段は、攻撃者がすぐに非常に大規模に、特定のデバイス、または特定のソフトウェアを識別することができます。「たとえば、すべてのウェブに接続ファービーがインターネット全体をスキャンする必要がハッカーに対して、初段に行くし、適切な署名を探すことにより、迅速に同定することができ、「シェイン·マクドゥーガル、カナダのセキュリティコンサルティング戦術インテリジェンス社のパートナーは言った

サイバー犯罪者、テロリスト、ならず者国民国家、でもライバル企業が重要なインフラを識別し、それが誤動作する原因となるために初段を使用することができ、ジーン·タガート、サンノゼベースMalwarebytesを(株)でのセキュリティ研究者は語った

そして、これらの問題を修正することは、常に組織にとって高い優先事項ではない、と彼は付け加えた。

「私は深刻十分なイベントが発生するまで、我々は動きを見ていないことを心配 "と彼は言った。 「これらのデバイスの所有者を特定し、それらを確保する政府主導の努力が高いためである。」

初段を使用すると、ハッカーが対象会社で、警告の鐘をオフに設定しないことを意味します。

ユー ザーは、単に自分のアドレスまたはアクションを明らかにすることなく、結果を照会している - マイケルBaucom、コロンビアでのR&D担当副社長によると、Md.ベースの有形セキュリティ、初段の真の力は、すべてのスキャンが既に行われている ということですターゲット、および最小限の労力で。

「初段の大きさのスキャンが長い時間がかかるだろうと非常に騒々しいだろう "と彼は言った。

しかし、初段が実際にどんな脆弱性を作成しません、さんさセキュリティ、モノのインターネットに焦点を当てたイスラエルのセキュリティ企業でHagaiバー·エル、CTOは語った。

「それは単にそれらを指摘する、 "と彼は言った。 「Unarguably、弱いのノードを検出することは、攻撃の重要な部分ですが、ハッカーは初段が開発されたずっと前に、自動化されたクローラでこれを行うことができました。」

さらに、ほとんどの独立したセキュリティ研究者が脆弱性が発見された後、それが公表さよりむしろ秘密にされている場合、国民は裕福であることに同意、と彼は言った。

「脆弱なシステムに依存している国民は、その脆弱な状態を認識させる権利がある "と彼は言った。 そうすれば、彼らはそのようなベンダーを切り替えるように、それについて何かを行うことができます。

「商用製品で見つかった欠陥を公開すると、実際にそれを修正するために、ベンダーを奨励する唯一の効果的な方法である、 "と彼は付け加えた。 「歴史は、これらの欠陥が公開されるまで、月、年のために、自社製品にセキュリティ上の問題を無視してきたベンダーの例に満ちている。」

一方、すべての未修正の脆弱性がある」カチカチ時限爆弾 "と彼は言った。

しかし、それは悪い奴らはすでに利用可能なこれらのツールを持っていることだけではありません、初段のMatherlyは言った、。 初段のウェブサイトは、ユーザーがアカウントを登録することを必要とし、検索結果の最初のセットのみは無料です。

虐待を防止するために、「非常に多くの技術的な対策」もありますが、Matherlyが追加されました。

「悪者は初段を検索するよりも、ボットネットやランニング妥協ホスト[オープンソースのネットワークスキャンツール] zmapまたはmasscanを使用するために実際には、はるかに安いと効果的です。」

======================================

http://www.csoonline.com/article/2867407/network-security/shodan-exposes-iot-vulnerabilities.html

Shodan macht IoT Schwachstellen Bildnachweis: CSO Mitarbeiter

Bildnachweis: CSO Mitarbeiter