---BY-Infosecurity- title *ISIS Likely Behind Cyber-

---BY-Infosecurity- title *ISIS Likely Behind Cyber- attack Unmasking Syrian Rebels*-

attack Unmasking Syrian Rebels*----BY-Infosecurity-標題* ISIS可能的網絡攻擊取消屏蔽敘利亞叛軍背後* -

---BY-Infosecurity- 제목 *사이버 공격에 마스크를 시리아 반군 뒤에 ISIS 가능성*-

---BY-Infosecurity- titre * ISIS probable Derrière Cyber-attaque rebelles syriens Démasquer *-

---BY-Infosecurity- Titel * ISIS wahrscheinlich hinter Cyber-Angriff Demaskierung syrischen Rebellen *-

---BY-Infosecurity- titolo * ISIS verŝajna Malantaŭ Cyber-atako desenmascarar siria Ribeluloj *-

**USA/UK/SEAOUL KOREAN/TW/MACAU(FDZ)/HKS/FR/JP/UKN/DE/FA/POL/VI/ESP`/CO/ARG/PY/MEX/MO/AUST./RU/HO/MAL/NW/CA/IT/PH/Swedis/Mongolian/TUR/Arabic/Latin/INDON./Greek/Dansk/THAI/......All the world lauguage**-

-**Please use the god home use Google translator to translate

the language of your country or city Oh ^^-

-**請各位用家善用谷歌大神的翻譯器,來翻譯你們的國家或城市的語言喔^^-

-**국가 또는 도시 오 ^^의 언어를 번역하는the 하나님의 가정에서 사용하는 구글 번역기를 사용하십시오-

-**Se il vous plaît utiliser l'utilisation de la maison de Dieu

traducteur de Google pour traduire la langue de votre pays ou ville Oh ^^-

-**あなたの国や都市ああ^^の言語を翻訳するために神の家庭用のGoogle翻訳を使用してください -

-**Будь ласка, використовуйте бог домашнього використання

перекладач Google перевести мову вашої країни або міста Oh ^^-

-**Bitte benutzen Sie den Gott den Heimgebrauch Google

Übersetzer, um die Sprache Ihres Landes oder Stadt Oh ^^ übersetzen-

-**Käytäthe jumala kotikäyttöön Googlen kääntäjä kääntääthe

kieli maata tai kaupunkia Oh ^^-

-**Proszę używać korzystania bóg

startowej Google Translator przetłumaczyć język

kraju lub miasta Oh ^^-

-**Vui lòng sử dụng việc sử dụng thần chủ Google phiên dịch để dịch các ngôn ngữ của đất nước, thành phố của bạn Oh ^^-

-**Utilice el uso dios casa traductor de Google para traducir el

idioma de su país o ciudad Oh ^^-

-**Utere deo, domum usu translator Google Translate to the

language of patriae, civitatem O ^^-

-**Пожалуйста, используйте бог домашнего использования

переводчик Google перевести язык вашей страны или города Oh ^^ -

-**Gebruik de god thuisgebruik Google vertaler naar de taal van

uw land of stad Oh ^^ vertalen-

-**Sila gunakan digunakan di rumah tuhan penterjemah Google

untuk menterjemahkan bahasa negara atau bandar anda Oh ^^-

-**Bruk gud hjemmebruk Google oversetter til å oversette språket

i landet eller byen Oh ^^-

-**Si prega di utilizzare l'uso dio Home page di Google

traduttore per tradurre la lingua del proprio paese o città Oh ^^-

-**Mangyaring gamitin ang bahay diyos paggamit tagasalin ng Google

upang i-translate ang wika ng iyong bansa o lungsod Oh ^^-

-**Använd guden hemmabruk Google översättare att översätta

språket i ditt land eller stad Oh ^^-

-**الرجاء استخدام استخدام إله المنزل مترجم جوجل لترجمة لغة بلدك أو المدينة أوه ^^-

- **Utere deo, domum usu translator Google Translate to the

language of patriae, civitatem O ^^-

-**Silahkan gunakan penggunaan dewa rumah Google translator

untuk menerjemahkan bahasa negara atau kota Oh ^^-

-**Brug venligst gud hjemmebrug Google oversætter til at oversætte

sproget i dit land eller by Oh ^^-

-**Παρακαλώ χρησιμοποιήστε το θεό οικιακή χρήση του Google μεταφραστή να μεταφράσει τη γλώσσα της χώρας ή της πόλης σας Ω ^^-

-**กรุณาใช้theใช้งานที่บ้านพระเจ้าของ Google แปลที่จะแปลภาษาของประเทศหรือเมืองของคุณโอ้ ^^the-

-**Bonvolu uzi la dio hejmo uzo Google tradukisto por traduki la

lingvon de via lando aŭ urbo Ho ^^- **

http://www.infosecurity-magazine.com/news/isis-likely-behind-cyberattack/

20 Dec 2014 | News

20 Dec 2014 | News ISIS Likely Behind Cyber-attack Unmasking Syrian Rebels

Tara Seals

The Islamic State in Iraq and Syria (ISIS) may be branching out into

the cyber-war business: A Syrian citizen media group critical of the

terrorist group was recently targeted in a customized digital attack

designed to unmask their location.

According to Citizen's Lab , the Syrian group known as Raqqah is being Slaughtered Silently (RSS) focuses its advocacy on documenting human rights abuses by ISIS elements occupying the city of Ar-Raqqah. It's located in northern Syria and continues to be a key conflict flashpoint of the Syrian Civil War.

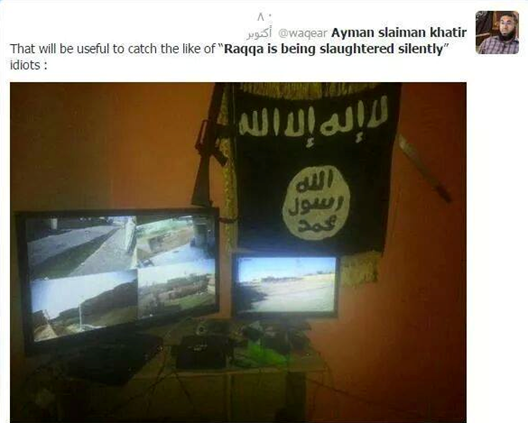

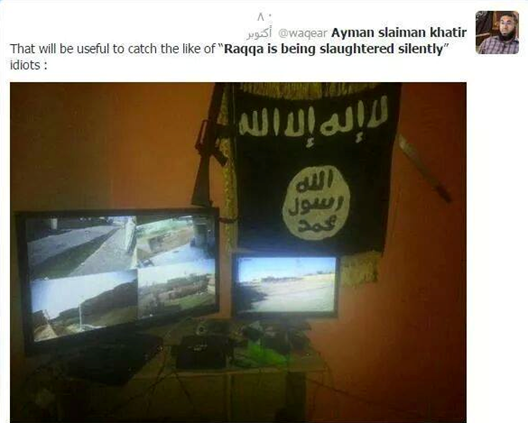

ISIS forces in the city have reportedly targeted the group with house raids, kidnappings and an alleged assassination. The group also faces online threats from ISIS and its supporters, including taunts that ISIS is spying on the group.

“Though we are unable to conclusively attribute the attack to ISIS or its supporters, a link to ISIS is plausible,” CL noted. “The malware used in the attack differs substantially from campaigns linked to the Syrian regime, and the attack is focused against a group that is an active target of ISIS forces.”

The unmasking attack took the form of an unsolicited spearfishing email that was carefully worded, and contained references specific to the work and interests of RSS. It contained a download link to a decoy file, which in turn contained custom malware that profiled the victim's computer and beaconed its IP address to an email account under the attacker's control.

The email read:

“Thank you for your efforts to deliver a true picture of the reality of life in Raqqah. As Syrians residing in Canada we are working with media because we believe in the importance of shedding light on the realities of life in Syria, and Raqqah in particular. We are preparing a lengthy news report on the realities of life in Raqqah. We are sharing some information with you with the hope that you will correct it in case it contains errors. We have prepared a map of the city of Raqqah, in addition to a preliminary report. We hope that you have a look at it with them and inform us of any errors. We also hope that if you happen to be on Facebook, you could provide us with the account of the person responsible for the campaign, if you don't mind, so that we can communicate with him directly.

The attack infects a user who views the decoy “slideshow,” and beacons home with the IP address of the victim's computer and details about his or her system each time the computer restarts. This behavior strongly suggests that the function of this malware is to serve as a beacon.

The evidence points to an ISIS link, the group noted. “Unlike Syrian regime-linked malware, it contains no Remote Access Trojan (RAT) functionality, suggesting it is intended for identifying and locating a target,” said CL. “Further, because the malware sends data captured by the malware to an email address, it does not require that the attackers maintain a command-and-control server online. This functionality would be especially useful to an adversary unsure of whether it can maintain uninterrupted Internet connectivity.”

This attack, which has little technical sophistication (ie, it uses no exploits, code obfuscation or techniques to frustrate reversing, but then, many elements within ISIS are just now growing increasingly fluent in imposing control and targeting opponents using digital methods. In addition, ISIS has reportedly gained the support of at least one individual with some experience with social engineering and hacking: Junaid Hussain (aka TriCk), a former member of teamp0ison, a hacking team.

“Reports about ISIS targeting Internet cafés have grown increasingly common, and in some cases reports point to the possible use of keyloggers as well as unspecified IP sniffers to track behavior in Internet cafes,” CL reported.

“After considering each possibility, we find strong but inconclusive circumstantial evidence to support a link to ISIS,” CL said. “Whether or not ISIS is responsible, this attack is likely the work of a non-regime threat actor who may be just beginning to field a still-rudimentary capability in the Syrian conflict. The entry costs for engaging in malware attacks in a conflict like the Syrian Civil War are low, and made lower by the fact that the rule of law is nonexistent for large parts of the country.”

According to Citizen's Lab , the Syrian group known as Raqqah is being Slaughtered Silently (RSS) focuses its advocacy on documenting human rights abuses by ISIS elements occupying the city of Ar-Raqqah. It's located in northern Syria and continues to be a key conflict flashpoint of the Syrian Civil War.

ISIS forces in the city have reportedly targeted the group with house raids, kidnappings and an alleged assassination. The group also faces online threats from ISIS and its supporters, including taunts that ISIS is spying on the group.

“Though we are unable to conclusively attribute the attack to ISIS or its supporters, a link to ISIS is plausible,” CL noted. “The malware used in the attack differs substantially from campaigns linked to the Syrian regime, and the attack is focused against a group that is an active target of ISIS forces.”

The unmasking attack took the form of an unsolicited spearfishing email that was carefully worded, and contained references specific to the work and interests of RSS. It contained a download link to a decoy file, which in turn contained custom malware that profiled the victim's computer and beaconed its IP address to an email account under the attacker's control.

The email read:

“Thank you for your efforts to deliver a true picture of the reality of life in Raqqah. As Syrians residing in Canada we are working with media because we believe in the importance of shedding light on the realities of life in Syria, and Raqqah in particular. We are preparing a lengthy news report on the realities of life in Raqqah. We are sharing some information with you with the hope that you will correct it in case it contains errors. We have prepared a map of the city of Raqqah, in addition to a preliminary report. We hope that you have a look at it with them and inform us of any errors. We also hope that if you happen to be on Facebook, you could provide us with the account of the person responsible for the campaign, if you don't mind, so that we can communicate with him directly.

The attack infects a user who views the decoy “slideshow,” and beacons home with the IP address of the victim's computer and details about his or her system each time the computer restarts. This behavior strongly suggests that the function of this malware is to serve as a beacon.

The evidence points to an ISIS link, the group noted. “Unlike Syrian regime-linked malware, it contains no Remote Access Trojan (RAT) functionality, suggesting it is intended for identifying and locating a target,” said CL. “Further, because the malware sends data captured by the malware to an email address, it does not require that the attackers maintain a command-and-control server online. This functionality would be especially useful to an adversary unsure of whether it can maintain uninterrupted Internet connectivity.”

This attack, which has little technical sophistication (ie, it uses no exploits, code obfuscation or techniques to frustrate reversing, but then, many elements within ISIS are just now growing increasingly fluent in imposing control and targeting opponents using digital methods. In addition, ISIS has reportedly gained the support of at least one individual with some experience with social engineering and hacking: Junaid Hussain (aka TriCk), a former member of teamp0ison, a hacking team.

“Reports about ISIS targeting Internet cafés have grown increasingly common, and in some cases reports point to the possible use of keyloggers as well as unspecified IP sniffers to track behavior in Internet cafes,” CL reported.

“After considering each possibility, we find strong but inconclusive circumstantial evidence to support a link to ISIS,” CL said. “Whether or not ISIS is responsible, this attack is likely the work of a non-regime threat actor who may be just beginning to field a still-rudimentary capability in the Syrian conflict. The entry costs for engaging in malware attacks in a conflict like the Syrian Civil War are low, and made lower by the fact that the rule of law is nonexistent for large parts of the country.”

=====================

Malware Attack Targeting Syrian ISIS Critics

December 18, 2014by John Scott-Railton and Seth Hardy , in collaboration with Cyber Arabs .

Available in Arabic on Cyber Arabs' website: هجوم خبيث يستهدف سوريين ينتقدون “داعش

Summary

This report describes a malware attack with circumstantial links to the Islamic State in Iraq and Syria. In the interest of highlighting a developing threat, this post analyzes the attack and provides a list of Indicators of Compromise.A Syrian citizen media group critical of Islamic State of Iraq and Syria (ISIS) was recently targeted in a customized digital attack designed to unmask their location . The Syrian group, Raqqah is being Slaughtered Silently (RSS), focuses its advocacy on documenting human rights abuses by ISIS elements occupying the city of Ar-Raqah. In response, ISIS forces in the city have reportedly targeted the group with house raids, kidnappings, and an alleged assassination. The group also faces online threats from ISIS and its supporters, including taunts that ISIS is spying on the group.

Though we are unable to conclusively attribute the attack to ISIS or its supporters, a link to ISIS is plausible. The malware used in the attack differs substantially from campaigns linked to the Syrian regime, and the attack is focused against a group that is an active target of ISIS forces.

Background: Citizen Journalists under Threat in ISIS-controlled Territories

As the Syrian Civil War continues, Syrian citizen journalists and nonviolent activists operate in an increasingly unsafe environment. The regime has never welcomed their work, and has often targeted them for arrest and detention, and a multi-year hacking campaign (see Pro-Regime / Regime Linked Groups ). Additionally, not all elements of the Syrian opposition have uniformly supported nonviolent activists and citizen journalists. More recently, in areas like Raqqah, nonviolent activists face a new and exceptionally grave threat: ISIS. A growing number of reports suggest that ISIS is systematically targeting groups that document atrocities, or that communicate with Western media and aid organizations, sometimes under the pretext of finding “spies”. 1

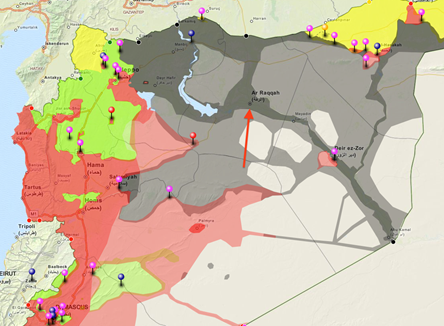

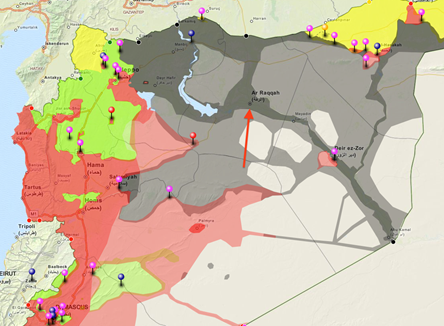

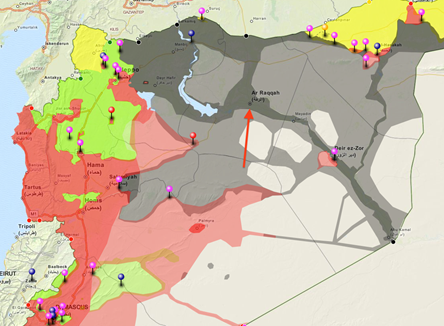

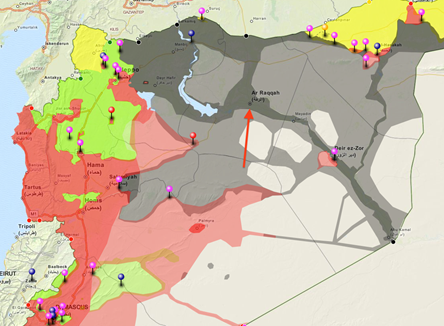

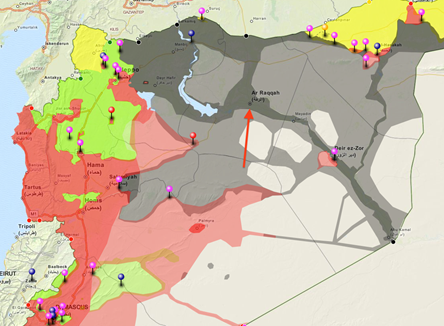

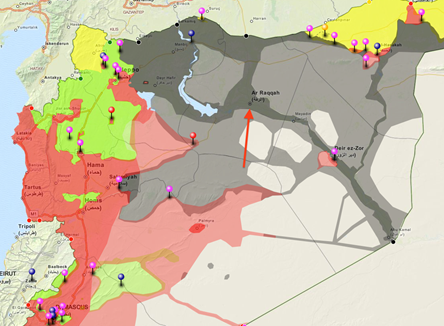

Map: Raqqah is indicated by the red arrow.

Colors indicate areas mostly under the control of the following groups:

Black = ISIS, Red = Syrian Regime, Green = Free Syrian Army, Yellow =

Kurdish. Note: the map is not highly detailed, nor completely up-to-date, but is useful in showing general areas of control. Source: @DeSyracuse

Information Control by ISIS

During 2014, there were a number of reports—many unconfirmed—that ISIS confiscated smartphones and laptops from captured activists. According to Syrians who experienced these searches and spoke with one of the reports' authors, ISIS sometimes extracts data from confiscated smartphones and laptops to collect information about people and groups they are targeting, as well as to seek evidence of “un-Islamic” activities.As ISIS cements their control of Ar-Raqqah and other territories, reports have emerged recently (though not all of them confirmed) suggesting that elements within ISIS are growing increasingly sophisticated at imposing control and targeting opponents using digital methods. Reports about ISIS targeting Internet cafés 2 have grown increasingly common, and in some cases reports point to the possible use of keyloggers as well as unspecified “IP sniffers” to track behaviour in Internet cafes. 3

The Situation of Nonviolent Activists and Citizen Journalists in Ar-Raqqah

Nonviolent activists and citizen journalists based in Ar-Raqqah have provided the outside world with much of what we know about how ISIS treats the population. These activists and journalists face mortal danger for their actions, and reports have emerged of their detention and torture at the hands of ISIS. 4As ISIS continues to use social media to push the message that it is welcomed by the population of Ar-Raqqah, groups like Raqqah is being Slaughtered Silently (RSS) 5 provide a compelling counter narrative. RSS hasn't escaped ISIS' notice, and the group has been targeted for kidnappings, house raids, and at least one alleged targeted killing. At the time of writing, ISIS is allegedly holding several citizen journalists in Ar-Raqqah.

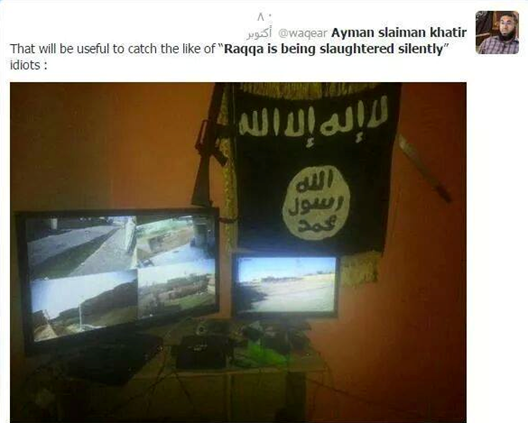

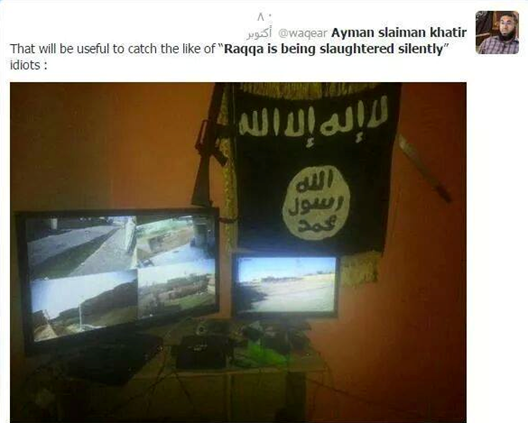

Image 1: Example of an online threat made against RSS. The image, which cannot be confirmed, purports to show CCTV installed around Raqqah.

Analyzing the Attack

This section describes a highly targeted attack sent to an e-mail address belonging to RSS. The Citizen Lab analyzed this attack with the consent of RSS, which requested that their name be used in this report.The attack took the form of an unsolicited e-mail containing a download link to a decoy file. The file contained custom malware that profiled the victim's computer and beaconed its IP address to an e-mail account under the attacker's control.

The Targeting of RSS

The unsolicited message below was sent to RSS at the end of November 2014 from a Gmail email address. The message was carefully worded, and contained references specific to the work and interests of RSS.Targeting Email 6

Original Arabic

We are unsure why the attacker specifically mentions Canada in the email lure. However, it is well known that Syria's extensive diaspora (including in Canada) regularly engages in advocacy, sometimes in coordination with groups within Syria. Thus, the message is not on its face implausible. However, we note that the attacker also attempts to social engineer the identity of individuals working with RSS, by requesting a personal Facebook page .

Analyzing the Malware

The custom malware used in this attack infects a user who views the decoy “slideshow,” and beacons home with the IP address of the victim's computer and details about his or her system each time the computer restarts.Unlike Syrian regime-linked malware, it contains no Remote Access Trojan (RAT) functionality, suggesting it is intended for identifying and locating a target.

Further, because the malware sends data captured by the malware to an e-mail address, it does not require that the attackers maintain a command-and-control server online. This functionality would be especially useful to an adversary unsure of whether it can maintain uninterrupted Internet connectivity.

Narrative of Infection

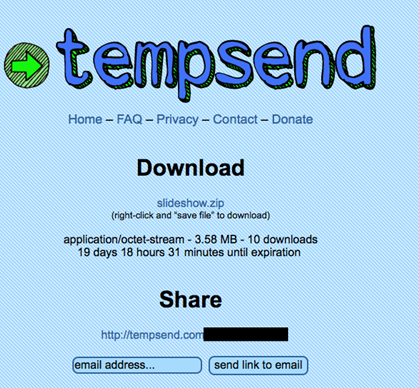

Accessing the link provided in the malicious e-mail sends the user to a .zip file hosted on file-sharing site tempsend.com . At the time of writing the file had been downloaded only 10 timesThe file to be downloaded is “slideshow.zip”

This file contains slideshow.exe

This file is a self-extracting archive with an icon intended to suggest to the victim that it is itself a slideshow.

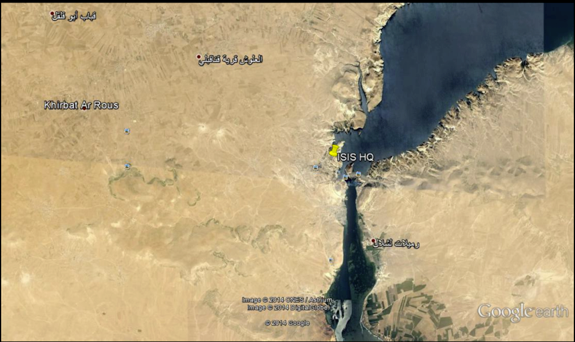

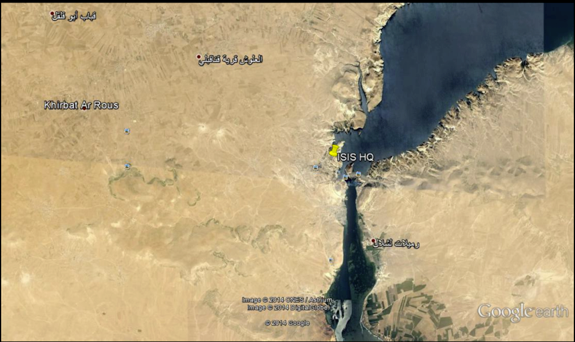

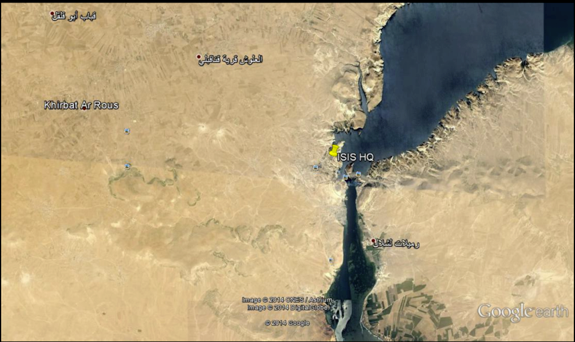

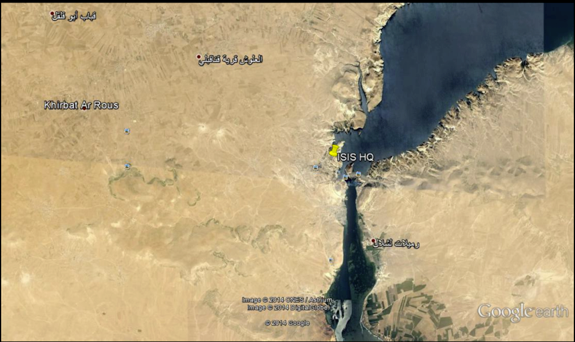

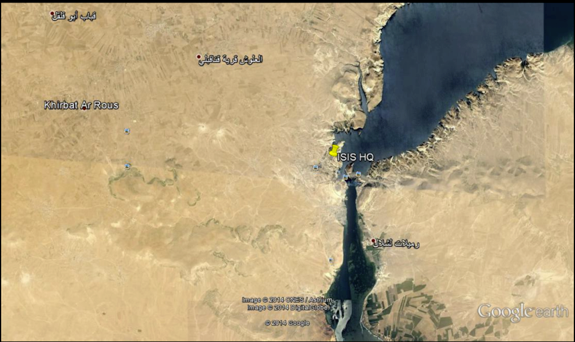

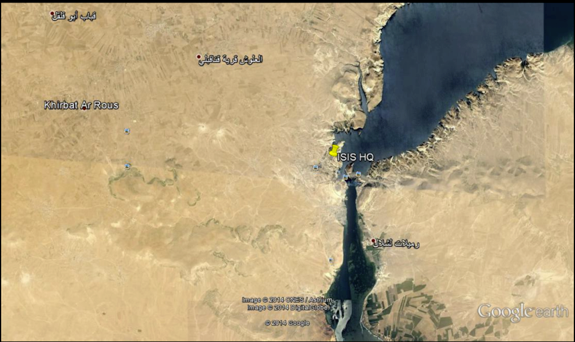

When run, the file opens a slideshow of Google Earth screen captures to the victim, displaying a series of locations in Syria, and highlighting an “ISIS HQ” and other images showing the alleged locations of US airstrikes.

Examples of images in the slideshow as follows:

Infection and Data Collection

When opened, the “slideshow.zip” file writes and executes several files:“AdobeR1.exe” is malicious, while “pictures.exe” is the genuine slideshow displayed to the victim. When the slideshow is closed both AdobeR1.exe and pictures.exe are deleted.

The AdobeR1 file writes a series of executable files that perform information collection and communication functions, including:

Program Sequence

The program sequence of data collection and sending is somewhat unusual, with each program performing a single task and communicating via markers left in the registry. Programs appear to make use of the Visual C++ Runtime Library.First, the program nvidrv adds itself to autorun:

It also creates a series of registry keys that the individual programs use to communicate:

Registry keys and programs using them:

It then runs GooglUpd , which cleans up the program files if they exist, and runs AdbrRader . AdbrRader (communicating through registry key “2”) writes the file vgadmysadm.tmp with the name of another registry key “2” with startup info.

Next, nvidrv runs GoogleUpate , which collects system information and writes it to:

Then nvidrv runs nvisdvr (registry key “4”) that collects a list of running processes, which are written to:

Finally, nvidrv runs svhosts , which tests Internet connectivity by doing a DNS query for windowsupdate.microsoft.com. It then runs rundl132 if it has not before, by checking whether registry key name “6” is present. It sets the key to “0” and runs it.

Next, “ rundl132.exe ” performs an HTTP GET request to myexternalip.com and collects the external IP of the infected machine:

Next, rundl132 writes:

Then rundl132 writes the external IP to:

Finally, rundl132 runs AdobeIns , which zips the contents of the win32.tmp folder.

Program “ AdobeIns.exe ” takes the files written by the other programs and zips them in an encrypted, password-protected file:

Data Transmission

Data is transmitted by e-mail to an account presumably controlled by the attacker.AdobeIns connects to an account at the online e-mail provider inbox.com via smtp using hardcoded credentials. The malware then sends an e-mail to the same inbox containing the text “Hello” and with mxtd file attached.

SMTP traffic generated by the malware to inbox.com (with redactions)

Evaluation of the Malware's Functionality

The malware seen in this case study is unusual as it relies on a half-dozen separate executable files, each with a single task, and each communicating via markers dropped in the Registry.The malware is also interesting because it does not provide remote access, but only sends an e-mail containing the victim's IP address and miscellaneous system information . The malware resends the information each time the computer is restarted, but it does not refresh the sent information on restart (which may be a bug). This behaviour strongly suggests that the function of this malware is to serve as a beacon. The system information could be used to identify processes to exploit in the future, however since the attacker has already triggered the execution of a file on the victim's system, it is surprising that more was not taken, or that a RAT (custom or widely available) was not used. A RAT would have provided much greater access alongside IP information

By not providing remote access and other RAT functionality, the program looks less like malware, and may attract less attention from endpoint protection tools and scanners. Detections were low when the file was first submitted to VirusTotal, for example. It registered only 6/55 detections by anti virus scanners, or a 10% detection rate. 7

Transmitting the malware via e-mail also provides a degree of obscurity, and has the additional advantage of providing a layer of abstraction between the attacker and the target: there is no need to maintain a RAT command-and-control server. The malware transmits autonomously, leaving the material in an inbox for the attacker to collect at a later time.

The malware has no obfuscation processes and is not highly technical in its development or interaction with Windows. Nevertheless, we believe that the author of the program is aware of certain techniques to reduce the visibility of malware on a network, including transmitting data via encrypted e-mail communications. However, the attacker has not correctly implemented encrypted e-mail: the malware will not attempt to use a TLS connection in certain cases. As a result, account login credentials may be readily available in network traffic.

In addition, the malware uses the old PKWARE implementation of zip encryption, which is not particularly secure. The password for the zipped file is also present in the binary without encryption or obfuscation.

Attribution

There are at least three possible sources for this malware attack:- Pro-regime / regime-linked malware groups

- ISIS-linked hackers

- Other, unknown actors

Pro-Regime / Regime-Linked Groups

Pro-regime malware actors have continually targeted the Syrian opposition with waves of malware since at least late 2011. Those campaigns have been extensively reported on by a range of groups, including Kaspersky, 9 FireEye, 10 Citizen Lab, 11 the Electronic Frontier Foundation, 12 and many others. Regime-linked malware has a number of common features that typically serve as distinguishing characteristics:- Social engineering focusing on the needs and interests of the opposition. Although targeted, the malware seeding often aims at classes of people (eg, people interested in 'shocking' news about a fighter, or 'leaked' information about the Assad regime) rather than carefully written spear phishing targeting a single individual or small group.

- Use of widely available RATs (njRAT, Xtreme Rat, ShadowTech Rat, DarkComet RAT, and Blackshades RAT, among others).

- At least one command-and-control server located within Syrian IP space (often from a limited range of addresses).

- Frequent use of Dynamic DNS providers like no-ip.

- Use of “crypters” to obscure the binary.

This malware attack differs from known regime-linked groups in each of these elements . Not only is it exceptionally targeted, but it is also not a commonly available RAT. Nor does it have RAT functionality. The function of the malware appears to be: identify and unmask the IP address of target(s), and resend them to the attacker with each reboot. In addition, data is sent to an Internet e-mail address, and no crypter is used to obscure the binary.

We are aware of only one previous case in Syria in which e-mail was used to transmit data, and that we believed was regime linked. That incident, observed in 2012, also used hardcoded e-mail to exfiltrate. However, that malware had substantially more functionality than this case: not only did it drop a second stage from a compromised site, but it also included a mechanism for exfiltrating credentials from Facebook and hooking programs like Skype.

The lack of overlap in Tactics, Techniques, and Procedures (TTPs) between this attack and prior attacks does not rule out Syrian regime-linked attackers. It is possible that regime-linked groups are trying a new approach. However, given that known regime-linked groups continued to remain active during the same date range using familiar TTPs, this scenario seems unlikely. In addition, it would be strange for regime-linked malware groups to undertake significant effort to prepare and send an implant that has significantly less functionality than what they commonly use. Taken together, we find this evidence supports the hypothesis that familiar regime-linked groups did not conduct the attack .

ISIS-linked Hackers

RSS operates in territory controlled by ISIS, and has faced extensive targeting by ISIS. Currently, they appear to be directly targeted by ISIS for kidnappings and other retaliation, including executions. In addition, ISIS supporters have explicitly suggested that the group is under surveillance and actively hunted. Together this evidence suggests that ISIS has a strong motivation for using social engineering and/or malware to locate the members of RSS .We think there are several features of the malware attack that align with the needs and constraints of ISIS and its supporters in Ar-Raqqah , more so than other groups, as we understand them. For example:

- The malware beacons location but does not provide RAT functionality.

- The seeding attempts to obtain a 'private' Facebook identity from RSS through social engineering.

- The malware exfiltrates to an online e-mail account, thus not requiring the attacker to maintain a command-and-control server online.

ISIS or its supporters clearly have a strong interest in the (rudimentary) location tracking of the members of RSS that this malware provides. Internet connectivity in Raqqah is extremely limited, and some of it is under ISIS control. Knowing the IP address of a target could quickly narrow down targets to specific locations, and specific Internet services, or Internet cafes in Raqqah. Given that the identities and locations of RSS members are closely guarded, such information would hold significant intelligence value for ISIS. Armed with this kind of information, ISIS could physically harm people within Raqqah (and it is also possible that they have the ability to operate in some capacity in border areas of Turkey).

Little is publicly known about the technical capabilities of ISIS and its supporters; however, reports have begun to emerge suggesting that ISIS is interested in expanding its abilities. In addition, ISIS has reportedly gained the support of at least one individual 13 with some experience with social engineering and hacking: Junaid Hussain (aka TriCk), a former member of teamp0ison hacking team. 14 While Mr. Hussain and associates have reportedly made threats against Western governments, it is possible that he or others working with ISIS have quietly supported an effort to identify the targeted organization, which is a highly visible thorn in the side of ISIS.

Other Unknown Actors

It is possible that the attack is the product of actors working for unknown purposes and targeting RSS. Given the activities of RSS, however, it is unclear who this might be. It is not possible, for example, to reject the theory that some unknown group within the FSA, or other groups opposing the Assad regime are responsible. Citizen journalists in Ar-Raqqah were previously critical of arbitrary arrests carried out by non-ISIS groups in 2013. However, it is unclear why those groups, which no longer control Ar-Raqqah, would be interested in RSS in November 2014.It is likely that third party actors, including several intelligence services, are closely monitoring various actors in the conflict through a range of electronic means. However, there is little reason to suggest that they would use a tailored but technically rudimentary attack to target RSS in particular.

Conclusion: ISIS Can't Be Ruled Out

After considering each possibility, we find strong but inconclusive circumstantial evidence to support a link to ISIS. However, we are unable to connect this attack directly to ISIS, Mr. Hussain, or other ISIS supporters. If indeed ISIS or its supporters are responsible, it seems reasonable that such an offensive capability may still be in development.We hope that publishing this report will draw attention to a new and concerning threat that includes ISIS critics among its targets. If ISIS is responsible, while this attack targets in-country impediments to ISIS objectives, other targets may include ideological or military adversaries abroad.

Whether or not ISIS is responsible, this attack is likely the work of a non-regime threat actor who may be just beginning to field a still-rudimentary capability in the Syrian conflict. The entry costs for engaging in malware attacks in a conflict like the Syrian Civil War are low, and made lower by the fact that the rule of law is nonexistent for large parts of the country. In still other parts (under regime control), malware attacks appear to be state sanctioned.

Attacks Targeting Civil Society

Citizen Lab research into targeted digital threats against civil society confirms that civil society groups face grave threats from targeted malware attacks, despite being under-resourced to defend against them . 15 The case highlighted here is no exception: lack of IT and security resources have made it difficult for the Syrian opposition to address targeted and persistent digital threats against them. In addition, if ISIS is indeed responsible, this case suggests how easy it is for belligerents in a conflict to begin fielding basic offensive digital capabilities, and how quickly the capabilities can be pointed at unarmed civil society groups.Warning: Social Engineering Thrives in Syrian Context

This attack was exceptionally targeted, and clearly reflected the work of an actor familiar with the operations of the targeted organization. As most organizations working on issues surrounding Syria are aware, malware delivered with good social engineering is a constant source of danger.This particular attack can be prevented by not opening files sent by unknown persons . However, many attacks in Syria come from hijacked accounts and impersonate people known to the targets. Social engineering remains an unsolved problem, and continues to compromise groups throughout the Syrian opposition and their supporters.

This attack reaffirms the dangers posed by social engineering attacks, whether they deliver phishing campaigns or malware. The circumstantial evidence of ISIS involvement suggests that groups working on topics that ISIS considers a threat, and their partner organizations and supporters, should urgently examine their security policies and assess the possible risks to their operations, and the consequences of exposure of sensitive information to ISIS . Even if the link to ISIS turns out to be incorrect, it is possible that this will be a threat in the future.

Individuals and groups at risk can also consult materials in Arabic provided by Cyber Arabs including a series of very accessible videos on digital security .

Indicators of Compromise

The malware files

| Filename | MD5 |

|---|---|

| slideshow.zip | b72e6678e79cc57d33e684528b5721bd |

| slideshow.exe | f8bfb82aa92ea6a8e4e0b378781b3859 |

Files dropped by the malware

| Filename and Path | MD5 |

|---|---|

| C:\Users\[Username]\AppData\Local\Temp\IXP000.TMP\AdobeR1.exe (note: folder and file deleted after slideshow closed) | aa6bcba23cd39c2827d72d33f5104856 |

| C:\Users\[Username]\AppData\Local\Temp\IXP000.TMP\pictures.exe (note: folder and file deleted after slideshow closed) | eda83c8e4ba7d088593f22d56cf39d9f |

| C:\Users\[Username]\Microsoft\Windows\Z0xapp8T.tmp\AdbrRader.exe | 9d36e8e3e557239d7006d0bb5c2df298 |

| C:\Users\[Username]\Microsoft\Windows\Z0xapp8T.tmp\AdobeIns.exe | 1d5d8c5ce3854de61b28de7ca73093f1 |

| C:\Users\[Username]\Microsoft\Windows\Z0xapp8T.tmp\GoogleUpate.exe | 55039dd6ce3274dbce569473ad37918b |

| C:\Users\[Username]\Microsoft\Windows\Z0xapp8T.tmp\GooglUpd.exe | efdd9b96ae0f43f7d738ead2e1d5430c |

| C:\Users\[Username]\Microsoft\Windows\Z0xapp8T.tmp\nvidrv.exe | 0e3eb8de93297f12b56de9fc33657066 |

| C:\Users\[Username]\Microsoft\Windows\Z0xapp8T.tmp\nvisdvr.exe | 3eb6f95c321ace0e3b101fd7e2cdd489 |

| C:\Users\[Username]\Microsoft\Windows\Z0xapp8T.tmp\rundl132.exe | 84bbd592a212f5a84923e82621e9177d |

| C:\Users\[Username]\Microsoft\Windows\Z0xapp8T.tmp\ svhosts.exe | 13caa1c95e6610f2d5134174e1fb4fd0 |

Collected Information Files (unencrypted)

| Filename and Path |

|---|

| C:\Users\[Username]\AppData\Local\Microsoft\Windows\win32.tmp\v2cgplst.tmp |

| C:\Users\[Username]\AppData\Local\Microsoft\Windows\win32.tmp\vg2sxoysinf.tmp |

| C:\Users\[Username]\AppData\Local\Microsoft\Windows\win32.tmp\vgadmysadm.tmp |

| C:\Users\[Username]\AppData\Local\Microsoft\Windows\win32.tmp\vgosysaext.tmp |

Exfiltrated file (encrypted)

| Filename and Path |

|---|

| C:\Users\[Username]\AppData\Local\Microsoft\Windows\win32.tmp\drv.sys\mxtd |

Registry Keys

| Filename and Path |

|---|

| DefaultKeyboard\User\F124-5KK83-F2IV9-FDN293\JIPC7-K2ODP-OFnD3-FJCC3\J1K1F-DKV8J-FKVJI-GVKBU\1 |

| DefaultKeyboard\User\F124-5KK83-F2IV9-FDN293\JIPC7-K2ODP-OFnD3-FJCC3\J1K2F-DKV8J-FKVJI-GVKBU\2 |

| DefaultKeyboard\User\F124-5KK83-F2IV9-FDN293\JIPC7-K2ODP-OFnD3-FJCC3\J1K3F-DKV8J-FKVJI-GVKBU\3 |

| DefaultKeyboard\User\F124-5KK83-F2IV9-FDN293\JIPC7-K2ODP-OFnD3-FJCC3\J1K4F-DKV8J-FKVJI-GVKBU\4 |

| DefaultKeyboard\User\F124-5KK83-F2IV9-FDN293\JIPC7-K2ODP-OFnD3-FJCC3\J1K6F-DKV8J-FKVJI-GVKBU\6 |

Acknowledgements

Acknowledgements: We are grateful to Cyber Arabs and the Institute for War and Peace Reporting for their critical work and assistance.Special thanks to: several anonymous Syrians, Masashi Crete-Nishihata, Sarah McKune, Morgan Marquis-Boire, Ron Deibert, Bill Marczak, Nart Villeneuve, Irene Poetranto, and Kristen Dennesen.

Support for this research is provided by grants from the John D. and Catherine T. MacArthur Foundation and the Ford Foundation.

=====================================================

http://www.infosecurity-magazine.com/news/isis-likely-behind-cyberattack/

2014年12月20日 | 新聞

2014年12月20日 | 新聞 ISIS背後可能的網絡攻擊取消屏蔽敘利亞反政府武裝

塔拉密封件

伊斯蘭國家在伊拉克和敘利亞(ISIS)可以分支出來到網絡戰的業務:一個敘利亞公民媒體組關鍵的恐怖組織最近被定位於旨在揭露他們的位置定制的數字攻擊。

根據市民的實驗室 ,被稱為拉卡被屠宰默默敘利亞組(RSS)側重於通過ISIS元素佔據城市拉卡的記錄侵犯人權的宣傳。 它位於敘利亞北部,並繼續成為敘利亞內戰的一個關鍵矛盾的爆發點。

據報導,ISIS力量在全市有針對性的組房子襲擊,綁架和暗殺指控。 該集團還面臨著來自ISIS及其支持者的在線威脅,包括嘲弄的ISIS是刺探組。

“雖然我們不能得出結論屬性的攻擊ISIS或其支持者,鏈接到ISIS是合理的,”CL表示。 “從運動與敘利亞政權在攻擊中使用的惡意軟件有很大不同,而且攻擊的重點是針對一組是ISIS勢力的活動目標。”

在揭露襲擊事件被字斟句酌的不請自來的電子郵件魚叉獵魚的形式,並包含具體到RSS的工作和利益的引用。 它包含一個下載鏈接誘餌的文件,這反過來又包含了異形受害者的電腦,攻擊者的控制下beaconed其IP地址的電子郵件帳戶的自定義惡意軟件。

電子郵件閱讀:

“謝謝你的努力,提供生活拉卡現實的真實寫照。 由於敘利亞人居住在加拿大,我們與媒體合作,因為我們相信在生活在敘利亞的現實脫落光的重要性,拉卡尤其如此。 我們正準備對生活在拉卡現實冗長的新聞報導。 我們與你同在,希望情況下,它包含錯誤,你會糾正它共享一些信息。 我們已經準備了拉卡市的地圖,除了一份初步報告。 我們希望你看一下它與他們告知任何錯誤我們。 我們也希望,如果你碰巧是在Facebook上,你可以為我們提供與負責宣傳的人的賬戶,如果你不介意,這樣我們就可以與他直接溝通。

攻擊感染誰的意見誘餌用戶“幻燈片,”每一次信標主場與受害者的電腦和細節的IP地址,他或她的系統的計算機重新啟動。 此行為強烈地表明,此惡意軟件的功能是作為一個信標。

證據指向一個ISIS鏈接,該集團指出。 “與敘利亞政權聯的惡意軟件,它不包含遠程訪問木馬(RAT)的功能,這表明它是用於識別和定位目標,”CL說。 “此外,由於惡意軟件發送的惡意軟件的電子郵件地址捕獲的數據,它不要求攻擊者維持一個指揮和控制服務器聯機。 此功能是將對手不確定是否能保持不間斷的互聯網連接特別有用。“

這 種攻擊,其中有一點技術複雜(也就是說,它不使用漏洞,代碼混淆或技術阻撓逆轉,但隨後,在ISIS許多元素只是現在越來越凝重控制和定位採用數字方法的 對手越來越流暢。此外, ISIS據報導,獲得了至少一個個人的支持與社會工程和黑客攻擊的一些經驗:朱奈德·侯賽因(又名招),teamp0ison前成員,一個黑客小組。

“關於ISIS瞄準網吧的報告已經變得越來越普遍,在某些情況下,報告指出了可能使用鍵盤記錄器,以及未指定IP嗅探器來跟踪在網吧的行為,”CL報導。

“在考慮了各種可能性,我們發現強勁,但不確定的間接證據支持鏈接ISIS,”CL說。 “不管是不是ISIS負責,這種攻擊是可能的非政權威脅的演員誰可能是剛剛開始現場敘利亞衝突仍然基本能力的工作。 從事惡意軟件的攻擊,如敘利亞內戰衝突的進入成本低,並通過一個事實,即法治是不存在的,為國家的大部分地區低。“

根據市民的實驗室 ,被稱為拉卡被屠宰默默敘利亞組(RSS)側重於通過ISIS元素佔據城市拉卡的記錄侵犯人權的宣傳。 它位於敘利亞北部,並繼續成為敘利亞內戰的一個關鍵矛盾的爆發點。

據報導,ISIS力量在全市有針對性的組房子襲擊,綁架和暗殺指控。 該集團還面臨著來自ISIS及其支持者的在線威脅,包括嘲弄的ISIS是刺探組。

“雖然我們不能得出結論屬性的攻擊ISIS或其支持者,鏈接到ISIS是合理的,”CL表示。 “從運動與敘利亞政權在攻擊中使用的惡意軟件有很大不同,而且攻擊的重點是針對一組是ISIS勢力的活動目標。”

在揭露襲擊事件被字斟句酌的不請自來的電子郵件魚叉獵魚的形式,並包含具體到RSS的工作和利益的引用。 它包含一個下載鏈接誘餌的文件,這反過來又包含了異形受害者的電腦,攻擊者的控制下beaconed其IP地址的電子郵件帳戶的自定義惡意軟件。

電子郵件閱讀:

“謝謝你的努力,提供生活拉卡現實的真實寫照。 由於敘利亞人居住在加拿大,我們與媒體合作,因為我們相信在生活在敘利亞的現實脫落光的重要性,拉卡尤其如此。 我們正準備對生活在拉卡現實冗長的新聞報導。 我們與你同在,希望情況下,它包含錯誤,你會糾正它共享一些信息。 我們已經準備了拉卡市的地圖,除了一份初步報告。 我們希望你看一下它與他們告知任何錯誤我們。 我們也希望,如果你碰巧是在Facebook上,你可以為我們提供與負責宣傳的人的賬戶,如果你不介意,這樣我們就可以與他直接溝通。

攻擊感染誰的意見誘餌用戶“幻燈片,”每一次信標主場與受害者的電腦和細節的IP地址,他或她的系統的計算機重新啟動。 此行為強烈地表明,此惡意軟件的功能是作為一個信標。

證據指向一個ISIS鏈接,該集團指出。 “與敘利亞政權聯的惡意軟件,它不包含遠程訪問木馬(RAT)的功能,這表明它是用於識別和定位目標,”CL說。 “此外,由於惡意軟件發送的惡意軟件的電子郵件地址捕獲的數據,它不要求攻擊者維持一個指揮和控制服務器聯機。 此功能是將對手不確定是否能保持不間斷的互聯網連接特別有用。“

這 種攻擊,其中有一點技術複雜(也就是說,它不使用漏洞,代碼混淆或技術阻撓逆轉,但隨後,在ISIS許多元素只是現在越來越凝重控制和定位採用數字方法的 對手越來越流暢。此外, ISIS據報導,獲得了至少一個個人的支持與社會工程和黑客攻擊的一些經驗:朱奈德·侯賽因(又名招),teamp0ison前成員,一個黑客小組。

“關於ISIS瞄準網吧的報告已經變得越來越普遍,在某些情況下,報告指出了可能使用鍵盤記錄器,以及未指定IP嗅探器來跟踪在網吧的行為,”CL報導。

“在考慮了各種可能性,我們發現強勁,但不確定的間接證據支持鏈接ISIS,”CL說。 “不管是不是ISIS負責,這種攻擊是可能的非政權威脅的演員誰可能是剛剛開始現場敘利亞衝突仍然基本能力的工作。 從事惡意軟件的攻擊,如敘利亞內戰衝突的進入成本低,並通過一個事實,即法治是不存在的,為國家的大部分地區低。“

======================

惡意軟件攻擊針對敘利亞ISIS批評

2014年12月18日由約翰·斯科特-萊爾頓和賽斯哈迪 ,與協作網絡阿拉伯人 。

阿拉伯文網絡上的阿拉伯人“網站: هجومخبيثيستهدفسوريينينتقدون“داعش

總結

這份報告描述了惡意軟件的攻擊與間接聯繫的伊斯蘭國家在伊拉克和敘利亞。 在強調一個發展中的威脅的利益,這個帖子分析了攻擊,並提供了妥協的指標列表。敘利亞公民傳媒集團重要的伊拉克伊斯蘭國和敘利亞(ISIS)的最近針對性的設計中去揭穿他們的位置定制的數字攻擊 。 敘利亞組,拉卡被屠宰靜默(RSS),側重於通過ISIS元素佔據城市氬Raqah的記錄侵犯人權的宣傳。 對此,ISIS力量在全市據說有針對性的組房子襲擊,綁架和涉嫌暗殺。 該集團還面臨著來自ISIS及其支持者的在線威脅,包括嘲弄的ISIS是刺探組。

雖然我們不能得出結論屬性的攻擊ISIS或其支持者,鏈接到ISIS是合理的。 在攻擊中使用的惡意軟件活動與敘利亞政權有很大不同,而且攻擊的重點是針對一組是ISIS勢力的活動目標。

背景:公民記者受到威脅的ISIS控制的領土

隨著敘利亞內戰不斷,敘利亞公民記者和非暴力活動家工作在一個越來越不安全的環境。 這個政權從來沒有迎來了他們的工作,並經常針對他們的逮捕和拘留,以及多年的黑客活動(見親政府/政權鏈接組 )。 此外,敘利亞反對派並非所有元素都一致支持非暴力活動人士和公民記者。 最近,像拉卡地區,非暴力活動人士面對新的和非常嚴重的威脅:ISIS。 越來越多的報告表明,ISIS系統地針對該文件的暴行,或與西方媒體和援助組織溝通,有時在尋找“間諜”的藉口群體。 1

圖:拉卡由紅色箭頭表示。 顏色表示主要是以下幾組控制下的地區:黑色= ISIS,紅=敘利亞政權,綠=自由敘利亞軍,黃=庫爾德人。 注意:該地圖不是非常詳細,也不完全取決於最新的,但是在表示控制的一般領域是有用的。 來源: @DeSyracuse

通過ISIS信息控制

在2014年,有一些報導,很多未經證實的,是ISIS從沒收捕獲活動家智能手機和筆記本電腦。 根據誰經歷這些搜索並講話與報告的作者之一敘利亞人,ISIS有時提取數據從沒收的智能手機和筆記本電腦來收集有關他們的目標,以及為尋求“非伊斯蘭”活動的證據人和團體信息。由於ISIS水泥拉卡和其他領土的控制,報告最近出現(雖然不是所有的人都證實),表明在ISIS元素正以實行控制和使用數字方式針對對手日益複雜。 有關ISIS瞄準網吧的報告2已經變得越來越普遍,在某些情況 下報告指出可能使用鍵盤記錄器,以及未指定“IP嗅探器”來跟踪在網吧的行為。 3

非暴力活動人士和公民記者的拉卡局勢

總部設在拉卡非暴力活動人士和公民記者提供了外面的世界有許多我們所知道的ISIS如何對待人口。 這些活動人士和記者面臨致命的危險為自己的行為,並報告他們出現在ISIS手中拘留和酷刑。 4由於ISIS繼續使用社交媒體來推動它是由拉卡,像拉卡群體是被人宰默默(RSS)的人口歡迎的消息, 5提供了一個引人注目的對抗敘事。 RSS沒有逃過ISIS的通知,並且該集團已針對綁架,襲擊的房子,以及至少一個所謂的有針對性的查殺。 在寫這篇文章的時候,ISIS據稱拿著幾個公民記者在拉卡。

此外,RSS是在線攻擊的目標ISIS支持者的騷擾,包括其成員的人身安全威脅。 例如,ISIS的支持者聲稱,ISIS已經建立的CCTV攝像機的系統中拉卡觀察居民的運動。 雖然這種說法可能是虛張聲勢,或誇張,至少有一個ISIS支持者曾表示在社交媒體上,該系統可用於尋找RSS的成員。

分析攻擊

本節將介紹一個具有高度針對性的攻擊發送到屬於RSS的電子郵件地址。 公民實驗室分析這種攻擊與RSS的同意,這要求在本報告中他們的名字中使用。在襲擊發生的包含下載鏈接誘餌文件的未經請求的電子郵件的形式。 所包含的文件的自定義惡意軟件異形受害者的計算機和攻擊者的控制下beaconed其IP地址的電子郵件帳戶。

RSS的靶向

未經請求的消息,下面被送往RSS在2014年11月從一個Gmail電子郵件地址結束。 該消息措辭謹慎,並包含具體到RSS的工作和利益的引用。針對電子郵件 6

阿拉伯語原文

我們不確定為什麼攻擊者特別提到加拿大的電子郵件誘惑。 然而,眾所周知,敘利亞的廣泛流散(包括加拿大)定期從事宣傳,有時與敘利亞的內部協調組。 因此,該消息是不是在表面上令人難以置信。 然而, 我們注意到 , 攻擊者還試圖社會工程師個人提供的RSS工作,通過請求個人Facebook頁面的身份 。

分析惡意軟件

在這次襲擊中使用的自定義惡意軟件感染了誰的意見誘餌用戶“幻燈片”,每一次信標主場與受害者的電腦和細節的IP地址,他或她的系統的計算機重新啟動。與敘利亞政權聯的惡意軟件,它不包含遠程訪問木馬(RAT)的功能,這表明它是用於識別和定位目標。

此外,由於惡意軟件發送的惡意軟件的電子郵件地址捕獲的數據,它不要求攻擊者維持一個指揮和控制服務器聯機。 此功能是將對手不確定是否能保持不間斷的互聯網連接特別有用。

感染敘事

在訪問惡意電子郵件提供的鏈接會將用戶帶到託管在文件共享網站tempsend.com的.zip文件。 在撰寫文件時有被下載只有10倍要下載的文件是“slideshow.zip”

此文件包含slideshow.exe

這個文件是一個自解壓壓縮包旨在建議,這本身就是一個幻燈片受害人的圖標。

運行時,文件打開谷歌地球屏幕幻燈片捕捉到受害者,展現了一系列在敘利亞的位置,並強調了“ISIS HQ”,並展示了所謂的美國空襲的地點等圖像。

在幻燈片如下形象的例子:

感染和數據收集

當打開時,“slideshow.zip”文件寫入和執行的文件有:“AdobeR1.exe”是惡意的,而“pictures.exe”是顯示給受害人真正幻燈片。 當幻燈片被關閉這兩個AdobeR1.exe和pictures.exe被刪除。

該AdobeR1文件寫入了一系列的執行信息採集和通信功能,包括可執行文件:

程序序列

數據收集和發送的程序順序是有點不尋常,每個程序執行單一任務 ,並通過留在註冊表中標記通信。 節目出現利用Visual C ++運行庫。首先,程序nvidrv增加自己自動運行:

它還創建了一系列的個別程序用來通信的註冊表項:

使用這些註冊表項和程序:

然後它運行GooglUpd,如果它們存在其清理程序文件,並運行AdbrRader。 AdbrRader(註冊表鍵“2”通過通信)寫入文件vgadmysadm.tmp與另一個註冊表鍵“2”與啟動信息的名稱。

接著,nvidrv運行GoogleUpate,收集系統信息,並將其寫入到:

然後nvidrv運行,收集運行的進程,這是寫入列表nvisdvr(註冊表鍵“4”):

最後,nvidrv運行svhosts,它做了windowsupdate.microsoft.com的DNS查詢測試互聯網連接。 然後它運行rundl132若沒有之前,通過檢查是否註冊表項名稱“6”是否存在。 它設置鍵“0”,並運行它。

接下來,“rundl132.exe”執行HTTP GET請求myexternalip.com並收集被感染機器的外部IP:

接下來,rundl132寫道:

那麼rundl132寫入外部IP為:

最後,rundl132運行AdobeIns,該拉鍊的win32.tmp文件夾的內容。

節目“AdobeIns.exe”需要寫的其他程序中的文件和拉鍊他們在加密,密碼保護的文件:

數據傳輸

數據是通過e-mail到由攻擊者控制的大概的帳戶發送。AdobeIns連接到一個帳戶,通過使用硬編碼的憑據SMTP在線電子郵件提供商inbox.com。 該惡意軟件然後發送一封電子郵件包含文本“你好”同一個收件箱,並附帶mxtd文件。

由惡意軟件產生的inbox.com(有刪節)SMTP流量

評估惡意軟件的功能

從這個案例中的惡意軟件是不尋常的 ,因為它依賴於一個半打不同的可執行文件,每一個任務,每一個通過標記通信下降在註冊表中。惡意軟件也很有趣,因為它並沒有提供遠程訪問,但僅發送包含受害者的IP地址和雜項系統信息的電子郵件 。 惡意軟件的計算機每次重新啟動時重新發送的信息,但它不刷新在重新啟動所發送的信息(其可以是一個錯誤)。 此行為強烈地表明,此惡意軟件的功能是作為一個信標。 所述系統信息可以被用於識別進程在未來開發,然而,由於攻擊者已經觸發了受害者的系統上的文件的執行,這是令人驚訝的是更為沒有進行,或者說的RAT(定制或廣泛使用的)中的未使用。 老鼠會一起提供的IP信息更大的訪問

如果不提供遠程接入等功能的RAT,該計劃看起來不像惡意軟件,並可能吸引端點防護工具和掃描儀不太注意。 檢測較低時,該文件最初提交VirusTotal服務,例如。 它僅註冊了55分之6防病毒掃描程序,或10%的檢出率檢測。 7

通過e-mail發送惡意軟件也提供一定程度的朦朧的,並具有攻擊者和目標之間提供了一個抽象層的額外優點:沒有必要維持的RAT命令和控制服務器。 惡意軟件自主地發送,而使該材料中的收件箱的攻擊者收集在稍後的時間。

該惡意軟件並沒有混淆的過程,而不是在其發展或交互與Windows技術性很強。 儘管如此,我們認為,該方案的作者是知道的某些技術來減少惡意軟件的知名度在網絡上,包括通過加密的電子郵件通信傳輸數據。 但是,攻擊者沒有正確執行加密電子郵件:惡意軟件不會嘗試使用在某些情況下,TLS連接。 其結果是,帳戶的登錄憑據可能是在網絡流量一應俱全。

此外,惡意軟件使用舊的PKWARE實施拉鍊加密,這不是特別安全。 對於壓縮文件的密碼也存在於沒有加密或混淆的二進制文件。

歸因

有這種惡意軟件攻擊至少有三個可能的來源:- 親政府/政權聯集團的惡意軟件

- ISIS聯黑客

- 其他的,不知名的演員

親政府/政權聯組

親政權的惡意軟件行為不斷有針對性的惡意軟件浪潮的敘利亞反對派,因為至少在2011年底這些活動已經由多種群體,包括卡巴斯基,在廣泛報導9 FireEye, 10公民實驗室, 11電子前沿基金會, 12和許多其他。 政權聯的惡意軟件有很多,通常作為顯著特徵的共同特點:- 社會工程重點反對派的需要和利益。 雖然有針對性的惡意軟件播種通常旨在階層的人(例如,感興趣的約戰鬥機,或對阿薩德政權“洩露”信息“令人震驚的”新聞人),而不是濃墨重彩的魚叉式網絡釣魚瞄準單一個人或小團體。

- 採用廣泛使用的RAT(njRAT,复刻鼠,鼠ShadowTech,DarkComet RAT和Blackshades RAT,等等)。

- 位於敘利亞IP地址空間內的至少一個命令和控制服務器(通常從地址的有限的範圍)。

- 頻繁使用像無IP動態DNS提供商。

- 用“crypters”來掩蓋二進制文件。

這種惡意軟件攻擊不同於這些元素已知的政權聯組 。 它不僅是非常有針對性的,但它也不是一個常用的RAT。 也沒有RAT功能。 惡意軟件的功能似乎是:識別和揭露目標(S)的IP地址,並把它們重新發送到每個重啟的攻擊。 此外,數據被發送到一個互聯網的電子郵件地址,並且沒有crypter用來掩蓋二進制。

我們知道只有一個先前的情況下在敘利亞在電子郵件被用來傳輸數據,而且我們認為是政權的聯繫。 該事件發生後,在2012年觀察到的,還用硬編碼的電子郵件exfiltrate。 然而,惡意軟件已經超過這種情況下大幅更多的功能:它不僅從受損部位掉了第二個階段,但它也包含了一種機制,來自Facebook exfiltrating憑證和掛鉤,例如Skype程序。

重疊的戰術,技術,和這次攻擊和攻擊前的程序(的TTP)缺乏不排除敘利亞政權聯攻擊。 這可能是政權聯組正在嘗試一種新的方法。 然而,由於已知的政權聯集團在繼續使用熟悉的TTP相同的日期範圍保持活躍,這種情況似乎不太可能。 此外,這將是奇怪的制度掛鉤的惡意軟件組進行顯著努力準備並發送有比他們通常使用哪些功能顯著少的植入物。 總之,我們發現這方面的證據支持這一假設熟悉政權聯組沒有進行攻擊 。

ISIS聯黑客

RSS工作在通過ISIS控制的領土,而面臨著由粗放ISIS目標。 目前,他們似乎是直接針對通過ISIS的綁架和其他報復,包括處決。 此外,ISIS的支持者已經明確提出,該集團正在監視,並積極追捕。 這一起的證據表明,ISIS有很強的動機,利用社會工程和/或惡意軟件找到RSS的成員 。我們認為有惡意軟件攻擊的幾個特點,隨著需求和ISIS及其支持者的約束拉卡 ,更比其他群體一致 ,因為我們了解他們。 例如:

- 惡意軟件的信標位置,但不提供的RAT功能。

- 播種試圖通過社會工程學來獲得RSS一個“私人”Facebook的身份。

- 該惡意軟件exfiltrates到網上電子郵件帳戶,因此不要求攻擊者在網上保持指揮和控制服務器。

ISIS或其支持者顯然在RSS這個惡意軟件提供的成員(基本)位置跟踪了濃厚的興趣。 在拉卡互聯網連接是極其有限的,還有一部分是在ISIS控制。 知道目標的IP地址,可以迅速縮小目標,特定的地點,和具體的互聯網服務,或者網吧裡拉卡。 由於RSS成員的身份和地點受到嚴密保護,這些信息將持有的ISIS顯著情報價值。 有了這樣的信息,ISIS可能身體內拉卡傷害人(而且也有可能是他們在土耳其邊境地區的一些能力,操作能力)。

鮮為人知的是眾所周知的有關ISIS及其支持者的技術能力; 不過,報告也開始出現提示ISIS是有意拓展自己的能力。 此外,ISIS據報導,獲得了至少一個單獨的支持13與社會工程和黑客攻擊的一些經驗:朱奈德·侯賽因(又名招),中teamp0ison黑客團隊的前成員14雖然Hussain先生及其同事據說做出威脅針對西方國家的政府,很可能他或其他人與ISIS工作已經悄然支持的努力,以確定目標的組織,這是ISIS的一側一個非常明顯的刺。

其它不知名的演員

這是可能的攻擊是演員工作未知目的和目標RSS的產物。 給定的RSS的活動,但是,目前還不清楚誰,這可能是。 這是不可能的,例如,拒絕該理論認為,FSA,或其他組相對阿薩德政權內的一些未知組負責。 不過,目前還不清楚為什麼這些群體,這不再是控制拉卡,有興趣的RSS在2014年11月的公民記者在拉卡以前的關鍵在2013年進行的非ISIS組任意逮捕。這很可能是第三方的演員,包括一些情報機構,通過一系列的電子手段密切監視各種行為者在衝突中。 然而,有什麼理由認為他們會使用一個定制的,但在技術上基本攻擊目標RSS尤其如此。

結論:ISIS不能排除

在考慮各種可能性,我們發現強勁,但不確定的間接證據支持鏈接ISIS,但我們無法直接連接該攻擊ISIS,侯賽因先生或其他ISIS的支持者。 如果確實ISIS或其支持者負責,這似乎是合理的,這樣的進攻能力仍可能在發展。我們希望發布此報告將提請注意一個新的和有關的威脅,其中包括在其目標ISIS批評。 如果ISIS負責,而這次攻擊目標的國內障礙ISIS目標,其他目標可能包括意識形態和軍事對手國外。

無論ISIS負責,這種攻擊是可能的非政權威脅的演員誰可能是剛剛開始現場敘利亞衝突仍然基本能力的工作。 從事像敘利亞內戰衝突的惡意軟件攻擊的進入成本低,並通過一個事實,即法治是不存在的,為國家的大部分地區低。 在另外的地方(在政權控制),惡意軟件攻擊似乎是國家認可的。

攻擊瞄準公民社會

公民實驗室研究對民間社會的目標數字的威脅證明,民間社會團體面臨有針對性的惡意軟件攻擊的嚴重威脅,儘管是資源不足,抵禦它們 。 15的情況下,強調了在這裡也不例外:缺乏IT和安全資源的取得很難敘利亞反對派,以解決對他們有針對性的和持續的數字威脅。 此外,如果ISIS的確是負責任的,這種情況表明,它是在衝突交戰開始調遣基本的進攻數字功能多麼容易,如何迅速的能力,可以在手無寸鐵的公民社會團體指出。警告:社會工程興旺的背景下敘利亞

這種攻擊是非常有針對性的,並且清楚地反映一個演員熟悉的有針對性的組織運營工作。 由於大多數組織工作圍繞敘利亞問題都知道,惡意軟件交付具有良好的社會工程,是一個危險的根源。這種特殊的攻擊可以通過不打開不明的人發送的文件是可以避免的 。 然而,在敘利亞許多攻擊來自劫持帳戶和模仿人已知的目標。 社會工程仍然是一個懸而未決的問題,並繼續影響整個群體的敘利亞反對派及其支持者。

這種攻擊重申通過社會工程攻擊所帶來的危險,無論是提供網絡釣魚活動或惡意軟件。 ISIS參與的間接證據表明,群體工作的主題,ISIS認為的威脅,他們的夥伴組織和支持者,應立即檢查其安全策略,並評估可能的風險,其運作模式,以及敏感信息暴露於ISIS的後果 。 即使連結ISIS證明是不正確,這是可能的,這將是在將來的威脅。

個人和團體的風險也可以諮詢提供的網絡阿拉伯人材料阿拉伯語在內的一系列十分便利的數字化安防的視頻 。

妥協指標

該惡意軟件的文件

| 文件名 | MD5 |

|---|---|

| slideshow.zip | b72e6678e79cc57d33e684528b5721bd |

| slideshow.exe | f8bfb82aa92ea6a8e4e0b378781b3859 |

文件下降了惡意軟件

| 文件名和路徑 | MD5 |

|---|---|

| C:\用戶\ [用戶名] \應用程序數據\本地的\ Temp \ IXP000.TMP \ AdobeR1.exe(注:文件夾,刪除後,關閉幻燈片文件) | aa6bcba23cd39c2827d72d33f5104856 |

| C:\用戶\ [用戶名] \應用程序數據\本地的\ Temp \ IXP000.TMP \ pictures.exe(注:文件夾,刪除後,關閉幻燈片文件) | eda83c8e4ba7d088593f22d56cf39d9f |

| C:\用戶\ [用戶名] \微軟\的Windows \ Z0xapp8T.tmp \ AdbrRader.exe | 9d36e8e3e557239d7006d0bb5c2df298 |

| C:\用戶\ [用戶名] \微軟\的Windows \ Z0xapp8T.tmp \ AdobeIns.exe | 1d5d8c5ce3854de61b28de7ca73093f1 |

| C:\用戶\ [用戶名] \微軟\的Windows \ Z0xapp8T.tmp \ GoogleUpate.exe | 55039dd6ce3274dbce569473ad37918b |

| C:\用戶\ [用戶名] \微軟\的Windows \ Z0xapp8T.tmp \ GooglUpd.exe | efdd9b96ae0f43f7d738ead2e1d5430c |

| C:\用戶\ [用戶名] \微軟\的Windows \ Z0xapp8T.tmp \ nvidrv.exe | 0e3eb8de93297f12b56de9fc33657066 |

| C:\用戶\ [用戶名] \微軟\的Windows \ Z0xapp8T.tmp \ nvisdvr.exe | 3eb6f95c321ace0e3b101fd7e2cdd489 |

| C:\用戶\ [用戶名] \微軟\的Windows \ Z0xapp8T.tmp \ rundl132.exe | 84bbd592a212f5a84923e82621e9177d |

| C:\用戶\ [用戶名] \微軟\的Windows \ Z0xapp8T.tmp \ svhosts.exe | 13caa1c95e6610f2d5134174e1fb4fd0 |

收集的信息文件(未加密)

| 文件名和路徑 |

|---|

| C:\用戶\ [用戶名] \應用程序數據\本地\微軟\的Windows \ win32.tmp \ v2cgplst.tmp |

| C:\用戶\ [用戶名] \應用程序數據\本地\微軟\的Windows \ win32.tmp \ vg2sxoysinf.tmp |

| C:\用戶\ [用戶名] \應用程序數據\本地\微軟\的Windows \ win32.tmp \ vgadmysadm.tmp |

| C:\用戶\ [用戶名] \應用程序數據\本地\微軟\的Windows \ win32.tmp \ vgosysaext.tmp |

Exfiltrated文件(加密的)

| 文件名和路徑 |

|---|

| C:\用戶\ [用戶名] \應用程序數據\本地\微軟\的Windows \ win32.tmp \ drv.sys \ mxtd |

註冊表項

| 文件名和路徑 |

|---|

| DefaultKeyboard \用戶\ F124-5KK83-F2IV9-FDN293 \ JIPC7-K2ODP-OFnD3-FJCC3 \ J1K1F-DKV8J-FKVJI-GVKBU \ 1 |

| DefaultKeyboard \用戶\ F124-5KK83-F2IV9-FDN293 \ JIPC7-K2ODP-OFnD3-FJCC3 \ J1K2F-DKV8J-FKVJI-GVKBU \ 2 |

| DefaultKeyboard \用戶\ F124-5KK83-F2IV9-FDN293 \ JIPC7-K2ODP-OFnD3-FJCC3 \ J1K3F-DKV8J-FKVJI-GVKBU \ 3 |

| DefaultKeyboard \用戶\ F124-5KK83-F2IV9-FDN293 \ JIPC7-K2ODP-OFnD3-FJCC3 \ J1K4F-DKV8J-FKVJI-GVKBU \ 4 |

| DefaultKeyboard \用戶\ F124-5KK83-F2IV9-FDN293 \ JIPC7-K2ODP-OFnD3-FJCC3 \ J1K6F-DKV8J-FKVJI-GVKBU \ 6 |

致謝

致謝:我們感謝網絡阿拉伯人和研究所的戰爭與和平報導他們的重要工作和協助。特別感謝:一些匿名的敘利亞人,正史克里特 - Nishihata,莎拉McKune,摩根侯爵-Boire,羅恩德貝特,比爾Marczak,納爾特維倫紐夫,艾琳Poetranto,和克里斯汀Dennesen。

支持這項研究是由約翰和凱瑟琳·麥克阿瑟基金會和福特基金會提供資助。

===================================================

http://www.infosecurity-magazine.com/news/isis-likely-behind-cyberattack/

타라 씰

이라크와 시리아 (ISIS)의 이슬람 국가는 사이버 전쟁 사업에 진출하고 할 수있다 : 테러리스트 그룹의 중요한 시리아 시민 미디어 그룹을 최근에 자신의 위치를 마스크를 해제하기위한 사용자 정의 디지털 공격의 대상이되었다.

에 따르면 시민의 연구소 , Raqqah 학살되고 조용히로 알려진 시리아 군 (RSS)는 라카의 도시를 점령 ISIS 요소에 의해 인권 침해를 문서화의지지를 초점을 맞추고있다. 그것은 시리아 북부에 위치하고 있으며 시리아 남북 전쟁의 주요 갈등 인화점가되고있다.

도시에서 ISIS의 힘은 소문에 집 급습, 납치 및 암살 혐의로 그룹을 대상으로했다. 이 그룹은 또한 ISIS 그룹 감시되고 조롱을 포함, ISIS와 그 지지자 온라인 위협에 직면 해있다.

"우리가 결정적으로 ISIS 또는 그 지지자에 대한 공격을 속성 할 수 없습니다 만, ISIS에 대한 링크가 그럴듯,"CL 지적했다. "공격에 사용 된 악성 코드는 시리아 정권에 연결된 캠페인에서 실질적으로 다른, 공격은 ISIS 세력의 활동 목표는 그룹에 대해 초점을 맞추고 있습니다."

마스크 해제 공격은 신중하게 표현 된 원치 않는 spearfishing 이메일의 형태를 가지고 가고, RSS의 작업과 이익에 특정 참조를 포함. 그것은 결과적으로 피해자의 컴퓨터를 프로파일 링과 공격자의 통제하에 이메일 계정에 IP 주소를 beaconed 사용자 정의 악성 코드를 포함 미끼 파일에 대한 다운로드 링크를 포함.

이메일 읽기 :

"Raqqah의 삶의 현실의 진정한 사진을 제공하는 당신의 노력에 감사드립니다. 시리아는 캐나다에 거주하는 바와 같이 우리는 우리가 시리아의 삶의 현실에 빛을 흘리기의 중요성을 믿기 때문에 미디어와 협력, 특히 Raqqah된다. 우리는 Raqqah의 삶의 현실에 긴 뉴스 보고서를 준비하고있다. 우리는 오류가있는 경우에 당신이 그것을 해결 것이라는 희망으로 당신과 함께 몇 가지 정보를 공유하고 있습니다. 우리는 예비 보고서뿐만 아니라, Raqqah 도시의지도를 준비했습니다. 우리는 당신이 그들과 함께 그것의 모양과 오류의 정보를 통보 바랍니다. 우리는 또한 당신이 페이스 북에 될 일이 있다면 당신이 괜찮다면 우리가 직접 그와 통신 할 수 있도록, 당신은, 캠페인에 대한 책임이있는 사람의 계정으로 우리를 제공 할 수 있기를 바랍니다.

공격은 "슬라이드 쇼"미끼를 보는 사용자를 감염 및 때마다 자신의 시스템에 대한 컴퓨터가 다시 시작을 피해자의 컴퓨터 및 세부 사항의 IP 주소와 함께 집 비콘들. 이 동작은 이러한 악성 코드의 기능이 비콘 역할을 할 것을 제안합니다.

증거는 ISIS 링크를 가리키는 그룹은 지적했다. "시리아 정권에 연결된 악성 코드 달리, 그것이 확인하고 대상을 찾기위한 것입니다 제안, 더 원격 액세스 트로이 목마 (RAT) 기능은 포함하지 않습니다,"CL은 말했다. 악성 코드가 이메일 주소로 악성 코드에 의해 캡처 된 데이터를 전송하기 때문에 "또한, 그것은 공격자가 온라인 명령 및 제어 서버를 유지 관리 할 필요가 없습니다. 이 기능은 중단없이 인터넷 연결을 유지할 수 있는지 여부를 잘 모르는 상대에게 특히 유용 할 것 "이라고 말했다.

약간의 기술적 인 정교함을 (즉, 그것은 반전 좌절 더 공격, 코드 난독 또는 기술을 사용하지 않습니다,하지만, ISIS 내에서 많은 요소가 지금 제어를 부과 디지털 방법을 사용하여 상대를 대상으로 점점 더 유창하게 성장하고있다. 또한이이 공격,, ISIS는 사회 공학적 해킹 약간의 경험과 적어도 하나의 개인의지지를 얻고 보도했습니다 Junaid 후세인 (일명 트릭), teamp0ison의 전 멤버, 해킹 팀.

"ISIS 대상으로 인터넷 카페에 대한 보고서는 점점 더 일반적인 성장 및 보고서는 인터넷 카페에서의 동작을 추적하는 키로거의 사용 가능성뿐만 아니라 지정되지 않은 IP 스니퍼를 가리키는 경우에,"CL이 보도했다.

"각각의 가능성을 고려하면, 우리는 ISIS에 대한 링크를 지원하는 강력한하지만 결정적 정황 증거를 발견,"CL은 말했다. "ISIS가 책임 여부에 상관없이,이 공격은 시리아 충돌에 아직도 초보적인 기능을 필드 시작 할 수있다이 아닌 정권의 위협 배우의 일 가능성이 높습니다. 시리아 내전과 같은 충돌 악성 코드 공격에 참여에 대한 항목 비용은 낮은, 그리고 법의 지배는 국가의 큰 부분에 대한 존재하지 않는 사실에 의해 낮은했다. "

에 따르면 시민의 연구소 , Raqqah 학살되고 조용히로 알려진 시리아 군 (RSS)는 라카의 도시를 점령 ISIS 요소에 의해 인권 침해를 문서화의지지를 초점을 맞추고있다. 그것은 시리아 북부에 위치하고 있으며 시리아 남북 전쟁의 주요 갈등 인화점가되고있다.

도시에서 ISIS의 힘은 소문에 집 급습, 납치 및 암살 혐의로 그룹을 대상으로했다. 이 그룹은 또한 ISIS 그룹 감시되고 조롱을 포함, ISIS와 그 지지자 온라인 위협에 직면 해있다.

"우리가 결정적으로 ISIS 또는 그 지지자에 대한 공격을 속성 할 수 없습니다 만, ISIS에 대한 링크가 그럴듯,"CL 지적했다. "공격에 사용 된 악성 코드는 시리아 정권에 연결된 캠페인에서 실질적으로 다른, 공격은 ISIS 세력의 활동 목표는 그룹에 대해 초점을 맞추고 있습니다."

마스크 해제 공격은 신중하게 표현 된 원치 않는 spearfishing 이메일의 형태를 가지고 가고, RSS의 작업과 이익에 특정 참조를 포함. 그것은 결과적으로 피해자의 컴퓨터를 프로파일 링과 공격자의 통제하에 이메일 계정에 IP 주소를 beaconed 사용자 정의 악성 코드를 포함 미끼 파일에 대한 다운로드 링크를 포함.

이메일 읽기 :

"Raqqah의 삶의 현실의 진정한 사진을 제공하는 당신의 노력에 감사드립니다. 시리아는 캐나다에 거주하는 바와 같이 우리는 우리가 시리아의 삶의 현실에 빛을 흘리기의 중요성을 믿기 때문에 미디어와 협력, 특히 Raqqah된다. 우리는 Raqqah의 삶의 현실에 긴 뉴스 보고서를 준비하고있다. 우리는 오류가있는 경우에 당신이 그것을 해결 것이라는 희망으로 당신과 함께 몇 가지 정보를 공유하고 있습니다. 우리는 예비 보고서뿐만 아니라, Raqqah 도시의지도를 준비했습니다. 우리는 당신이 그들과 함께 그것의 모양과 오류의 정보를 통보 바랍니다. 우리는 또한 당신이 페이스 북에 될 일이 있다면 당신이 괜찮다면 우리가 직접 그와 통신 할 수 있도록, 당신은, 캠페인에 대한 책임이있는 사람의 계정으로 우리를 제공 할 수 있기를 바랍니다.

공격은 "슬라이드 쇼"미끼를 보는 사용자를 감염 및 때마다 자신의 시스템에 대한 컴퓨터가 다시 시작을 피해자의 컴퓨터 및 세부 사항의 IP 주소와 함께 집 비콘들. 이 동작은 이러한 악성 코드의 기능이 비콘 역할을 할 것을 제안합니다.

증거는 ISIS 링크를 가리키는 그룹은 지적했다. "시리아 정권에 연결된 악성 코드 달리, 그것이 확인하고 대상을 찾기위한 것입니다 제안, 더 원격 액세스 트로이 목마 (RAT) 기능은 포함하지 않습니다,"CL은 말했다. 악성 코드가 이메일 주소로 악성 코드에 의해 캡처 된 데이터를 전송하기 때문에 "또한, 그것은 공격자가 온라인 명령 및 제어 서버를 유지 관리 할 필요가 없습니다. 이 기능은 중단없이 인터넷 연결을 유지할 수 있는지 여부를 잘 모르는 상대에게 특히 유용 할 것 "이라고 말했다.

약간의 기술적 인 정교함을 (즉, 그것은 반전 좌절 더 공격, 코드 난독 또는 기술을 사용하지 않습니다,하지만, ISIS 내에서 많은 요소가 지금 제어를 부과 디지털 방법을 사용하여 상대를 대상으로 점점 더 유창하게 성장하고있다. 또한이이 공격,, ISIS는 사회 공학적 해킹 약간의 경험과 적어도 하나의 개인의지지를 얻고 보도했습니다 Junaid 후세인 (일명 트릭), teamp0ison의 전 멤버, 해킹 팀.

"ISIS 대상으로 인터넷 카페에 대한 보고서는 점점 더 일반적인 성장 및 보고서는 인터넷 카페에서의 동작을 추적하는 키로거의 사용 가능성뿐만 아니라 지정되지 않은 IP 스니퍼를 가리키는 경우에,"CL이 보도했다.

"각각의 가능성을 고려하면, 우리는 ISIS에 대한 링크를 지원하는 강력한하지만 결정적 정황 증거를 발견,"CL은 말했다. "ISIS가 책임 여부에 상관없이,이 공격은 시리아 충돌에 아직도 초보적인 기능을 필드 시작 할 수있다이 아닌 정권의 위협 배우의 일 가능성이 높습니다. 시리아 내전과 같은 충돌 악성 코드 공격에 참여에 대한 항목 비용은 낮은, 그리고 법의 지배는 국가의 큰 부분에 대한 존재하지 않는 사실에 의해 낮은했다. "

==========================

악성 코드 공격은 시리아 ISIS 비평가 타겟팅

2014년 12월 18일에 의해 존 스콧 - Railton 과 세스 하디 와 협력, 사이버 아랍인 .

: 사이버 아랍인의 웹 사이트에 아랍어로 제공 هجوم خبيث يستهدف سوريين ينتقدون "داعش

개요

이 보고서는 이라크와 시리아의 이슬람 국가에 대한 정황 링크가있는 악성 코드 공격을 설명합니다. 개발 위협을 강조의 관심에서,이 게시물은 공격을 분석하고 타협 지표의 목록을 제공합니다.이라크의 이슬람 국가, 시리아 (ISIS)의 중요한 시리아 시민 미디어 그룹은 최근 자신의 위치를 마스크를 해제하기위한 사용자 정의 디지털 공격 대상이되었다. 시리아 군, Raqqah가 조용히 (RSS)를 학살되고, 아칸소 Raqah의 도시를 점령 ISIS 요소에 의해 인권 침해를 문서화의지지를 초점을 맞추고있다. 응답에서, 도시에서 ISIS의 힘은 소문에 집 급습, 납치 및 암살 혐의로 그룹을 대상으로했다. 이 그룹은 또한 ISIS 그룹 감시되고 조롱을 포함, ISIS와 그 지지자 온라인 위협에 직면 해있다.

우리가 결정적으로 ISIS 또는 그 지지자에 대한 공격을 속성 할 수 없습니다 만, ISIS에 대한 링크는 그럴듯. 공격에 사용 된 악성 코드는 시리아 정권에 연결된 캠페인에서 실질적으로 다른, 공격은 ISIS 세력의 활동 대상 그룹에 대해 초점을 맞추고 있습니다.

배경 : 시민 기자 위협을 받고 ISIS 제어 영토에서

시리아 내전이 계속, 시리아 시민 기자와 비폭력 활동가들은 점점 더 안전하지 않은 환경에서 작동합니다. 정권은 자신의 작품을 환영하지 않았다, 자주 (참조 체포와 구금, 그리고 다년간의 해킹 캠페인을 대상으로 한 프로 정권 / 정권 링크 그룹 ). 또한, 시리아 야당의 모든 요소가 균일하게 비폭력 운동가들과 시민 기자를 지원했다. 최근 Raqqah 같은 지역에서 비폭력 활동가들은 새롭고 매우 심각한 위협에 직면 ISIS를. 보고서의 증가는 ISIS 체계적으로 잔학 행위를 문서화하거나 때로는 "스파이"를 찾는 구실로, 서방 언론과 원조 기관과의 통신 그룹을 목표로하는 것이 좋습니다. (1)

지도 : Raqqah는 빨간색 화살표로 표시됩니다. 블랙 = ISIS, 빨간색 = 시리아 정권, 녹색 = 자유 시리아 군, 쿠르드어 노란색 = 색상은 주로 다음과 같은 그룹의 통제 영역을 나타냅니다. 참고 : 맵이 매우 상세한 아니며, 완전히 최신 상태로 있지만, 제어의 일반 영역을 표시하는 데 유용합니다. 출처 : @DeSyracuse

ISIS에 의한 정보 통제

2014 동안, 보고서-많은 ISIS 캡처 운동가 스마트 폰과 노트북을 압수되지 않은, 즉 다수가 있었다. 이러한 검색을 경험하고 보고서 '저자 중 한과 이야기 시리아에 따르면, ISIS는 때때로 사람과 단체가 대상으로,뿐만 아니라 "유엔 - 이슬람'활동의 증거를 추구에 대한 정보를 수집하기 위해 압수 스마트 폰과 노트북에서 데이터를 추출 .ISIS는 라카와 다른 지역의 그들의 통제를 시멘트로, 보고서는 ISIS 내 요소 제어를 부과 디지털 방법을 사용하여 상대를 대상에서 점점 더 정교 해지고 것을 제안 (그들 모두는 확인하지만) 최근에 등장했다. ISIS 인터넷 카페 대상에 대한 보고서 2 점차 일반화 성장, 어떤 경우에는 보고서는 키로거의 사용 가능성뿐만 아니라 지정되지 않은 "IP 스니퍼"인터넷 카페의 행동을 추적 할 수 가리 킵니다. (3)

라카에서 비폭력 활동가와 시민 기자의 상황

라카에 본사를 둔 비폭력 운동가들과 시민 기자는 우리가 ISIS 인구를 처리하는 방법에 대한 지식의 정도와 외부 세계를 제공하고 있습니다. 이 활동가들과 기자는 자신의 행동에 대한 인간의 위험에 직면하고, 보고서는 ISIS의 손에 자신의 구금과 고문의 등장. (4)ISIS는 라카, Raqqah 같은 그룹이 학살 조용히을되고있다 (RSS)의 인구에 의해 환영 메시지 밀어 소셜 미디어를 사용하여 계속 5 제공하는 강력한 카운터 이야기를. RSS는 ISIS '통지를 탈출하지 않은, 그룹은 납치, 집 급습을 목표로하고 있으며, 적어도 하나의 타겟이 살인을 주장했다. 글을 쓰는 시점에서, ISIS는 주장 라카의 여러 시민 기자를 잡고있다.

또한, RSS는 회원들의 신체적 안전에 대한 위협을 포함, 괴롭힘 ISIS 지지자에 의해 온라인으로 대상으로합니다. 예를 들어, ISIS 지지자 ISIS는 주민들의 움직임을 관찰 할 라카에 CCTV 카메라 시스템을 구축했다고 주장했다. 이 주장은 허세 또는 과장 일 수 있지만, 적어도 하나의 ISIS 후원자는이 시스템이 RSS의 구성원을 찾기 위해 사용될 수 있음을 소셜 미디어에 표시하고 있습니다.

공격 분석

이 섹션은 RSS에 속하는 전자 메일 주소로 전송 타겟이 공격을 설명한다. 시민 랩은 자신의 이름이 보고서에 사용할 것을 요청 RSS의 동의,이 공격을 분석 하였다.공격 디코이 파일 다운로드 링크를 포함하는 원치 않는 전자 메일의 형태로 가져 갔다. 피해자의 컴퓨터를 프로파일 링과 공격자의 통제하에 전자 메일 계정에 IP 주소를 beaconed 파일에 포함 된 사용자 정의 악성 코드.

RSS의 대상

원치 않는 메시지는 아래의 Gmail 이메일 주소 일 ~ 11 월 2014 년 말에 RSS를 보냈습니다. 이 메시지는 신중하게 표현하고, RSS의 작업과 이익에 특정 참조를 포함했다.이메일 타겟팅 (6)

원래 아랍어

공격자가 특별히 이메일 유혹에 캐나다를 언급 왜 우리는 확실하다. 그러나, 잘 (캐나다 포함) 시리아의 다양한 디아스포라 정기적으로 가끔 시리아 내 단체들과 협력하여, 옹호에 종사하는 것으로 알려져있다. 따라서, 메시지는 그 얼굴에 타당하지 않다. 그러나, 우리는 공격자가 사회적 엔지니어에게 개인 페이스 북 페이지를 요청하여, RSS와 협력 개인의 정체성을 시도 있습니다.

악성 코드 분석

이 공격에 사용 된 사용자 정의 악성 코드는 "슬라이드 쇼"미끼를 보는 사용자를 감염 및 때마다 자신의 시스템에 대한 컴퓨터가 다시 시작을 피해자의 컴퓨터 및 세부 사항의 IP 주소와 함께 집 비콘들.시리아 정권에 연결된 악성 코드 달리, 그것이 확인하고 대상을 찾기위한 것입니다 제안, 더 원격 액세스 트로이 목마 (RAT) 기능은 포함하지 않습니다.

악성 코드가 전자 메일 주소로 악성 코드에 의해 수집 된 데이터를 전송하기 때문에 또한, 상기 공격자가 온라인 명령 및 제어 서버를 유지할 것을 요구하지 않는다. 이 기능은 중단없이 인터넷 연결을 유지할 수 있는지 여부를 잘 모르는 상대에게 특히 유용 할 것이다.

감염의 설화

악의적 인 전자 메일에 포함 된 링크에 액세스하면 파일 공유 사이트 tempsend.com에서 호스팅 .zip 파일을 사용자에게 전송한다. 파일을 작성 당시 가지고 10 회 다운로드다운로드되는 파일은 "slideshow.zip"입니다

이 파일은 slideshow.exe을 포함

이 파일은 그 자체 슬라이드 쇼입니다 피해자에 제안하기위한 아이콘이 자동 압축 풀림 보관입니다.

실행하면, 파일은 구글 어스 화면의 슬라이드 쇼가 시리아에 위치하는 일련의를 표시하고, "ISIS HQ"미국의 공습의 추정 위치를 보여주는 다른 이미지를 강조, 피해자 캡쳐 열립니다.

다음과 같이 슬라이드 쇼의 이미지의 예 :

감염 및 데이터 수집

열었을 때, "slideshow.zip"파일을 작성하고 여러 파일을 실행합니다 :"AdobeR1.exe"는 "pictures.exe"는 피해자에게 표시 정품 슬라이드 쇼 동안 악성이다. 슬라이드 쇼가 닫히면 AdobeR1.exe 및 pictures.exe 모두 삭제됩니다.

AdobeR1 파일이 포함하는 정보 수집 및 통신 기능을 수행하는 실행 가능한 일련의 파일을 기록한다 :

프로그램 순서

데이터 수집 및 송신 프로그램 시퀀스는 각각의 프로그램은 하나의 작업을 수행하고 레지스트리에 남아 마커를 통해 통신하여, 다소 특이하다. 프로그램은 비주얼 C ++ 런타임 라이브러리를 사용하게 나타납니다.첫째, 프로그램 nvidrv 자동 실행에 자신을 추가합니다

그것은 또한 개별 프로그램 통신에 사용할 레지스트리 키의 일련의 작성

을 사용하여 레지스트리 키 및 프로그램 :

그런 다음 그들이 존재하는 경우 프로그램 파일을 정리 GooglUpd을 실행하고, AdbrRader를 실행합니다. AdbrRader가 (레지스트리 키 "2"를 통해 통신하는) 시작 정보와 다른 레지스트리 키 "2"의 이름으로 파일 vgadmysadm.tmp를 기록합니다.

다음으로, nvidrv 시스템 정보를 수집에 기록 GoogleUpate는, 실행 :

그런 다음에 기록되어 실행중인 프로세스의 목록을 수집 nvisdvr (레지스트리 키 "4")을 실행 nvidrv :

마지막으로, nvidrv는 windowsupdate.microsoft.com에 대한 DNS 쿼리를 수행하여 인터넷 연결을 테스트하는 svhosts를 실행합니다. 이 레지스트리 키 이름 "6"의 존재 여부를 확인하여,하지 전에이있는 경우 그 다음 rundl132 실행됩니다. 그것은 "0"에 키를 설정하고 그것을 실행합니다.

다음으로, "rundl132.exe는"myexternalip.com로 HTTP GET 요청을 수행하고, 감염된 시스템의 외부 IP를 수집

다음으로, rundl132 글 :

그런 다음 rundl132 외부 IP를하는 기록 :

마지막으로, rundl132는 win32.tmp 폴더의 내용을 참아 요하는 AdobeIns를 실행합니다.

프로그램 "AdobeIns.exe는"다른 프로그램에서 작성한 파일을 받아 암호화, 암호로 보호 된 파일을 참아 요 :

데이터 전송

데이터는 아마도 공격자에 의해 제어되는 계정에 전자 메일로 전송됩니다.AdobeIns는 하드 코드 된 자격 증명을 사용하여 SMTP를 통해 온라인 전자 메일 공급자의 inbox.com에서 계정에 연결합니다. 악성 코드는 텍스트에 "Hello"를 포함하는 동일한받은 편지함 및 첨부 mxtd 파일을 전자 메일을 보냅니다.

(redactions와) inbox.com에 악성 코드에 의해 생성 된 SMTP 트래픽

악성 코드의 기능 평가

그것은 하나의 임무를 대여섯 별도의 실행 파일, 각에 의존하고, 마커를 통해 통신 각 레지스트리에 떨어 본 사례 연구에서 볼 악성 코드는 이례적인 일이다.악성 코드는 원격 액세스를 제공하지 않기 때문에 흥미 롭다 있지만 피해자의 IP 주소 및 기타 시스템 정보를 포함하는 이메일을 송신한다. 악성 코드는 정보를 컴퓨터를 다시 시작할 때마다 다시 전송하지만 (버그가 있습니다) 다시 시작할 때 전송 된 정보를 갱신하지 않습니다. 이 동작은 이러한 악성 코드의 기능이 비콘 역할을 할 것을 제안합니다. 시스템 정보는 공격자가 더 촬영되지 않은 것은 놀라운 일이며, 또는 피해자의 시스템 파일의 실행을 트리거 이미있다 그러나 때문에, 장래에 이용하기 프로세스를 식별하는 데 사용될 수 RAT (또는 관례 널리 이용 )를 사용하지 않았다. RAT는 IP 정보와 함께 더 큰 액세스를 제공하는 것

원격 액세스 및 다른 RAT 기능을 제공하지 않음으로써, 악성 프로그램은 이하와 같이 보이고, 엔드 포인트 보호 도구 및 스캐너로부터 적은 관심을 끌 수있다. 파일이 첫 번째 예를 들어, VirusTotal에 제출되었을 때 탐지 낮았다. 그것은 안티 바이러스 스캐너, 또는 10 %의 검출 율들만 55분의 6 탐지 등록. (7)

이메일을 통해 악성 코드를 전송하는 것은 불명료의 정도를 제공하고, 공격자와 타겟 사이의 추상화 계층을 제공하는 부가적인 장점을 갖는다 : RAT 명령 및 제어 서버를 유지 관리 할 필요가 없다. 악성 코드는 나중에 수집하는 공격자에 대한받은 편지함에 소재를두고 자율적으로 전송한다.

악성 코드는 더 난처 프로세스가 없습니다 및 Windows와의 개발 또는 상호 작용에 고도의 기술이 아니다. 그럼에도 불구하고 프로그램의 작성자가 암호화 된 전자 메일 통신을 통해 데이터를 송신하는 단계를 더 포함하는, 네트워크에서 악성의 가시성을 감소시키는 특정한 기술을 알고 있다고 믿는다. 그러나, 공격자는 정확하게 암호화 된 전자 메일을 구현하지 않은 : 악성 특정한 경우 TLS 연결을 사용하려고 시도하지 않을 것이다. 결과적으로, 계정 로그인 인증 정보는 네트워크 트래픽에 쉽게 이용 될 수있다.

또한, 악성 코드는 특히 안전하지 않습니다 우편 암호화의 이전 PKWARE 구현을 사용합니다. 압축 파일의 암호는 암호화 또는 난독없이 바이너리에 존재한다.

속성

이 악성 코드 공격에 대한 최소한 세 가지 소스가 있습니다 :- 프로 체제 / 정권 링크 된 악성 코드 그룹

- ISIS 링크 해커

- 기타, 알 수없는 배우

프로 - 정권 / 정권 링크 그룹

프로 - 정권 악성 코드 행위자는 지속적으로 적어도 늦은 2011 년 그 캠페인이 광범위하게 스키를 포함한 그룹의 범위에 의해보고 된 이후 악성 코드의 파도와 시리아 반대를 대상으로 한 9 FireEye, 10 시민 연구소, (11) , 전자 프론티어 재단 (Electronic Frontier Foundation) (12) 및 많은 다른 사람. 정권 링크 된 악성 코드는 일반적으로 구별되는 특성의 역할을 일반적인 기능을 가지고 있습니다 :- 야당의 요구와 관심에 초점을 맞춘 사회 공학. 대상이지만, 악성 코드 시드 종종 사람들 (예를 들어, 아사드 정권에 대한 전투기, 또는 '유출'정보에 대한 '충격적인'뉴스에 관심 명)보다는 신중하게 작성 스피어 피싱은 한 개인 또는 소규모 그룹을 대상의 수업 목표로하고있다.

- 널리 사용되는 쥐 (다른 사람의 사이에서 njRAT, 익스트림 쥐, ShadowTech 쥐, DarkComet RAT 및 Blackshades RAT)를 사용합니다.

- 시리아 IP 공간 내에 위치 된 적어도 하나의 명령 - 및 - 제어 서버 (종종 제한된 주소 범위에서).

- 노 IP와 같은 동적 DNS 제공 업체를 자주 사용.

- "crypters"의 사용은 이진 불명료.

이러한 악성 코드의 공격은 각각의 요소에 공지 정권 결합 그룹과 다르다. 예외적으로 목표는하지만, 그것은 또한 일반적으로 사용하는 RAT 없습니다뿐만 아니라. 도 아니다 RAT 기능을 가지고있다. 식별 및 대상 (들)의 IP 주소를 마스크를 해제하고, 각 재부팅으로 공격자에게 다시 보내 : 악성 코드의 기능은 것으로 보인다. 또한, 데이터는 인터넷 전자 메일 주소로 전송하고, 어떤 crypter는 이진을 불명료하게 사용되지 않는다.

우리는 알고있는 하나 앞의 경우 전자 메일 데이터를 전송하기 위해 사용되었던 시리아, 우리는 정권 연결되었다 믿었다. 2012에서 관찰 된 사건은 또한 하드 코딩 exfiltrate 전자 메일을 사용했다. 그러나, 악성 코드가이 경우보다 훨씬 더 많은 기능을 가지고 :뿐만 아니라 그것은 손상된 사이트에서 두 번째 단계를 드롭 할뿐만 아니라 페이스 북에서 자격 증명을 exfiltrating 스카이프 같은 프로그램을 후킹하는 메커니즘을 포함 않았다.

전술, 기술, 그리고이 공격과 사전 공격 사이의 절차 (TTPs)에서 중복의 부족은 시리아 정권 링크 공격자를 배제하지 않습니다. 그것은 정권 링크 그룹이 새로운 접근 방식을 시도하는 것이 가능하다. 그러나 알려진 정권 링크 그룹이 익숙한 TTPs를 사용하여 동일한 날짜 범위 동안 활성 상태로 유지하기 위해 계속 주어진,이 시나리오는 아닌 것 같습니다. 정권 연결된 악성 코드 그룹이 준비하고 그들이 일반적으로 사용하는 것보다 훨씬 적은 기능을 가진 임플란트를 보낼 상당한 노력을 수행 할뿐만 아니라, 이상한 것이다. 이와 함께, 우리가 발견이 증거는 가설을 잘 알고 정권 링크 그룹 지원 공격을 수행하지 않았다.

ISIS 링크 해커

RSS는 ISIS에 의해 제어 영역 내에서 동작하며, ISIS 타겟팅 광범위한 직면하고있다. 현재, 그들은 직접 사형 집행 납치 및 다른 보복을위한 ISIS의 대상이 될 것으로 보인다. 또한, ISIS 지지자 명시 적으로 그룹을 감시하고 적극적으로 사냥 것을 제안했다. 함께이 증거는 ISIS는 RSS의 멤버를 찾기 위해 사회 공학 및 / 또는 악성 코드를 사용하여에 대한 강한 의욕을 갖고 있음을 시사한다.우리는 우리가 그들을 이해, 요구와 ISIS와 그 지지자의 제약 라카에서보다는 이렇게 다른 그룹에 맞춰 악성 코드 공격의 몇 가지 기능이 있다고 생각합니다. 예를 들어 :

- 악성 코드 탐지 위치는하지만 RAT 기능을 제공하지 않습니다.

- 시드 사회 공학을 통해 RSS에서 '개인'페이스 북 ID를 얻기 위해 시도합니다.

- 온라인 이메일 계정 악성 exfiltrates, 따라서 온라인 명령 및 제어 서버를 유지하는 공격자를 요구하지.

ISIS 또는 그 지지자들은 분명이 악성 코드가 제공하는 RSS의 구성원의 (초보) 위치 추적에 강한 관심을 가지고있다. Raqqah에서 인터넷 연결은 매우 제한되며, 그 중 일부는 ISIS의 제어하에있다. 타겟의 IP 주소를 아는 것은 신속 Raqqah 특정 위치 및 특정 인터넷 서비스 또는 인터넷 카페 대상 범위를 좁힐 수 있었다. RSS 부재의 ID 및 위치가 밀접하게 보호되는 점을 감안 이러한 정보는 ISIS 상당한 지능 값을 보유한다. 이런 종류의 정보로 무장 한, ISIS는 물리적으로 Raqqah 내에서 사람을 해칠 수 (그들은 터키의 국경 지역의 일부 용량에서 작동 할 수있는 능력을 가지고 또한 가능하다).

작은 공개적으로 ISIS와 그 지지자들의 기술 능력에 대해 알려진; 그러나 보고서는 ISIS는 능력을 확대에 관심이 있음을 시사 등장하기 시작했다. 또한, ISIS는 적어도 하나의 개인의 지원을 얻은 보도했다 (13) 사회 공학적 해킹 약간의 경험과 :. Junaid 후세인 (일명 트릭), teamp0ison 해킹 팀의 전 멤버가 (14) 씨 후세인과 동료가 보도 위협을 한 반면 서방 정부에 대해, 그가 또는 ISIS 작업을 다른 사람이 조용히 ISIS의 측면에서 매우 눈에 보이는 가시 인 대상 조직을 식별하기위한 노력을 지원하는 것을 가능하다.

기타 알 수없는 배우

이 공격이 알 수없는 목적을 위해 노력하고 RSS를 대상으로 배우의 산물이라고 할 수있다. RSS의 활동을 고려할 그러나이 누가 될지 불분명하다. 그것은 불가능하다, 예를 들어, FSA, 또는 아사 정권 대향 다른 그룹 내의 알려지지 않은 그룹이 담당한다는 이론을 거부. 라카의 시민 기자들은 더 이상 라카를 제어 해당 그룹이, 11 월 2014 년 RSS 관심이 왜 그러나, 불분명하다 2013 년 비 ISIS 그룹에 의해 수행 임의 체포 이전에 중요했다.그것은 여러 정보 기관을 포함하여 제 3 자 배우, 밀접하게 전자 수단의 범위를 통해 충돌 다양한 배우를 모니터링 가능성이 높습니다. 그러나, 그들은 특히 RSS를 대상으로 맞춤형하지만 기술적으로 초보적인 공격을 사용하는 것이 좋습니다 거의 이유가있다.

결론 : ISIS는 배제 할 수 없다

각각의 가능성을 고려하면, 우리는 ISIS에 대한 링크를 지원하는 강력한하지만 결정적 정황 증거를 찾을 수 있습니다. 그러나, 우리는 ISIS 씨 후세인, 또는 다른 ISIS 지지자에 직접 공격을 연결할 수 없습니다. 참으로 ISIS 또는 지지자가 담당 할 경우, 이러한 공격 능력은 아직 개발 될 수 있음을 합리적인 것 같다.우리는이 보고서를 게시하는 것은 그 대상 중 ISIS 비평가를 포함하는 새와 관련된 위협에 대한 관심을 이끌어 낼 수 있기를 바랍니다. 이 공격 대상은 국내 ISIS 목표의 장애물은, 다른 대상 해외 이념적 군사적 적대를 포함 할 수있다 동안 ISIS는 책임합니다.

ISIS는 책임이 있는지 여부,이 공격은 가능성이 바로 시리아 충돌에 아직도 초보적인 기능을 필드 시작 할 수있다이 아닌 정권의 위협 배우의 작품입니다. 시리아 내전과 같은 충돌의 악성 코드 공격에 참여에 대한 항목 비용은 낮은, 그리고 법의 지배는 국가의 큰 부분에 대한 존재하지 않는 사실에 의해 낮은했다. (정권의 통제하에있는) 또 다른 지역에서는 악성 코드 공격은 국가가 허가 한 것으로 나타났습니다.

시민 사회를 대상으로 공격

시민 사회에 대한 대상으로 디지털 위협에 시민 실험실 연구는 시민 사회 단체가이를 방어하기 위해 자원이 미달 임에도 불구하고, 대상으로 악성 코드 공격으로부터 심각한 위협에 직면하고 있음을 확인합니다. (15) 의 경우가 여기에 강조도 예외는 아니다 : IT 및 보안 자원의 부족 만들었다 그것은 어려운 시리아 반대는 그들에 대한 표적 및 영구 디지털 위협을 해결하기 위해. ISIS는 참으로 책임이있는 경우 또한,이 경우는 기본 공격 디지털 기능을 수비하기 위해 충돌 교전국에 대해 얼마나 쉽게 제안하고, 얼마나 빨리 기능은 비무장 시민 사회 단체에서 지적 될 수있다.경고 : 사회 공학 (Social Engineering)는 시리아의 상황에서 번창

이 공격은 예외적으로 대상으로, 명확하게 대상 조직의 운영에 익숙한 배우의 작품을 반영했다. 시리아를 둘러싼 문제에 대한 작업 대부분의 조직이 알다시피, 좋은 사회 공학와 함께 제공되는 악성 코드 위험의 지속적인 소스입니다.이 특정 공격은 알 수없는 사람이 보낸 파일을 열 수 없습니다 방지 할 수있다. 그러나 시리아 많은 공격은 납치 계정에서 온 대상으로 알려진 사람들을 가장. 사회 공학은 미해결 문제로 남아있다, 그리고 시리아 야당과 그 지지자에 걸쳐 그룹을 손상하고 있습니다.

이 공격은 피싱 캠페인 또는 악성 코드를 제공하는지 여부, 사회 공학적 공격으로 인한 위험을 재확인한다. ISIS 개입 정황 증거는 그룹 ISIS는 위협을만한 주제에 노력하고, 자신의 파트너 조직과 지지자, 긴급의 보안 정책을 검토하고 자신의 작업에 사용할 수있는 위험을 평가해야하고, 민감한 정보의 노출의 결과 ISIS에 제안 . ISIS에 링크 틀렸다해도,이 미래에 위협이 될 수 있다는 것이다.

위험에 처한 개인 및 그룹도 할 수 있습니다 사이버 아랍인에 의해 제공 아랍어 자료 문의 매우 접근의 시리즈를 포함 디지털 보안에 대한 비디오를 .

타협의 표시

악성 코드 파일

| 파일 이름 | MD5 |

|---|---|

| slideshow.zip | b72e6678e79cc57d33e684528b5721bd |

| slideshow.exe | f8bfb82aa92ea6a8e4e0b378781b3859 |

파일은 악성 코드에 의해 떨어졌다

| 파일 이름 및 경로 | MD5 |

|---|---|

| C : \ 사용자 \ [사용자 이름] \의 AppData \ 로컬 \ 온도 \ IXP000.TMP \ AdobeR1.exe (참고 : 폴더와 파일을 슬라이드 쇼 종료 후 삭제) | aa6bcba23cd39c2827d72d33f5104856 |

| C : \ 사용자 \ [사용자 이름] \의 AppData \ 로컬 \ 임시 \ IXP000.TMP의 \의 pictures.exe (참고 : 폴더와 파일을 슬라이드 쇼 종료 후 삭제) | eda83c8e4ba7d088593f22d56cf39d9f |

| C : \ 사용자 \ [사용자 이름] \ 마이크로 소프트 \ WINDOWS \ Z0xapp8T.tmp \ AdbrRader.exe | 9d36e8e3e557239d7006d0bb5c2df298 |

| C : \ 사용자 \ [사용자 이름] \ 마이크로 소프트 \ WINDOWS \ Z0xapp8T.tmp \ AdobeIns.exe | 1d5d8c5ce3854de61b28de7ca73093f1 |

| C : \ 사용자 \ [사용자 이름] \ 마이크로 소프트 \ WINDOWS \ Z0xapp8T.tmp \ GoogleUpate.exe | 55039dd6ce3274dbce569473ad37918b |

| C : \ 사용자 \ [사용자 이름] \ 마이크로 소프트 \ WINDOWS \ Z0xapp8T.tmp \ GooglUpd.exe | efdd9b96ae0f43f7d738ead2e1d5430c |

| C : \ 사용자 \ [사용자 이름] 마이크로 소프트 \ WINDOWS \ Z0xapp8T.tmp \ \ nvidrv.exe | 0e3eb8de93297f12b56de9fc33657066 |

| C : \ 사용자 \ [사용자 이름] 마이크로 소프트 \ WINDOWS \ Z0xapp8T.tmp \ \ nvisdvr.exe | 3eb6f95c321ace0e3b101fd7e2cdd489 |

| C : \ 사용자 \ [사용자 이름] 마이크로 소프트 \ WINDOWS \ Z0xapp8T.tmp \ \ rundl132.exe | 84bbd592a212f5a84923e82621e9177d |

| C : \ 사용자 \ [사용자 이름] 마이크로 소프트 \ WINDOWS \ Z0xapp8T.tmp \ \ svhosts.exe | 13caa1c95e6610f2d5134174e1fb4fd0 |

수집 된 정보 파일 (암호화되지 않은)

| 파일 이름 및 경로 |

|---|

| C : \ 사용자 \ [사용자 이름] \의 AppData \ 로컬 \ 마이크로 소프트 \ WINDOWS \ win32.tmp \ v2cgplst.tmp |

| C : \ 사용자 \ [사용자 이름] \의 AppData \ 로컬 \ 마이크로 소프트 \ WINDOWS \ win32.tmp \ vg2sxoysinf.tmp |

| C : \ 사용자 \ [사용자 이름] \의 AppData \ 로컬 \ 마이크로 소프트 \ WINDOWS \ win32.tmp \ vgadmysadm.tmp |

| C : \ 사용자 \ [사용자 이름] \의 AppData \ 로컬 \ 마이크로 소프트 \ WINDOWS \ win32.tmp \ vgosysaext.tmp |

Exfiltrated 파일 (암호화)

| 파일 이름 및 경로 |

|---|

| C : \ 사용자 \ [사용자 이름] \의 AppData \ 로컬 \ 마이크로 소프트 \ WINDOWS \ win32.tmp \ drv.sys \ mxtd |

레지스트리 키

| 파일 이름 및 경로 |

|---|

| DefaultKeyboard \ 사용자 \ F124-5KK83-F2IV9-FDN293 \ JIPC7-K2ODP-OFnD3-FJCC3 \ J1K1F-DKV8J-FKVJI-GVKBU \ 1 |

| DefaultKeyboard \ 사용자 \ F124-5KK83-F2IV9-FDN293 \ JIPC7-K2ODP-OFnD3-FJCC3 \ J1K2F-DKV8J-FKVJI-GVKBU \ 2 |

| DefaultKeyboard \ 사용자 \ F124-5KK83-F2IV9-FDN293 \ JIPC7-K2ODP-OFnD3-FJCC3 \ J1K3F-DKV8J-FKVJI-GVKBU \ 3 |

| DefaultKeyboard \ 사용자 \ F124-5KK83-F2IV9-FDN293 \ JIPC7-K2ODP-OFnD3-FJCC3 \ J1K4F-DKV8J-FKVJI-GVKBU \ 4 |

| DefaultKeyboard \ 사용자 \ F124-5KK83-F2IV9-FDN293 \ JIPC7-K2ODP-OFnD3-FJCC3 \ J1K6F-DKV8J-FKVJI-GVKBU \ 6 |

감사의 글

감사의 글 : 우리는 그들의 중요한 업무 및 지원에 대한 사이버 아랍과 전쟁 연구소와 평화보고에 감사드립니다.여러 익명 시리아, 마사시 크레타 - Nishihata, 사라 McKune, 모건 후작-Boire, 론 Deibert, 빌 Marczak, NART 빌 뇌브, 아이린 Poetranto, 그리고 크리스틴 Dennesen : 특별 감사.

이 연구에 대한 지원은 존 D. 캐서린 T. 맥아더 재단과 포드 재단의 보조금에 의해 제공됩니다.

===================================================

http://www.infosecurity-magazine.com/news/isis-likely-behind-cyberattack/

Tara Seals

L'Etat islamique en Irak et la Syrie (ISIS) peut être ramification dans

l'entreprise de cyber-guerre: Un groupe de média citoyen syrien

critique du groupe terroriste a été récemment ciblé dans une attaque

numérique personnalisé conçu pour démasquer leur emplacement.

Selon de Citizen Lab , le groupe connu sous le nom syrienne Raqqah qu'on égorge Silencieusement (RSS) concentre son plaidoyer sur la documentation des violations des droits humains par des éléments ISIS occupant la ville de Raqqa. Il est situé dans le nord de la Syrie et continue d'être un point d'éclair de la guerre civile syrienne des conflits clé.

ISIS forces dans la ville auraient ciblé le groupe des raids de l'immobilier, des enlèvements et un assassinat présumée. Le groupe est également confronté à des menaces en ligne de ISIS et ses partisans, y compris le persiflage que ISIS espionne sur le groupe.

"Bien que nous ne pouvons pas attribuer de façon concluante que l'attaque ISIS ou de ses partisans, un lien vers ISIS est plausible", a noté CL. "Le malware utilisé dans l'attaque diffère sensiblement de campagnes liées au régime syrien, et l'attaque se concentre sur un groupe qui est une cible active des forces ISIS."

L'attaque démasquage a pris la forme d'un courrier électronique non sollicité chasse sous-marine qui a été rédigé avec soin, et contenait des références spécifiques à l'œuvre et les intérêts des RSS. Il contenait un lien de téléchargement dans un fichier leurre, qui à son tour contient malware personnalisé qui profilée l'ordinateur de la victime et des balises sur son adresse IP à un compte de messagerie sous le contrôle de l'attaquant.

L'email de lecture:

"Je vous remercie de vos efforts pour fournir une image fidèle de la réalité de la vie dans Raqqah. Comme Syriens résidant au Canada, nous travaillons avec les médias parce que nous croyons à l'importance de faire la lumière sur les réalités de la vie en Syrie, et en particulier Raqqah. Nous préparons un rapport de nouvelles long sur les réalités de la vie dans Raqqah. Nous partageons avec vous quelques informations avec l'espoir que vous allez corriger au cas où il contient des erreurs. Nous avons préparé une carte de la ville de Raqqa, en plus d'un rapport préliminaire. Nous espérons que vous avez un coup d'oeil avec eux et nous informer de toute erreur. Nous espérons également que si vous arrive d'être sur Facebook, vous pouvez nous fournir le compte de la personne responsable de la campagne, si vous ne vous dérange pas, de sorte que nous pouvons communiquer directement avec lui.

L'attaque infecte un utilisateur qui affiche le leurre "diaporama", et des balises à la maison avec l'adresse IP de l'ordinateur et les détails de la victime sur son système à chaque fois que l'ordinateur redémarre. Ce comportement suggère fortement que la fonction de ce malware est de servir comme un phare.

La preuve pointe vers un lien ISIS, le groupe a noté. "Contrairement à des logiciels malveillants de régime lié syrienne, il ne contient pas accès de Troie (RAT) fonctionnalité à distance, ce qui suggère qu'il est destiné à identifier et à localiser une cible", a déclaré CL. "En outre, parce que le malware envoie des données capturées par le malware vers une adresse e-mail, il ne exige pas que les attaquants maintiennent un serveur de commande et de contrôle en ligne. Cette fonctionnalité serait particulièrement utile à un adversaire pas sûr de savoir se il peut maintenir la connectivité Internet sans interruption. "

Cette attaque, qui a peu de sophistication technique (ce est à dire, il ne utilise exploits, obfuscation de code ou des techniques de frustrer inverser, mais alors, de nombreux éléments dans ISIS sont juste maintenant de plus en plus couramment en imposant le contrôle et le ciblage adversaires en utilisant des méthodes numériques. En outre, ISIS aurait obtenu le soutien d'au moins une personne ayant une certaine expérience avec l'ingénierie sociale et le piratage: Junaid Hussain (aka Trick), un ancien membre du TeaMp0isoN, une équipe de piratage.

«Rapports sur ISIS cafés Internet ont augmenté de ciblage de plus en plus commune, et, dans certains cas, les rapports pointent à l'utilisation possible des keyloggers ainsi que renifleurs IP non spécifiées pour suivre le comportement dans les cafés Internet," CL rapporté.

"Après avoir examiné chaque possibilité, nous trouvons des preuves circonstancielles forte, mais pas concluante pour soutenir un lien vers ISIS», a déclaré CL. «Que ce soit ou non ISIS est responsable, cette attaque est probablement le travail d'un acteur non-menace de régime qui peuvent être commence à peine à aligner une capacité encore rudimentaires dans le conflit syrien. Les coûts d'entrée pour se engager dans des attaques de logiciels malveillants dans un conflit comme la guerre civile syrienne sont faibles, et mis à bas par le fait que la règle de droit est inexistant pour les grandes régions du pays ".

Selon de Citizen Lab , le groupe connu sous le nom syrienne Raqqah qu'on égorge Silencieusement (RSS) concentre son plaidoyer sur la documentation des violations des droits humains par des éléments ISIS occupant la ville de Raqqa. Il est situé dans le nord de la Syrie et continue d'être un point d'éclair de la guerre civile syrienne des conflits clé.

ISIS forces dans la ville auraient ciblé le groupe des raids de l'immobilier, des enlèvements et un assassinat présumée. Le groupe est également confronté à des menaces en ligne de ISIS et ses partisans, y compris le persiflage que ISIS espionne sur le groupe.

"Bien que nous ne pouvons pas attribuer de façon concluante que l'attaque ISIS ou de ses partisans, un lien vers ISIS est plausible", a noté CL. "Le malware utilisé dans l'attaque diffère sensiblement de campagnes liées au régime syrien, et l'attaque se concentre sur un groupe qui est une cible active des forces ISIS."

L'attaque démasquage a pris la forme d'un courrier électronique non sollicité chasse sous-marine qui a été rédigé avec soin, et contenait des références spécifiques à l'œuvre et les intérêts des RSS. Il contenait un lien de téléchargement dans un fichier leurre, qui à son tour contient malware personnalisé qui profilée l'ordinateur de la victime et des balises sur son adresse IP à un compte de messagerie sous le contrôle de l'attaquant.

L'email de lecture:

"Je vous remercie de vos efforts pour fournir une image fidèle de la réalité de la vie dans Raqqah. Comme Syriens résidant au Canada, nous travaillons avec les médias parce que nous croyons à l'importance de faire la lumière sur les réalités de la vie en Syrie, et en particulier Raqqah. Nous préparons un rapport de nouvelles long sur les réalités de la vie dans Raqqah. Nous partageons avec vous quelques informations avec l'espoir que vous allez corriger au cas où il contient des erreurs. Nous avons préparé une carte de la ville de Raqqa, en plus d'un rapport préliminaire. Nous espérons que vous avez un coup d'oeil avec eux et nous informer de toute erreur. Nous espérons également que si vous arrive d'être sur Facebook, vous pouvez nous fournir le compte de la personne responsable de la campagne, si vous ne vous dérange pas, de sorte que nous pouvons communiquer directement avec lui.

L'attaque infecte un utilisateur qui affiche le leurre "diaporama", et des balises à la maison avec l'adresse IP de l'ordinateur et les détails de la victime sur son système à chaque fois que l'ordinateur redémarre. Ce comportement suggère fortement que la fonction de ce malware est de servir comme un phare.

La preuve pointe vers un lien ISIS, le groupe a noté. "Contrairement à des logiciels malveillants de régime lié syrienne, il ne contient pas accès de Troie (RAT) fonctionnalité à distance, ce qui suggère qu'il est destiné à identifier et à localiser une cible", a déclaré CL. "En outre, parce que le malware envoie des données capturées par le malware vers une adresse e-mail, il ne exige pas que les attaquants maintiennent un serveur de commande et de contrôle en ligne. Cette fonctionnalité serait particulièrement utile à un adversaire pas sûr de savoir se il peut maintenir la connectivité Internet sans interruption. "

Cette attaque, qui a peu de sophistication technique (ce est à dire, il ne utilise exploits, obfuscation de code ou des techniques de frustrer inverser, mais alors, de nombreux éléments dans ISIS sont juste maintenant de plus en plus couramment en imposant le contrôle et le ciblage adversaires en utilisant des méthodes numériques. En outre, ISIS aurait obtenu le soutien d'au moins une personne ayant une certaine expérience avec l'ingénierie sociale et le piratage: Junaid Hussain (aka Trick), un ancien membre du TeaMp0isoN, une équipe de piratage.

«Rapports sur ISIS cafés Internet ont augmenté de ciblage de plus en plus commune, et, dans certains cas, les rapports pointent à l'utilisation possible des keyloggers ainsi que renifleurs IP non spécifiées pour suivre le comportement dans les cafés Internet," CL rapporté.

"Après avoir examiné chaque possibilité, nous trouvons des preuves circonstancielles forte, mais pas concluante pour soutenir un lien vers ISIS», a déclaré CL. «Que ce soit ou non ISIS est responsable, cette attaque est probablement le travail d'un acteur non-menace de régime qui peuvent être commence à peine à aligner une capacité encore rudimentaires dans le conflit syrien. Les coûts d'entrée pour se engager dans des attaques de logiciels malveillants dans un conflit comme la guerre civile syrienne sont faibles, et mis à bas par le fait que la règle de droit est inexistant pour les grandes régions du pays ".

================

Malware Attaque ciblage critiques ISIS syriens

Le 18 décembre 2014par John Scott-Railton et Seth Hardy , en collaboration avec Cyber Arabes .

Disponible en arabe sur le site Internet de Cyber Arabes: هجوم خبيث يستهدف سوريين ينتقدون "داعش

Résumé